Ko je uporabnik ustvarjen v AD-ju, se privzeto samodejno doda v skupino Uporabniki domene. Skupina Uporabniki domen pa je privzeto dodana lokalni skupini uporabnikov v računalniku, ko je dodana v domeno AD. To pomeni, da se lahko vsak uporabnik domene prijavi v kateri koli računalnik v omrežju. V tem članku bomo razmislili o glavnih načinih, kako omejiti sposobnost uporabnikov, da se prijavijo na domenske računalnike.

Vsebina:

- Dovoli prijavo samo določenim računalnikom v uporabniških lastnostih AD

- Spremenite atribut LogonWorkstations s pomočjo PowerShell-a

- Omejevanje dostopa do računalnika z uporabo GPO

Dovoli prijavo samo določenim računalnikom v uporabniških lastnostih AD

V majhnih domenah lahko v lastnostih vsakega uporabnika v AD omejite možnost prijave v domenske računalnike pod njegovim računom. Na primer, želite, da se določen uporabnik lahko prijavi samo v svoj računalnik. Če želite to narediti:

- Zaženite priključek ADUC (Uporabniki in računalniki Active Directory) z izvajanjem ukaza dsa.msc.

- Z iskanjem poiščite uporabniški račun, ki ga je treba dovoliti prijaviti samo na določene računalnike in odpreti njegove lastnosti.

- Pojdite na zavihek Račun in pritisnite gumb Prijavite se v.

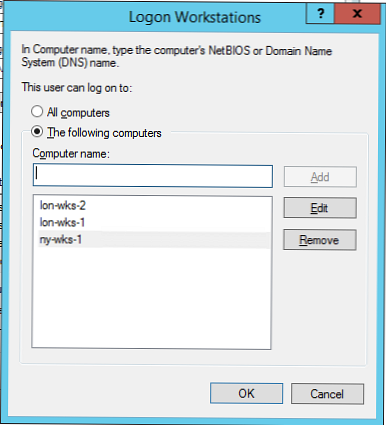

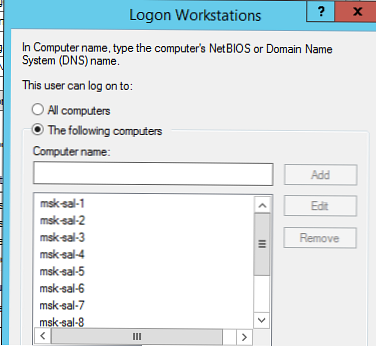

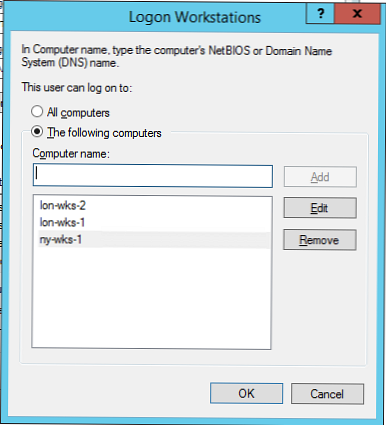

- Kot lahko vidite, se uporabnik lahko prijavi na vse računalnike (Uporabnik se lahko prijavi na: Vsi računalnik). Če želite uporabniku omogočiti dostop do določenih računalnikov, izberite možnost Naslednji računalniki na seznam dodajte imena računalnikov, na katere se lahko prijavijo.

Opomba. Določiti morate popolno ime računalnika NetBIOS ali DNS (nadomestnih znakov ni mogoče uporabiti)..

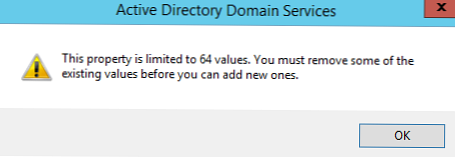

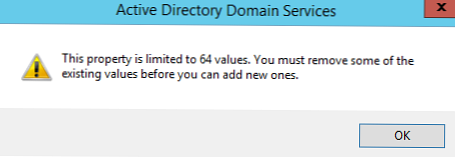

Opomba. Določiti morate popolno ime računalnika NetBIOS ali DNS (nadomestnih znakov ni mogoče uporabiti).. - Število računalnikov, ki jih lahko dodate na ta seznam, je omejeno na 64. Ko poskušate dodati 65 računalnikov, se prikaže sporočilo o napaki: Ta lastnost je omejena na 64 vrednosti. Preden lahko dodate nove, morate odstraniti nekatere obstoječe vrednosti.

- Spremembe shranite. Zdaj se lahko uporabnik prijavi samo na določene računalnike.

Spremenite atribut LogonWorkstations s pomočjo PowerShell-a

Ročno omejevanje uporabnikov pri vstopu v domenske računalnike je precej mučno. S programom PowerShell lahko to dejanje avtomatizirate. Seznam računalnikov, ki jih uporabnik lahko vnese, je shranjen v uporabnikovem atributu v AD - Postaje za logonwork. Naša naloga je na primer omogočiti določenemu uporabniku, da se prijavi samo v računalnike, katerih imena so vsebovana v besedilni datoteki computers.csv

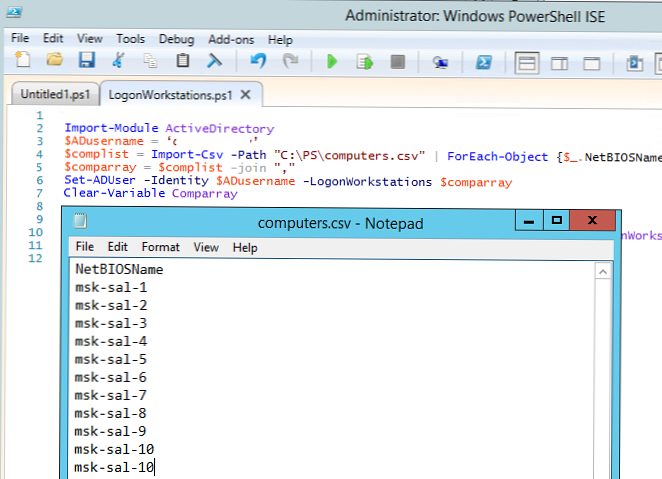

Skript lahko izgleda tako (najprej naložimo AD modul za Powershell):

Uvozni modul ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Import-Csv -Path "C: \ PS \ computers.csv" | ForEach-Object $ _. NetBIOSName

$ comparray = $ complist-pridruži se ","

Set-ADUser -Identity $ ADusername -LogonWorkstations $ comparray

Počistite spremenljive spremenljivke

Z naslednjim ukazom lahko na seznamu računalnikov Get-ADUser vpišete seznam računalnikov, v katere lahko uporabnik vstopi.

Get-ADUser $ ADusername -Properties LogonWorkstations | Ime formata-seznama, LogonWorkstations

Lahko pa vidite seznam računalnikov v konzoli ADUC.

Če želite dodati nov računalnik na seznam, uporabite naslednji ukaz:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

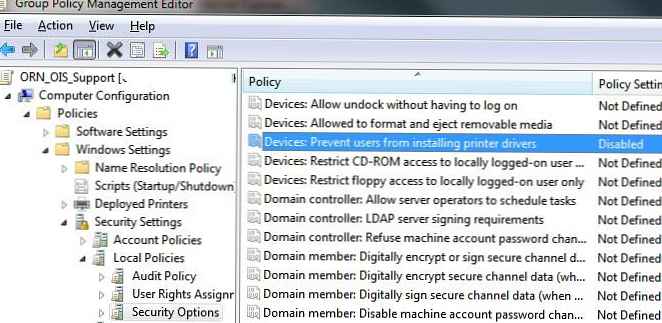

Omejevanje dostopa do računalnika z uporabo GPO

V velikih domenah je uporaba lastnosti uporabnika LogonWorkstations za omejitev uporabniškega dostopa do računalnikov nepraktična zaradi omejitev in pomanjkanja prilagodljivosti. Običajno zato, da se uporabnikom prepreči prijava na nekatere računalnike? uporabite skupinske pravilnike.

Seznam uporabnikov v lokalni skupini uporabnikov lahko omejite s pravilnikom Omejene skupine (Nastavitve sistema Windows -> Varnostne nastavitve), vendar bomo razmislili o drugi možnosti.

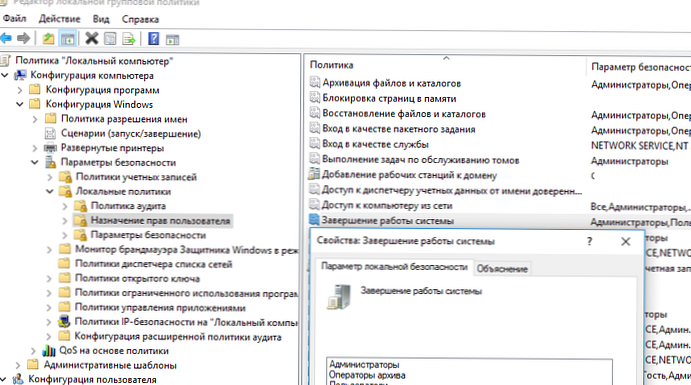

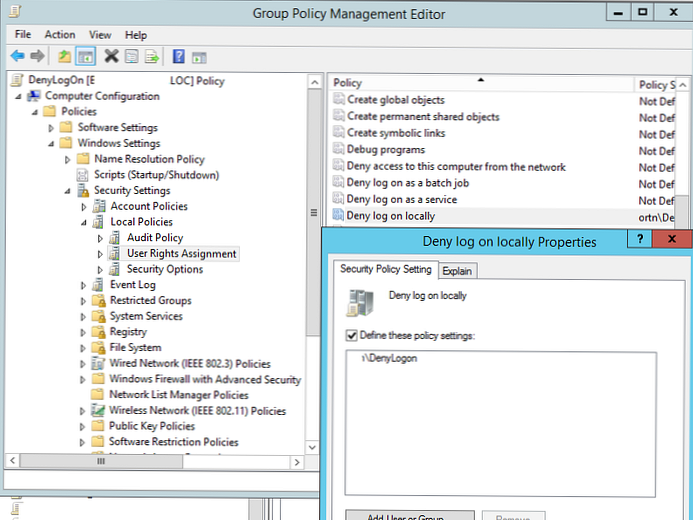

Obstajata dve pravilniki skupine, ki se nahajajo v nastavitvi računalnika -> politike -> varnostne nastavitve -> lokalne politike -> dodelitev pravic uporabnikom (uporabniške politike -> politike -> varnostne nastavitve -> lokalne politike -> dodelitev pravic uporabnikom):

- Zavrni lokalno prijavo (Zavrni lokalno prijavo) - omogoča prepoved lokalne prijave v računalnike za določene uporabnike ali skupine;

- Dovoli lokalno prijavo (Lokalna prijava) - vsebuje seznam uporabnikov in skupin, ki se lahko lokalno prijavijo v računalnik.

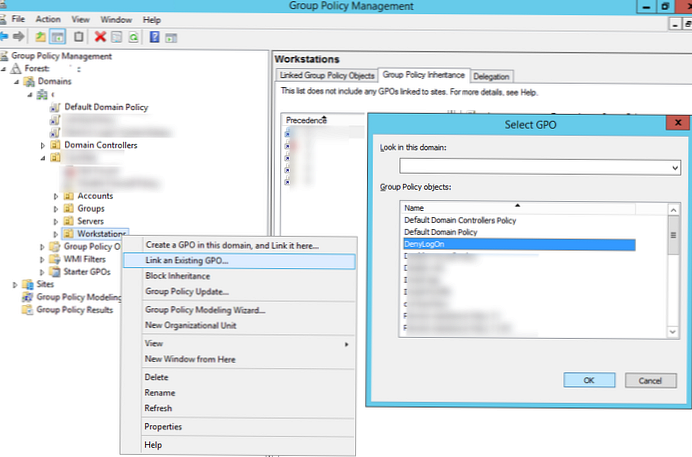

Na primer, da preprečite, da bi se uporabniki določene skupine prijavili v računalnike v določenem OU, lahko ustvarite ločeno uporabniško skupino, jo dodate v lokalno politiko Zavrni dnevnik in jo dodelite OU-ju z računalniki, do katerih želite omejiti dostop..

V velikih domenah lahko uporabite kombinacijo teh pravilnikov. Na primer, želite preprečiti, da bi se uporabniki prijavili v druge OU računalnike.

Če želite to narediti, morate v vsaki OU ustvariti varnostno skupino, kamor morate vključiti vse uporabnike OU.

Namig. Skupine lahko uporabniki iz OU samodejno naselijo s pomočjo ukaznih kod PowerShell Get-ADUser in Add-ADGroupMember s tem skriptom:Uvozni modul ActiveDirectory

$ rootOU = "OU = uporabniki, OU = MSK, DC = winitpro, DC = ru"

$ group = "corp \ msk-uporabniki"

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember -Identity $ group -Members $ _

Nato morate omogočiti pravilnik Dovoli lokalno prijavo, dodajte ji to skupino (+ različne upravne skupine: skrbniki domen, skrbniki delovnih postaj itd.) in dodelite politiko OU z računalniki. Tako boste uporabnikom določene OU dovolili samo prijavo v računalnike.

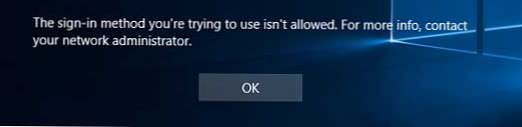

Ko se poskušate prijaviti uporabniku, ki se lokalno ne more prijaviti, se prikaže opozorilno okno:

Ne morete se prijaviti, ker metoda prijave, ki jo uporabljate, v tem računalniku ni dovoljena. Za več informacij obiščite skrbnika omrežja.Or

Način prijave, ki ga poskušate uporabiti, ni dovoljen. Za več informacij se obrnite na svojega skrbnika omrežja.

Nekaj pomembnih točk teh politik:

- Teh pravilnikov ne smete uporabljati za omejitev dostopa do strežnikov, še bolj pa do krmilnikov domen. Kako dovoliti rednim uporabnikom RDP dostop do DC.

- Teh politik ne omogočite s standardnimi GPO-ji: Privzeta politika domene ali Privzeti pravilnik krmilnikov domen.

- Prepovedna politika ima prednost.

- Ne pozabite na račune storitev (vključno z gMSA), ki jih lahko uporabljate za zagon storitev v računalnikih.

- Ne bi smeli uporabljati pravilnikov, ki omejujejo lokalno prijavo na celotno domeno. Dodelite jih posebnim OU.

Opomba. Določiti morate popolno ime računalnika NetBIOS ali DNS (nadomestnih znakov ni mogoče uporabiti)..

Opomba. Določiti morate popolno ime računalnika NetBIOS ali DNS (nadomestnih znakov ni mogoče uporabiti)..