CentOS - Stran 3

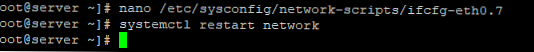

Konfiguriranje vmesnika VLAN v CentOS / Fedora / RHEL

V tem članku bomo pokazali, kako konfigurirati označen vmesnik. VLAN (virtualno lokalno omrežje) Programska oprema Linuxa v operacijskih sistemih CentOS / Fedora / RedHat. Razmislite o nastavitvi podpovezava, ločena datoteka...

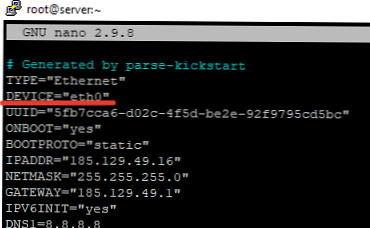

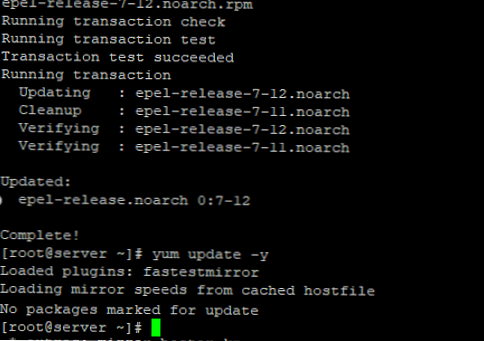

Preberi večKonfiguracija omrežnih vmesnikov v CentOS 8/7

V tem članku bomo pogledali načine konfiguriranja omrežja v sistemih Linux. CentOS 7/8, prikažite, kako konfigurirati omrežne vmesnike s pomočjo konfiguracijskih datotek, osnovnih pripomočkov za konfiguracijo omrežja in še veliko...

Preberi večNastavitev produktivnega spletnega strežnika na NGINX + PHP-FPM

PHP-FPM (Fast Process Manager) - To je ločena implementacija orodja FastCGI za izvajanje izvajanja skriptov PHP. Na podlagi svežnja spletnih strežnikov NGINX (ki obdeluje statiko) in PHP-FPM lahko zgradite hitrejši...

Preberi večKonfiguriranje požarnega zidu Linux s pomočjo iptables na CentOS / RHEL 7

V tem članku bomo pokazali, kako upravljati požarni zid Linuxa s klasičnim iptables namesto firewalld v CentOS / RHEL 7 za filtriranje dohodnega in odhodnega prometa. Ta članek opisuje, kako...

Preberi večKonfiguriranje internetnega prehoda z NAT in posredovanjem vrat na CentOS 7

V tem članku bomo obravnavali postopek organizacije in konfiguriranja preprostega internetnega prehoda, ki temelji na CentOS 7.x. Ta prehod omogoča uporabnikom iz lokalnega omrežja dostop do interneta, pa tudi dostop...

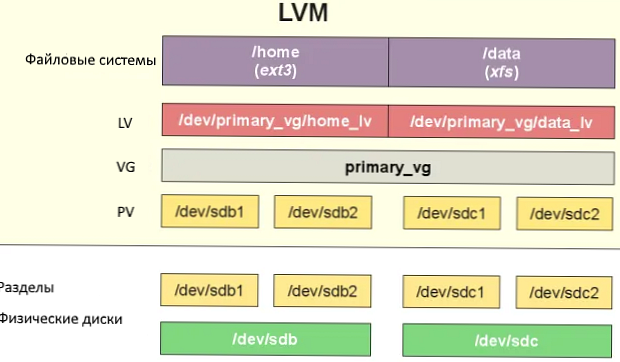

Preberi večKonfigurirajte in upravljajte particije LVM v Linuxu

LVM (Logical Volume Manager) - podsistem operacijskega sistema Linux, ki omogoča uporabo različnih področij fizičnega trdega diska ali različnih trdih diskov kot en sam logični nosilec. LVM je vgrajen v...

Preberi večKonfigurirajte FirewallD na strežniku s CentOS 8 in 7

Od CentoOS 7 se je pojavilo novo orodje za konfiguriranje pravil filtriranja prometa. firewalld. Priporočljivo je, da ga uporabite za upravljanje pravil iptables. V CentOS 8 namesto standardnega paketa za...

Preberi večKonfiguriranje Fail2Ban v Linuxu za zaščito SSH, Apache, MySQL, Exim

Fail2ban omogoča blokiranje dostopa do strežnika ali izvajanja storitev na podlagi analize dnevnikov in povezav dostopa. Fail2Ban lahko samodejno ustvari pravila požarnega zidu za blokiranje določenih naslovov IP, če so...

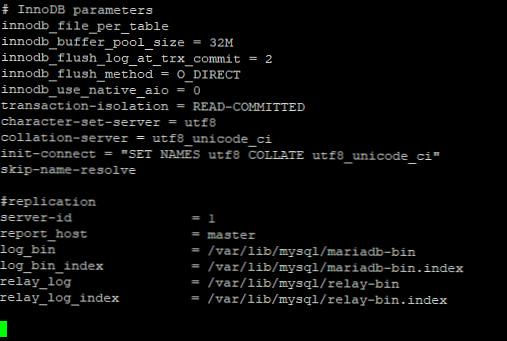

Preberi večMariaDB Konfiguriranje replike baze podatkov v načinu Master-Master / Slave

Podvajanje v bazah SQL je postopek kopiranja podatkov iz enega vira v drugega (ali v več) in obratno. Podatki z enega strežnika baz podatkov se nenehno kopirajo na enega ali...

Preberi večKeepalived konfigurira visoko dostopnost in plavajoče IP v CentOS 7

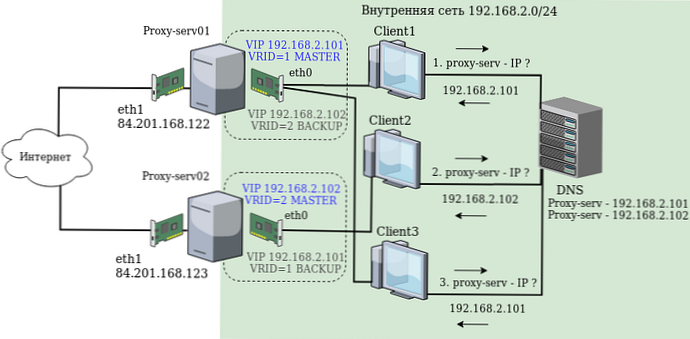

V tem članku bomo pogledali konfiguriranje varnostne konfiguracije dveh proxy strežnikov za lignje, tako da lahko uporabniki dostopajo do interneta iz korporativnega omrežja s preprostim uravnoteženjem obremenitve prek Round Robin...

Preberi več