Nadaljujemo z nizom člankov o boju proti razredu ransomware virusov v podjetniškem okolju. V prejšnjih delih smo si ogledali nastavitev zaščite na datotečnih strežnikih z uporabo FSRM in uporabo slik senčnih diskov za hitro obnovitev podatkov po napadu. Danes bomo govorili o načinu prepreči zagon izvršljivih datotek virusov ransomware (vključno z navadnimi virusi in trojani) na uporabnikovih računalnikih.

Poleg protivirusne programske opreme lahko politike omejevanja programske opreme predstavljajo še eno oviro, ki preprečuje, da bi se zlonamerna programska oprema izvajala v računalnikih uporabnikov. V okolju Windows so lahko Politika omejevanja programske opreme ali AppLocker. Ogledali si bomo primer uporabe Politike omejevanja programske opreme za zaščito pred virusi..

Politike omejevanja programske opreme (SRP) omogočajo omogočanje ali onemogočanje izvajanja izvršljivih datotek z lokalnimi pravilniki ali skupinami domenskih skupin. Način zaščite pred virusi in izsiljevalno programsko opremo z uporabo SRP vključuje prepoved zagona datotek iz določenih imenikov v uporabniškem okolju, ki praviloma dobivajo datoteke ali arhive z virusom. V veliki večini primerov se datoteke z virusom, prejete iz interneta ali iz e-pošte, pojavijo v imeniku% APPDATA% uporabniškega profila (vsebuje tudi mape% Temp% in Začasne internetne datoteke). V istem imeniku so shranjene nepakirane začasne kopije arhivov, ko uporabnik, ne da bi pogledal, odpre arhiv, prejet po pošti ali prenesen iz interneta.

Pri nastavitvi je mogoče uporabiti SRP dve strategiji:

- Dovoli, da se izvršljive datoteke zaženejo v računalniku samo iz določenih map (praviloma gre za imenika% Windir% in Program Files / Program Files x86) - to je najbolj zanesljiva metoda, vendar zahteva dolgo obdobje odpravljanja napak in identifikacije potrebne programske opreme, ki ne deluje v takšni konfiguraciji

- Preprečite zagon izvršljivih datotek iz uporabniških imenikov, v katerih načeloma ne bi smelo biti nobenih izvedljivih datotek. V teh imenikih se v večini primerov datoteke virusa pojavijo, ko se pojavijo v računalniku. Poleg tega uporabnik, ki nima skrbniških pravic, preprosto nima dovoljenj za pisanje v sistemske imenike, ki niso njegovi. Zato virus preprosto ne bo mogel postaviti telesa kamor koli, razen v imenike v uporabniškem profilu.

Vzpostavitev SRP po drugi možnosti bomo ocenili kot dovolj zanesljivo in manj zamudno za izvedbo. Torej, ustvarimo politiko, ki na določene načine blokira zagon datotek. V lokalnem računalniku je to mogoče storiti s konzolo gpedit.msc, če je treba načelo uporabiti v domeni, je potrebno v konzoli Upravljanje skupinskih politik (gpmc.msc) ustvarite nov pravilnik in ga dodelite OU z uporabniškimi računalniki.

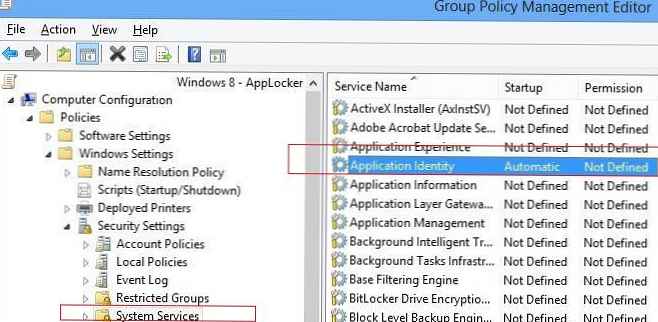

Opomba. Toplo priporočamo, da pred uvedbo pravil SRP preizkusite svoje delo na skupini testnih računalnikov. V primeru odkrivanja zakonitih programov, ki se ne zaženejo zaradi SRP, morate dodati ločena dovoljenja.V konzoli urejevalnika GPO pojdite na Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve . Z desno miškino tipko kliknite Politike omejitve programske opreme in izberite Nove omejitve programske opreme.

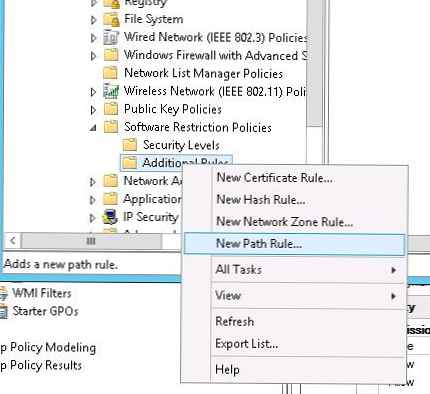

Izberite razdelek Dodatna pravila, in ustvarite novo pravilo Novo pravilo poti.

Izberite razdelek Dodatna pravila, in ustvarite novo pravilo Novo pravilo poti.

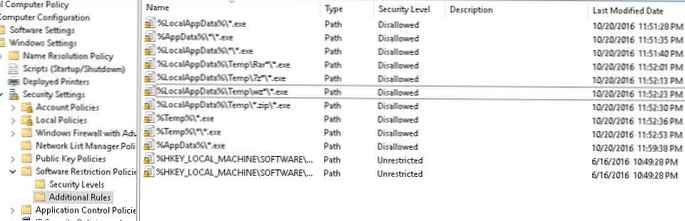

Ustvarimo pravilo, ki prepoveduje zagon izvršljivih datotek s pripono * .exe iz imenika% AppData%. Določite naslednje parametre pravil:

Ustvarimo pravilo, ki prepoveduje zagon izvršljivih datotek s pripono * .exe iz imenika% AppData%. Določite naslednje parametre pravil:

- Pot:% AppData% \ *. Exe

- Raven varnosti: Prepovedano

- Opis: Blokiranje zagona datotek exe iz mape% AppData%

Podobno morate ustvariti prepovedna pravila za poti, navedene v tabeli. Ker spremenljivke in poti okolja so v sistemih Windows 2003 / XP in Windows Vista / zgoraj različni, tabela prikazuje vrednosti za ustrezne različice OS. Če imate še vedno v svoji domeni Windows 2003 / XP, je bolje, da ustvarijo ločen pravilnik in ga dodelijo OU računalnikom, ki uporabljajo filter WMI GPO glede na vrsto OS.

Podobno morate ustvariti prepovedna pravila za poti, navedene v tabeli. Ker spremenljivke in poti okolja so v sistemih Windows 2003 / XP in Windows Vista / zgoraj različni, tabela prikazuje vrednosti za ustrezne različice OS. Če imate še vedno v svoji domeni Windows 2003 / XP, je bolje, da ustvarijo ločen pravilnik in ga dodelijo OU računalnikom, ki uporabljajo filter WMI GPO glede na vrsto OS.

| Opis | Windows XP in 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Prepreči zagon datotek iz% LocalAppData% | % UserProfile% Lokalne nastavitve * .exe | % LocalAppData% \ *. Exe |

| Prepreči zagon datotek iz podimenikov% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Prepreči zagon datotek iz podimenikov% LocalAppData% | % UserProfile% \ Lokalne nastavitve \ * \ * | % LocalAppData% \ * \ *. Exe |

| Prepoved zagona datotek exe iz arhivov, odprtih z WinRAR | % UserProfile% \ Lokalne nastavitve \ Temp \ Rar * \ * | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Prepreči zagon exe datotek iz arhivov, ki se odprejo s 7zip | % UserProfile% \ Lokalne nastavitve \ Temp \ 7z * \ * | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Prepreči zagon exe datotek iz arhivov, odprtih z WinZip | % UserProfile% \ Lokalne nastavitve \ Temp \ wz * \ * | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Preprečite zagon exe datotek iz arhivov, ki se odprejo z vgrajenim arhivarjem Windows | % UserProfile% \ Lokalne nastavitve \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Preprečite zagon exe datotek iz imenika% temp% | % Temp.% \ * | % Temp.% \ * |

| Prepreči zagon exe datotek iz poddirektorjev% temp% | % Temp.% \ * \ * | % Temp.% \ * \ * |

| Izbirno. Preprečite datoteke exe iz vseh imenikov v uporabniškem profilu .Je pomembno. s tem pravilom morate biti previdni, ker Nekatera programska oprema, kot so vtičniki brskalnika, namestitveni program, shrani svoje izvršljive datoteke v profil. Za takšne programe boste morali določiti pravilo izjeme SRP | % UserProfile% \ * \ *. Exe | Uporabniški profil% \ * \ *. Exe |

Dodate lahko lastne imenike. V našem primeru smo dobili nekaj takega, kot je ta seznam prepovedi pravil SRP.

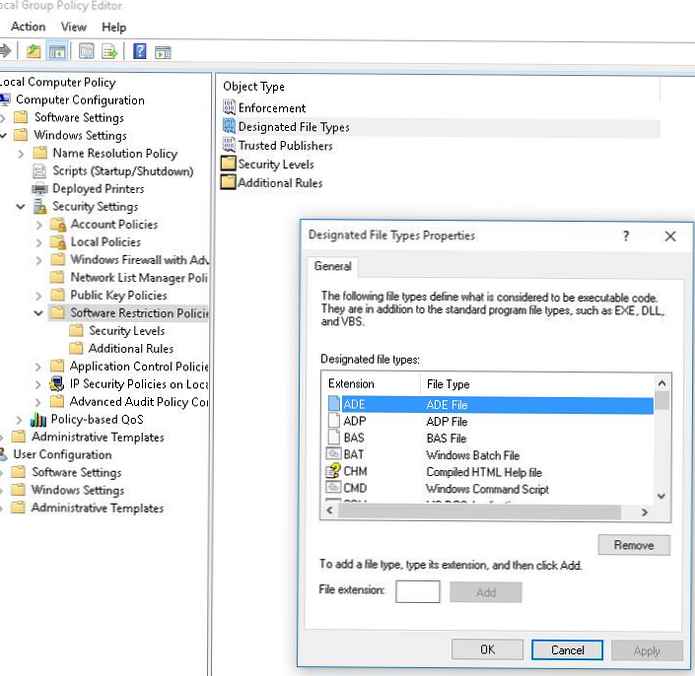

Praviloma bi morali prepovedati tudi zagon drugih razširitev potencialno nevarnih datotek (* .bat, *. Vbs, * .js, * .wsh itd.), Saj zlonamerno kodo najdemo ne le v datotekah * .exe. Če želite to narediti, morate spremeniti poti v pravilih SPR, tako da odstranite vnose * .exe. Tako bo prepovedano zagnati vse izvršljive datoteke in datoteke skriptov v določenih imenikih. Seznam "nevarnih" razširitev datotek je določen v nastavitvah pravilnika SRP v razdelku Namenjeni Datoteka Vrste. Kot vidite, ima že vnaprej določen seznam razširljivih datotek in skript. Določene razširitve lahko dodate ali odstranite.

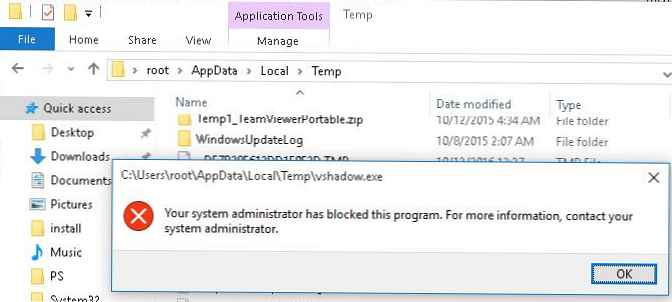

Ostaja še preveriti učinek omejitev programske opreme na odjemalcu. Če želite to narediti, posodobite pravilnike z ukazom gpupdate / force in poskusite zagnati izvedljivo datoteko * .exe iz katerega koli od podanih imenikov. Prejeli bi sporočilo o napaki:

Ostaja še preveriti učinek omejitev programske opreme na odjemalcu. Če želite to narediti, posodobite pravilnike z ukazom gpupdate / force in poskusite zagnati izvedljivo datoteko * .exe iz katerega koli od podanih imenikov. Prejeli bi sporočilo o napaki:

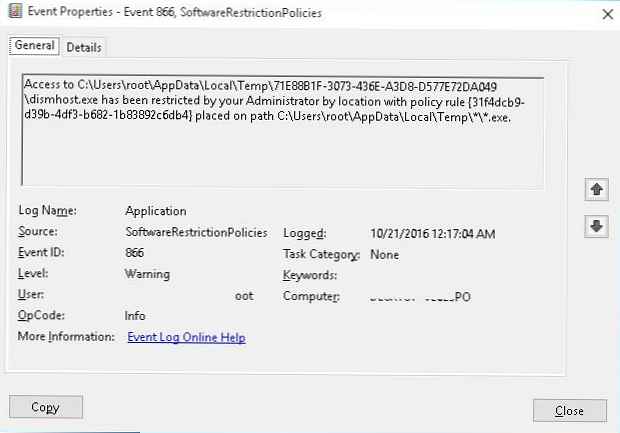

Poskusi zagon izvršljivih datotek iz zaščitenih imenikov, ki so bili blokirani s politikami SRP, lahko spremljate z uporabo dnevnika dogodkov v sistemu Windows. Dogodki, ki nas zanimajo, so v razdelku Uporaba, in so ID dogodka 866, z virom SoftwareRestrictionPolicies in nekaj takega:

Dostop do C: \ Uporabniki \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe je vaš administrator omejil glede na lokacijo s pravilom politike 31f4dcb9-d39b-4df3-b682-1b83892c6db4 postavljen na pot C: \ Uporabniki \ root \ AppData \ Local \ Temp \ * \ * .exe.

Tako smo prikazali splošen primer tehnike uporabe politike omejevanja programske opreme (SRP ali Applocker) za blokiranje virusov, odkupa in programske opreme na uporabnikovih računalnikih. Zadevne metode lahko znatno povečajo stopnjo zaščite sistemov pred zlonamerno kodo, ki jo sprožijo uporabniki..