Ena od novosti v različici Hyper-V, ki je bila predstavljena v Windows Server 2016, je podpora za šifriranje diskov v virtualnih računalnikih z uporabo BitLockerja. Tako se lahko podatki na virtualnih diskih zaščitijo pred skrbnikom gostitelja Hyper-V, ki ne bo mogel dostopati do informacij na disku vhdx s povezavo z drugim VM. Ta funkcija je še posebej pomembna pri gostovanju VM-jev v zasebnem ali javnem IaaS oblaku..

Šifriranje diska v VM-jih z uporabo BitLockerja lahko uporabljate samostojno in v okviru tehnologije Shielded VM (o tem bomo govorili v naslednjem članku). Šifriranje diska je mogoče tako za prvo kot drugo generacijo navideznih strojev Hyper-V. Vendar se izvaja na različne načine, v prvem primeru se uporablja pogon za shranjevanje ključev, v drugem pa virtualni modul Trusted Platform Module (vTPM).

Vsebina:

- Aktivacija VTPM za podporo BitLocker-jem v VM-jih druge generacije

- Uporaba BitLockerja na Hyper-V VM prve generacije

Aktivacija VTPM za podporo BitLocker-jem v VM-jih druge generacije

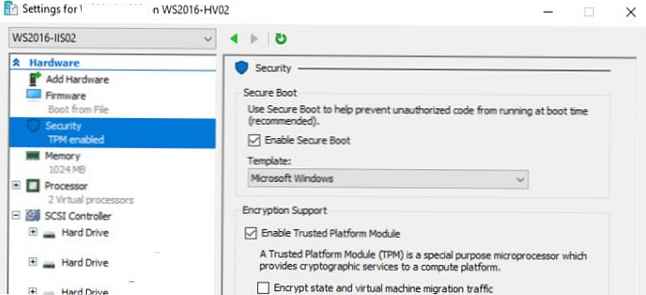

V navideznih strojih Hyper-V Gen-2 za šifriranje diskov s pomočjo BitLockerja morate uporabiti navidezno napravo - kripto procesor TPM 2.0 (Trusted Platform Module), ki jih lahko VM uporablja za šifriranje diskov.

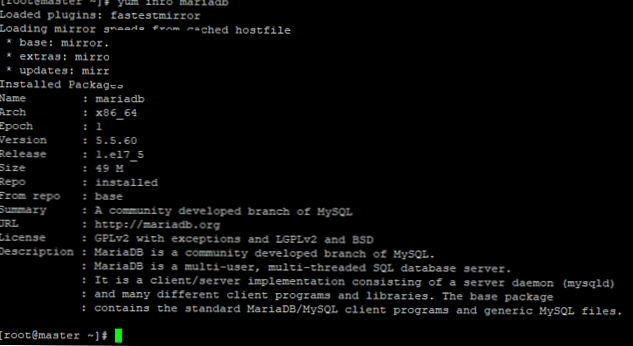

Gost OS je lahko Windows Server 2012 R2, Windows Server 2016 ali različne distribucije Linuxa (s podporo za dm-crypt).

TPM je vključen posamezno za vsak VM. Če želite preveriti, ali je podpora vTPM omogočena za VM, zaženite ukaz PowerShell:

Get-VMSecurity VM01

Če želite omogočiti vTPM, zaženite ukaz:

Omogoči-VMTPM -vm VM01

Onemogoči-VMTPM -VM VM01VTPM lahko omogočite / onemogočite s konzolo Hyper-V Manager v nastavitvah VM v razdelku Varnost (Omogoči modul zaupanja vredne platforme).

Kot lahko vidite, lahko tukaj omogočite uporabo TPM za šifriranje statusa VM in prometa migracije / podvajanja. Z uporabo PoSh je ta funkcija omogočena na naslednji način:

Kot lahko vidite, lahko tukaj omogočite uporabo TPM za šifriranje statusa VM in prometa migracije / podvajanja. Z uporabo PoSh je ta funkcija omogočena na naslednji način:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

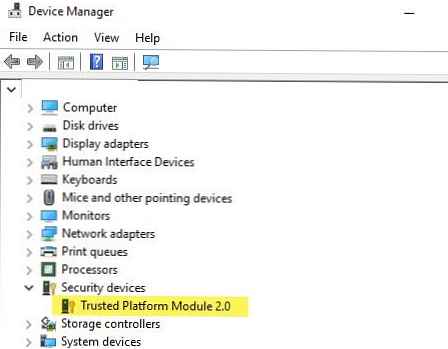

Po tem v gostujočem OS-u v razdelku Varnostne naprave v upravitelju naprav se bo prikazala naprava z imenom Modul zanesljive platforme 2.0. Ta naprava TPM je navidezna, ni vezana na gostitelja Hyper-V in še naprej deluje, ko se VM preseli na drugega gostitelja.

Po tem lahko namestite komponento BitLocker.

Namestitev-WindowsFeature -Ime BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Nato lahko z BitLockerjem šifrirate podatkovni disk in sistemski disk..

Uporaba BitLockerja na Hyper-V VM prve generacije

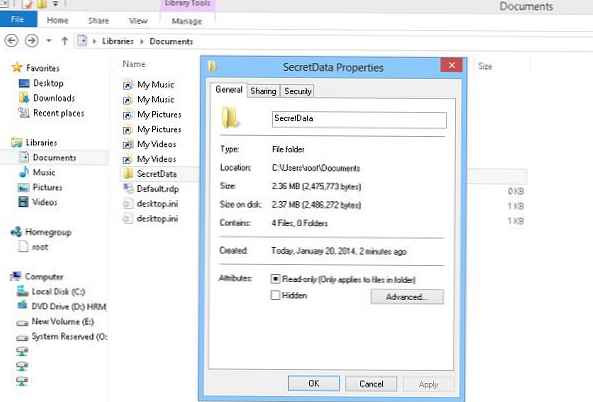

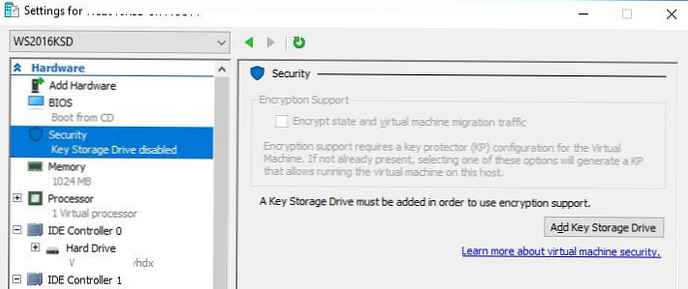

Za virtualne računalnike Gen1, ki jih zaradi različnih razlogov ni mogoče preseliti na Gen2 (na primer za gostujoče OS, ki ne podpirajo UEFI), je Microsoft razvil funkcijo Pogon ključnega pomnilnika (KSD). KSD je v bistvu navidezni analogni bliskovni pogon USB, ki shranjuje šifrirne ključe BitLocker. Če želite omogočiti KSD, izklopite VM, ker naj bi dodali IDE napravo in v razdelku Varnost v nastavitvah VM kliknite Dodajte ključni pomnilniški pogon.

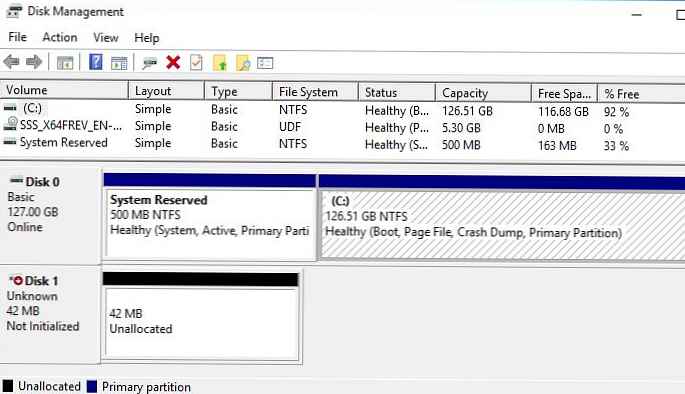

Vklopite VM, odprite konzolo za upravljanje diskov in se prepričajte, da se pojavi nov 42 MB disk.

Vklopite VM, odprite konzolo za upravljanje diskov in se prepričajte, da se pojavi nov 42 MB disk.

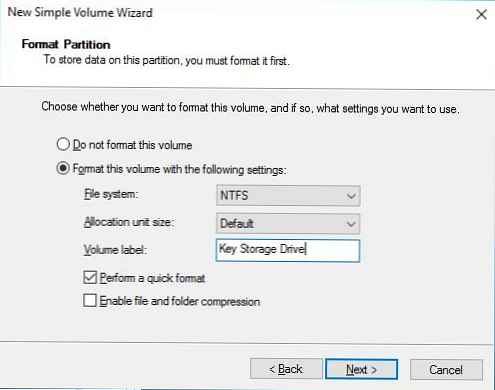

Inicializirajte in formatirajte ta pogon v NTFS s konzolo za upravljanje diska ali Diskpart.

Inicializirajte in formatirajte ta pogon v NTFS s konzolo za upravljanje diska ali Diskpart.

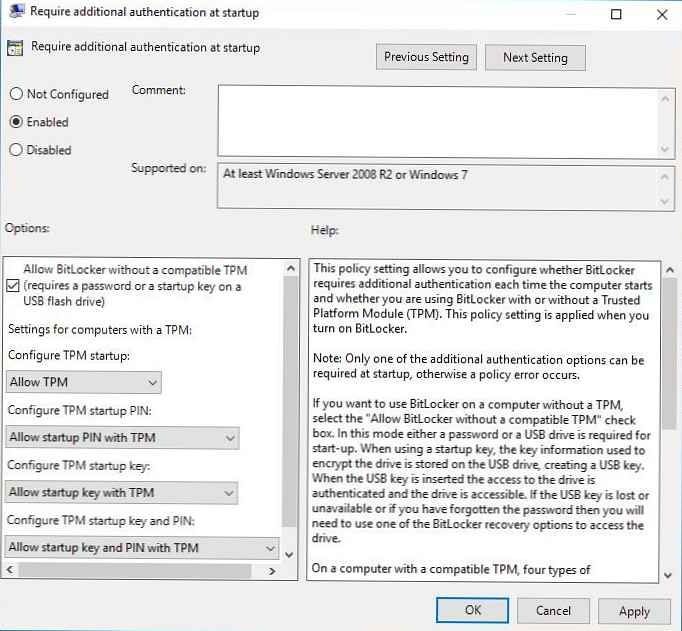

Ker BitLocker privzeto potrebuje čip TPM, z uporabo skupinskih pravilnikov morate omogočiti šifriranje BitLockerja brez čipa TPM. Če želite to narediti, odprite urejevalnik pravilnikov lokalne skupine (gpedit.msc) in pojdite na razdelek Računalnik Konfiguracija->Upravni Predloge->Windows Sestavni deli -> Bitlocker Vozite Šifriranje. Omogoči pravilnik Zahtevajte dodatno preverjanje pristnosti ob zagonu z naslednjimi nastavitvami:

Ker BitLocker privzeto potrebuje čip TPM, z uporabo skupinskih pravilnikov morate omogočiti šifriranje BitLockerja brez čipa TPM. Če želite to narediti, odprite urejevalnik pravilnikov lokalne skupine (gpedit.msc) in pojdite na razdelek Računalnik Konfiguracija->Upravni Predloge->Windows Sestavni deli -> Bitlocker Vozite Šifriranje. Omogoči pravilnik Zahtevajte dodatno preverjanje pristnosti ob zagonu z naslednjimi nastavitvami:

- Dovoli BitLocker brez združljivega TPM-a (zahteva geslo ali zagonski ključ na USB-pogonu) = Omogoči

- Konfigurirajte zagon TPM: Dovoli TPM

- Konfigurirajte zagon PIN za TPM: Dovoli zagon PIN s TPM

- Konfigurirajte zagonski ključ TPM: Dovoli tipko za zagon s TPM

- Konfigurirajte zagonski ključ in PIN za TPM: Dovoli zagonski ključ in PIN s TPM

V gostujoči OS je treba namestiti komponento BitLocker:

V gostujoči OS je treba namestiti komponento BitLocker:

Namestitev-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Šifriramo pogon C: (pogon K: v tem primeru naslov pogona za shranjevanje ključev):

Omogoči-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

ali tako

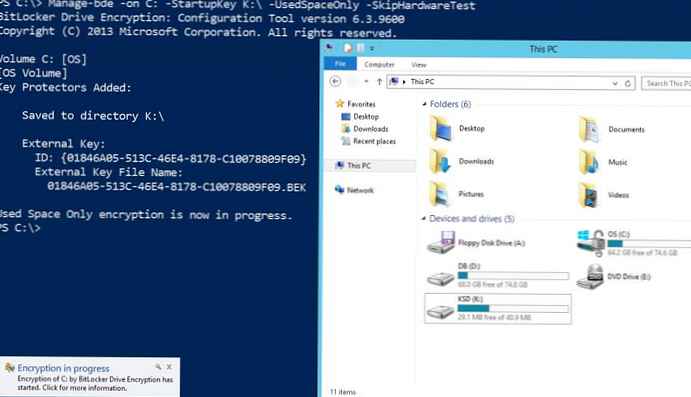

Upravljanje-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Drugi razdelki so lahko šifrirani:

Omogoči-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Trenutni status postopka šifriranja diska je mogoče dobiti z ukazom:

Get-BitLockerVolume