Majhno navodilo o organizaciji SSH dostopa do oddaljenega strežnika Linux. Spomnimo se, da je standardna metoda preverjanja pristnosti uporabnikov na strežniku Unix (Linux, FreeBSD) pri dostopu prek SSH nekajkrat prijava in geslo. Toda vnašanje v njih ni vedno priročno, še posebej, če je takšnih strežnikov veliko. Obstaja alternativa tej vrsti dostopa - organiziranje SSH dostopa s parom RSA ključev (javnih in zasebnih) in geslo (ki na splošno ni obvezno).

V tem članku bomo razmislili o uporabi te vrste dostopa, ki jo je mogoče izvesti z uporabo enega najbolj priljubljenih programov za delo na SSH - PuTTY.

Za delo potrebujemo naslednje pripomočke družine PuTTY:

- puttygen.exe - paket ustvarjanja ključnih parov

- putty.exe - sam ssh terminal

- pscp.exe - scp orodje za kopiranje datotek

Ustvari par ključev RSA

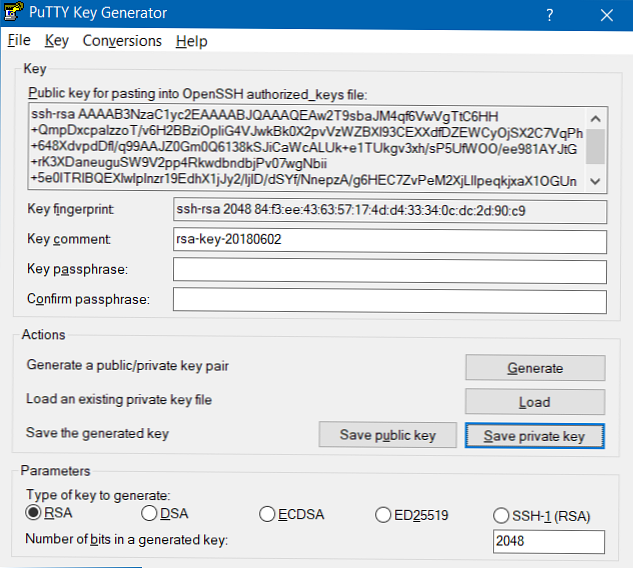

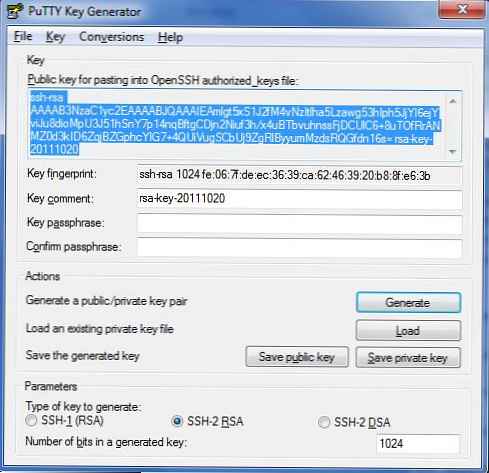

Če želite to narediti, zaženite pripomoček PuTTYgen, preverite, ali je tip ključa "SSH-2 RSA"In pritisnite gumb"Ustvari".

Po tem se začne generacija para ključev, in da ustvarite naključno zaporedje, morate naključno povleciti miško okoli vrstice napredka.

Na polju "Ključni komentar" lahko določite opis ključa (prikazan bo med preverjanjem pristnosti ključev).

Na polju "Ključna gesla" in "Potrdi geslo" določa geslo za aktiviranje ključa (zahteva ga ob povezavi). Če gesla ne nastavite, bo povezava potekala brez gesla: zelo je priročno, a ne zelo varno, ker Za dostop do strežnika napadalec mora od vas ukrasti datoteko z zasebnim ključem (zato je priporočljivo, da zasebni ključ ostane skriven: na zunanjem pogonu USB, šifrirani prostornini itd.).

Nato pritisnemo gumbeShrani javni ključ"In"Shrani zasebni ključ"Javne in zasebne ključe shranite v datoteko z imeni, na primer:"public.key"In"zasebno.ppk".

Konfigurirajte javni ključ na strežniku Linux.

Datoteka z javnim ključem "public.key»Kopirati morate na strežnik Linux, na katerega se nameravate povezati. Če želite to narediti, uporabite pripomoček pscp.exe. Ukaz datoteke za kopiranje bo izgledal nekako takole:

pscp c: \ key \ public.key [email protected]: / tmp / foo

Nato je treba kopirani ključ postaviti v domači imenik uporabnika v datoteki ~ / .ssh / pooblaščeni_keji .

Če želite to narediti, pojdite na strežnik prek SSH (kot običajno) in zaženite naslednji ukaz:

$ ssh-keygen -i -f /tmp/foo/public.key >> /home/myuser/.ssh/authorized_keys

kje muser, ime uporabnika, ki se bo lahko prijavil s to tipko.

Prav tako ne pozabite preveriti, ali je na strežniku omogočena avtorizacija ključev. To storite tako, da v datoteki / etc / ssh / sshd_config komentirate naslednje vrstice:

Preverjanje pristnosti RSA da

PubkeyAuthentication da

AuthorizedKeysFile .ssh / pooblaščeni ključi

Povezujemo se preko SSH s ključem

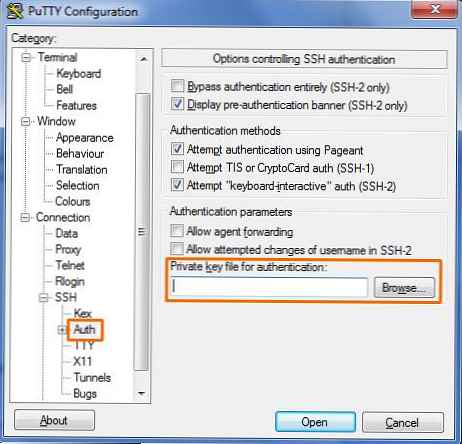

Zaženemo PuTTY in na levi strani zaslona pojdemo na Povezave -> SSH -> Avt.

Poiščite vrstico "Zasebno ključ datoteka za preverjanje pristnosti », nato morate klikniti gumb »Brskaj« in določite našo datoteko z zasebnim ključem »private.ppk«.

Nato na glavnem zavihku določite ime / IP naslov našega Linux strežnika in začnite povezavo. Po tem vas bo sistem kot običajno pozval, da navedete prijavo in nato še geslo ključa (če je bilo določeno). Če geslo ni določeno, se konzola strežnika odpre brez gesla.

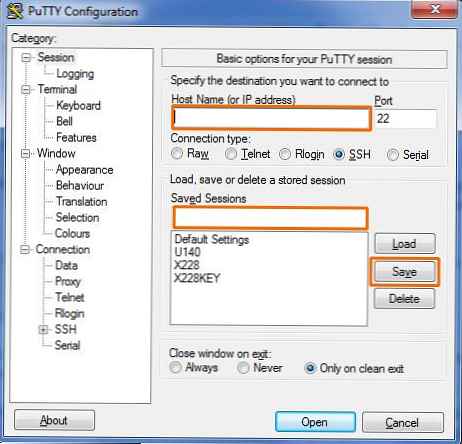

Da ne bi zašli v nastavitve Auth in pri vsaki povezavi podali datoteko s ključi, lahko nastavitve shranite, za to so na glavnem zavihku gumbi Save (shrani nastavitve PuTTY) in Naloži (naloži nastavitve)..  Vse shranjene nastavitve Putty so shranjene v registru, zato jih lahko v osnovi prenesete iz enega računalnika v drugega, tako da preprosto izvozite / uvozite del registra (za več podrobnosti glejte članek Prenos nastavitev PuTTY)

Vse shranjene nastavitve Putty so shranjene v registru, zato jih lahko v osnovi prenesete iz enega računalnika v drugega, tako da preprosto izvozite / uvozite del registra (za več podrobnosti glejte članek Prenos nastavitev PuTTY)

Poleg tega, da ne boste vsakič ročno vnesli uporabniškega imena, se lahko uporabnikova prijava shrani tudi v PuTTY (Povezava \ Podatki \ Uporabniško ime za samodejno prijavo).

Če se to ne izkaže, analiziramo dnevnik /var/log/auth.log na strežniku.