Oddaljene namizne storitve (RDS) v operacijskem sistemu Windows Server 2008 R2 niso samo rebranding prejšnjega terminala, Terminal Services. Nove funkcije, od katerih so se nekatere pojavile še v operacijskem sistemu Windows Server 2008, kot so RemoteApp, RD Gateway in RD Virstualization Host, omogočajo enostavno in priročno zagotavljanje uvajanja in delovanja tako posameznih uporabniških aplikacij kot celotnih namiznih računalnikov v RDS in VDI rešitvah ter funkcionalnosti in udobje ni nič slabše od rešitve Citrix ali kompleksov drugih proizvajalcev.

Kaj pa varnost storitev oddaljenega namizja? Microsoft je znatno posodobil in izboljšal varnost te storitve. V tem članku bomo govorili o varnostnih mehanizmih RDS, o zavarovanju terminalskih storitev z uporabo skupinskih politik in o praktičnih vidikih varovanja RDS rešitev.

Kaj je novega v R2

Če ste morali delati z različicami storitev Terminal v sistemih Windows Server 2003 in Windows Server 2008, se verjetno spomnite, da so se v operacijskem sistemu Windows 2008 pojavile številne nove funkcije, na primer TS Web Access (povezava prek brskalnika), TS Gateway (dostop do terminala storitve preko interneta), RemoteApp (objavljanje posameznih aplikacij prek RDP) in Session Broker (zagotavljanje izravnave obremenitve).

Windows Server 2008 R2 je predstavil naslednje funkcije:

- Oddaljena namizna virtualizacija za VDI rešitve

- Ponudnik RDS za PowerShell (zdaj lahko skrbnik nadzoruje konfiguracijo in upravljanje RDS iz ukazne vrstice ali z uporabo skriptov)

- Remote Desktop IP Virtualization, ki vam omogoča, da svojim povezavam dodelite IP naslove glede na nastavitve seje ali aplikacije

- Nova različica odjemalca RDP in oddaljene namizne povezave (RDC) - v. 7,0

- Upravljanje virov CPU za dinamično razporeditev procesorskih virov glede na število aktivnih sej

- Združljivost z Windows Installerjem, ki vam omogoča namestitev programov z možnostjo prilagoditve nastavitev aplikacij na strani uporabnika.

- Stranka podpira do 16 monitorjev.

Poleg tega so bile izboljšane funkcije za delo z video in zvokom ter popolna podpora za tehnologijo Windows Aero (upoštevajte, da Aero ni podprt v načinu z več monitorji).

Seveda so varnostna vprašanja RDS odvisna od posebne rešitve. Če na primer objavite namizje za uporabnike, ki se povezujejo prek interneta ali uporabljajo brskalnik, je varnostna težava veliko bolj pereča kot pri standardni rešitvi, ko se stranke povežejo prek odjemalca RDC prek LAN.

Preverjanje pristnosti na mreži

Za večjo varnost vseh povezav morate uporabiti mehanizem za preverjanje pristnosti omrežja (NLA). NLA zahteva, da se uporabnik prijavi na strežnik gostitelja RD Session, preden seja seja. Ta mehanizem vam omogoča, da strežnik zaščitite pred obdelavo nepotrebnih sej, ki jih lahko ustvarijo kibernetski kriminalci ali programi bot. Za uporabo NLA mora operacijski sistem odjemalca podpirati protokol Credential Security Support Provider (CredSSP), kar pomeni Windows XP SP3 (kako omogočiti NLA v operacijskem sistemu Windows XP SP3) in višje, pa tudi RDP 6.0 ali višji odjemalec.

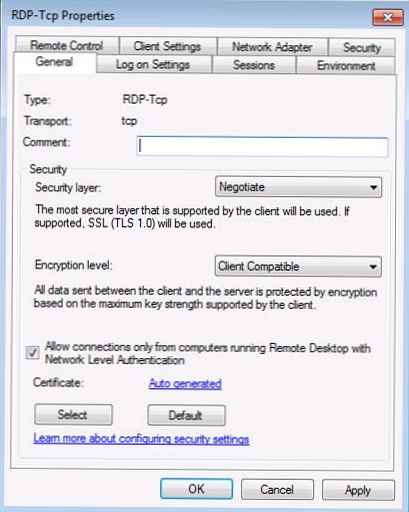

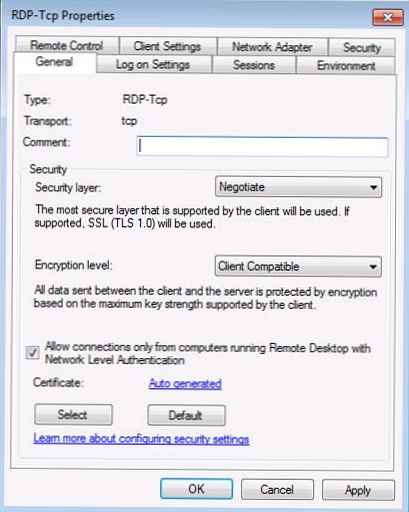

Na strežniku RD Session lahko konfigurirate NLA tako, da odprete skrbniška orodja -> Storitve oddaljenega namizja -> Konzola za konfiguracijo gostitelja namizja..

- Z desno miškino tipko kliknite povezavo

- Izberite Lastnosti

- Pojdite na zavihek Splošno

- Označite možnost »Dovoli povezave samo z računalniki z nameščenim oddaljenim namizjem z avtentifikacijo na ravni omrežja«

- Kliknite V redu.

Varnost transportnega sloja (TLS)

V seji RDS lahko uporabite enega od treh varnostnih mehanizmov za zaščito povezave med strankami in strežnikom gostitelja seje RDS:

- RDP varnostni sloj - uporablja vgrajeno šifriranje RDP, je manj varno.

- Pogajati - Šifriranje TLS 1.0 (SSL) bo uporabljeno, če ga stranka podpira, če ga stranka ne podpira, bo uporabljena običajna raven varnosti RDP.

- SSL - Šifriranje TLS 1. se uporablja za overjanje strežnika in šifriranje poslanih podatkov med odjemalcem in strežnikom. To je najvarnejši način..

Za zagotovitev visoke stopnje varnosti je potrebno šifriranje SSL / TLS. Za te namene morate imeti digitalno potrdilo, lahko ga podpiše sam ali izda certifikacijski organ CA (kar je bolje).

Poleg stopnje varnosti lahko izberete raven šifriranja povezave. Na voljo so naslednje vrste šifriranja:

- Nizka - Uporablja se 56-bitno šifriranje podatkov, poslanih odjemalcu na strežnik. Podatki, poslani s strežnika na odjemalca, niso šifrirani.

- Stranka združljiva - Ta vrsta šifriranja se privzeto uporablja. V tem primeru je ves promet med odjemalcem in strežnikom šifriran z največjo dolžino ključa, ki jo odjemalec podpira.

- Visoka - vsi podatki, poslani med odjemalcem in strežnikom v obe smeri, so šifrirani s 128 bitnim ključem

- FIPS Združljivo - vsi podatki, poslani med odjemalcem in strežnikom v obeh smereh, so šifrirani z uporabo FIPS 140-1.

Omeniti velja, da če se uporabijo šifrirane ravni visoke ali FIPS, potem se vsi odjemalci, ki ne podpirajo te vrste šifriranja, ne bodo mogli povezati s strežnikom..

Vrsta pristnosti strežnika in raven šifriranja lahko konfigurirate na naslednji način:

- Na strežniku gostitelja RD Session odprite okno konfiguracije gostitelja oddaljenega namizja in pojdite na okno lastnosti.

- Na zavihku Splošno v spustnih menijih izberite želeno raven varnosti in vrsto šifriranja.

- Kliknite V redu.

Skupinska politika

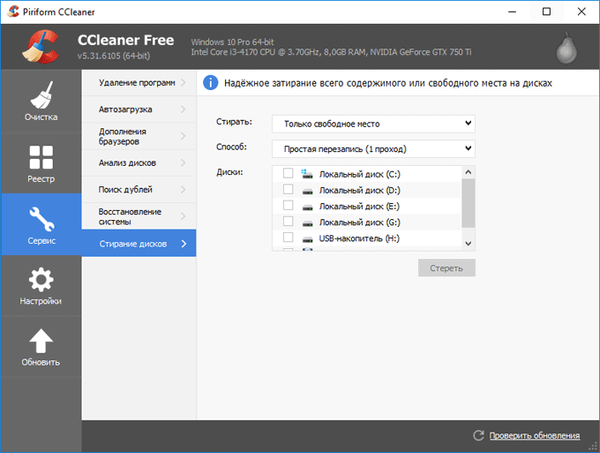

Za konfiguracijo nastavitev RDS v operacijskem sistemu Windows Server 2008 R2 obstaja več možnosti skupinske politike. Vsi se nahajajo v razdelku Konfiguracija računalnika \ Politike \ Upravne predloge \ Komponente Windows \ Storitve oddaljenega namizja (posnetek zaslona konzole za upravljanje skupinskih politik je prikazan na sliki).

Kot lahko vidite, obstajajo politike upravljanja licenc, konfiguracijske politike za odjemalca RDC in sam strežnik gostitelja RD Session. Varnostne usmeritve gostitelja RD Session vključujejo:

- Nastavite raven šifriranja povezave s strankami: Pravilnik se uporablja za nadzor stopnje šifriranja. Če je aktivirano, bi morale vse povezave uporabljati določeno raven šifriranja (privzeto je Visoka).

- VednoPozivzaGeslonaPovezava: Ta pravilnik se uporablja, če morate med povezavo na sejo RD vprašati uporabniško geslo, tudi če je bilo geslo vneseno v odjemalca RDC. Uporabniki se lahko privzeto samodejno prijavijo v sejo, če v odjemalcu RDC navedejo geslo.

- ZahtevajVarnoRPKKomuniciranje: - ko je pravilnik omogočen, so dovoljene samo overjene in šifrirane zahteve strank.

- ZahtevajUporabaodPosebnoVarnostSlojzaOddaljeni (Rdp) Povezave: ko je pravilnik omogočen, morajo vse povezave med odjemalcem in terminalskim strežnikom uporabljati tukaj določeno raven varnosti (RDP, pogajanja ali SSL / TLS)

- NarediNeDovoliLokalnoSkrbnikidoPrilagoditeDovoljenja: pravilnik onemogoči skrbnikom možnost, da konfigurirajo varnostne nastavitve gostitelja RD Session.

- Zahtevajte preverjanje pristnosti uporabnika za oddaljene povezave z avtentikacijo na ravni omrežja: Pravilnik vključuje zahtevo NLA za vse povezave s terminalskim strežnikom (odjemalci brez podpore NLA se ne morejo povezati).

Nastavitve odjemalca RDC so v podpoglavju Oddaljeni Namizje Povezava Naročnik:

- Naredinedovoligesladobitishranjeno: pravilnik prepoveduje shranjevanje gesel v odjemalcu RDC, možnost »Shrani geslo« postane nedosegljiva, vsa prej shranjena gesla bodo izbrisana.

- NavediteSHA1 odtisi palcevodpotrdilazastopanjezaupati.rdpzaložniki: ta pravilnik vam omogoča, da ustvarite seznam prstnih odtisov certifikatov SHA1 in če se certifikat ujema s prstnim odtisom na tem seznamu, se šteje za zaupanja vredno.

- Pozivzapoverilnicenaprejtheodjemalecračunalnik: Pravilnik aktivira zahtevo uporabniških poverilnic v odjemalskem računalniku in ne strežniku RD Session.

RD Spletni dostop

Uporabniki računalnikov, na katerih odjemalec RDC ni nameščen, lahko dostopajo do objavljenih aplikacij s spletnim brskalnikom. V ta namen mora uporabnik v brskalniku odpreti URL, kjer so objavljeni viri RDS. RD Web Access Server je ločena vloga RD Server, ki se običajno nahaja na namenskem strežniku.

Spletni vmesnik strežnika spletnega dostopa RD temelji na SSL-ju in uporabniki se lahko prijavijo s svojimi poverilnicami. Pooblaščeni uporabniki vidijo samo seznam tistih objavljenih programov (RemoteApp), do katerih imajo dostop..

Strežnik spletnega dostopa za šifriranje uporablja potrdilo X.509. Privzeto se uporablja samopodpisano potrdilo..