Skupinska politika - Stran 3

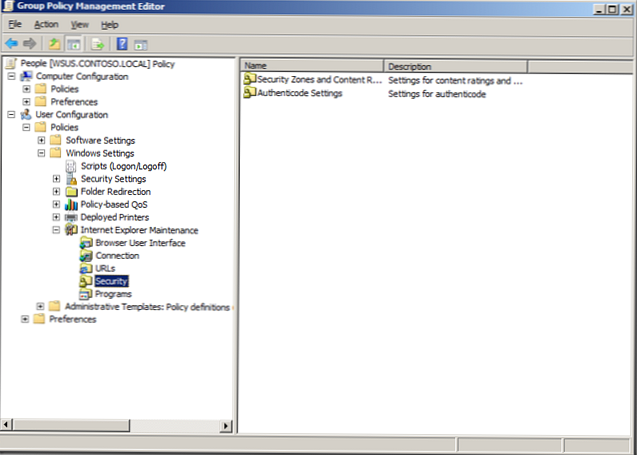

Zavrnite ali dovolite dostop do določenih spletnih mest v Internet Explorerju

Morda bodo mnogi skrbniki z bogatimi izkušnjami povedali, zakaj morate blokirati spletna mesta v računalnikih uporabnikov, namesto da jih blokirate na proxy strežniku ali internetnem prehodu. Z njimi se ne...

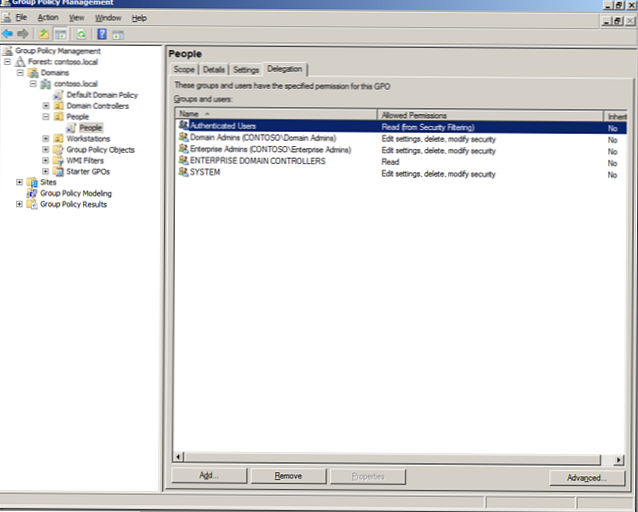

Preberi večKako spremeniti standardna dovoljenja za nove GPO

Vrnitev na vprašanja skupinske politike po namestitvi posodobitev iz varnostnega biltena MS16-072 (KB3163622), želim spregovoriti o eni pomembnejši točki. Kot se spomnite, po namestitvi te posodobitve stranke pravilno delujejo GPO...

Preberi večKako dodati statične poti s pravilnikom o domenah

Recimo, da imate domeno 2003 s 300 delovnimi postajami v njej. 50 odjemalcev je v določenem podomrežju, ki ga loči usmerjevalnik in vsi ti odjemalci morajo imeti 2 privzeta prehoda...

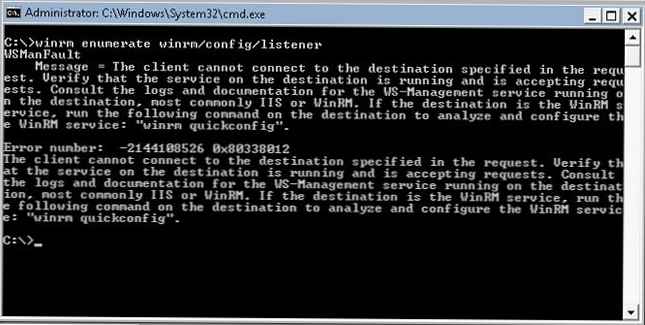

Preberi večKako aktivirati oddaljeno upravljanje sistema Windows z uporabo pravilnika skupine

V tem članku bom poskušal razložiti, kako lahko centralno aktivirate in konfigurirate storitev Windows Remote Management (WinRM) na vseh ciljnih računalnikih z uporabo skupinske politike. Naj vas opozorim, da je...

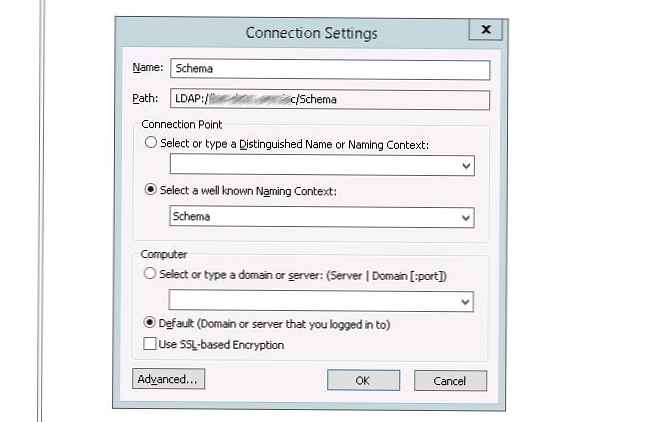

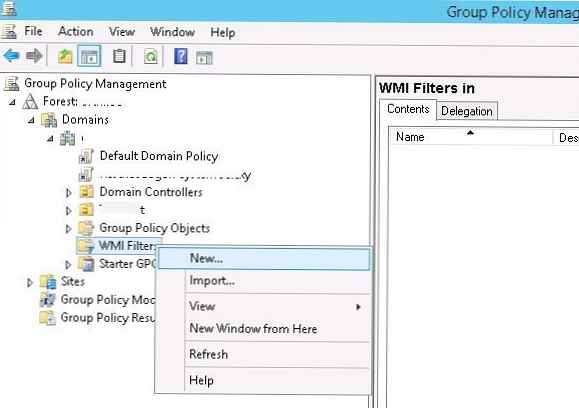

Preberi večZa povezovanje GPO s podmrežo IP uporabljamo filter WMI

Tokrat je bilo treba uporabiti GPO na računalnikih v določeni podmreži IP. V najpreprostejšem primeru, ko je ta podomrežja vključena v ločeno spletno mesto Active Directory (in je na spletnem...

Preberi večIzjeme glede skupinske politike

Eno od pogostih vprašanj o skupinskih politikah, ki se pogosto pojavlja na specializiranih forumih in v razpravah o sistemskih skrbnikih: kako lahko uporabnika in / ali računalnika izključite iz nastavitev...

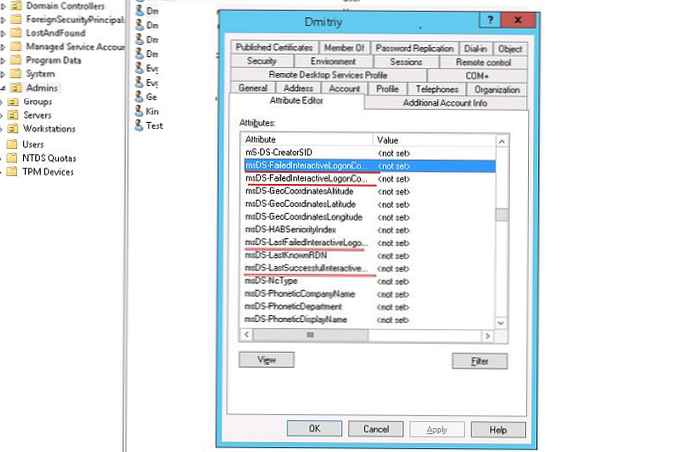

Preberi večPodatki o zadnjem prijavi v sistem Windows na pozdravnem zaslonu

Windows ima uporabno funkcijo, ki omogoča prikaz informacij o zadnjem poskusu interaktivne prijave prav na pozdravnem zaslonu sistema Windows. To je videti tako: vsakič, ko uporabnik vnese svoje geslo za...

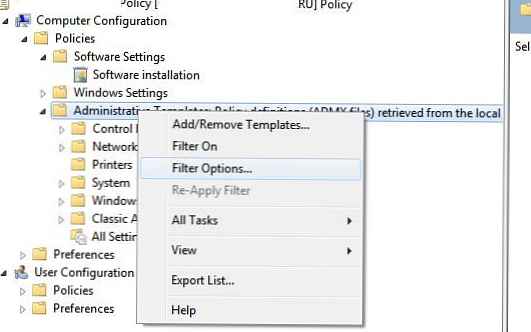

Preberi večFiltri za skupinsko politiko

Tako kot v prejšnjih različicah sistema Windows je mogoče s številnimi vidiki funkcionalnosti v sistemih Windows 8 in Windows Server 2012 centralno upravljati in konfigurirati prek pravilnikov skupine Active Directory....

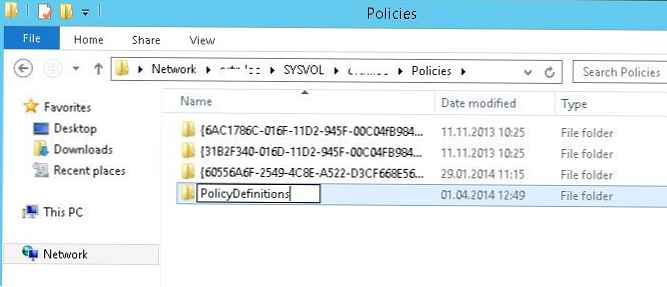

Preberi večCentralizirano shranjevanje upravnih skupin

Uporaba centraliziranega skladišča za datoteke upravnih predlogov ADMX bo rešila težavo napihnjenih SYSVOL (ki izhaja iz potrebe po kopiranju datotek predlog ADMX / ADM v vsak pravilnik), pomaga zmanjšati promet...

Preberi večBlokirajte viruse in izsiljevalno programsko opremo s programsko politiko omejevanja

Nadaljujemo z nizom člankov o boju proti razredu ransomware virusov v podjetniškem okolju. V prejšnjih delih smo si ogledali nastavitev zaščite na datotečnih strežnikih z uporabo FSRM in uporabo slik...

Preberi več