V tem članku bomo pogledali način upravljanja lokalnih skrbniških gesel na domenskih računalnikih s pomočjo uradnega Microsoftovega pripomočka - ZAPORI (Lokalna rešitev skrbniškega gesla).

Vprašanje upravljanja vgrajenih računov v domenskih računalnikih je eden najpomembnejših varnostnih vidikov, ki zahteva pozornost skrbnika sistema. Seveda ne smete dovoliti uporabe istih gesel lokalnih skrbnikov na vseh računalnikih. Obstaja veliko pristopov k organizaciji upravljanja računov lokalnih skrbnikov v domeni: od njihovega popolnega odklopa (ni zelo priročno), do upravljanja s skriptami za prijavo skupinskih pravilnikov in ustvarjanjem lastnih sistemov za upravljanje vgrajenih računov in njihovih gesel.

Pred tem so se pogosto uporabljale razširitve skupinskih pravilnikov (GPP) za spreminjanje gesel lokalnih skrbnikov na domenskih računalnikih, vendar je bila v njih najdena resna ranljivost, ki je vsakemu uporabniku omogočila, da je šifriral geslo, shranjeno v besedilni datoteki, v imeniku Sysvol na krmilnikih domen (o tem smo podrobno so govorili v članku Zakaj gesla ne smete nastaviti prek nastavitev skupinske politike). Maja 2014 je Microsoft izdal varnostno posodobitev (MS14-025 - KB 2962486), ki v celoti onemogoča možnost nastavitve lokalnega uporabniškega gesla prek GPP-ja.

Vsebina:

- LAPS Utility - lokalna skrbniška rešitev

- Priprava sheme aktivnega imenika za izvajanje LAPS

- Nastavitev pravic v AD za atribute LAPS

- Podelitev pravic za ogled gesla LAPS

- Konfigurirajte pravilnik skupine LAPS

- Namestite LAPS na odjemalskih računalnikih prek GPO

- Uporaba programa LAPS za ogled skrbniškega gesla

LAPS Utility - lokalna skrbniška rešitev

Je pomembno. Pred tem so klicali LAPS Admpwd, vendar je Microsoft leta 2015 napovedal LAPS, ki ga je iz skriptnega oddelka tretje strani prestavil na uradno podprto rešitev.Uporabnost ZAPORI (Lokalno Skrbnik Geslo Rešitev) omogoča centralizirano upravljanje skrbniških gesel na vseh računalnikih v domeni in podatke o geslu in datumu njegove spremembe shrani neposredno v računalniške predmete v Active Directory.

Funkcija LAPS temelji na uporabi posebne GPO funkcionalnosti, ki temelji na Skupina Politika Naročnik Stranski Podaljšek (CSE) in je majhen modul, ki je nameščen na delovnih postajah. Ta razširitev GPO se uporablja za ustvarjanje edinstvenega lokalnega skrbniškega gesla (SID - 500) na vsakem domenskem računalniku. Skrbniško geslo se samodejno spremeni z določeno frekvenco (privzeto vsakih 30 dni). Vrednost trenutnega gesla je shranjena v zaupnem atributu računalniškega računa v Active Directory, dostop za ogled vsebine atributa urejajo varnostne skupine AD.

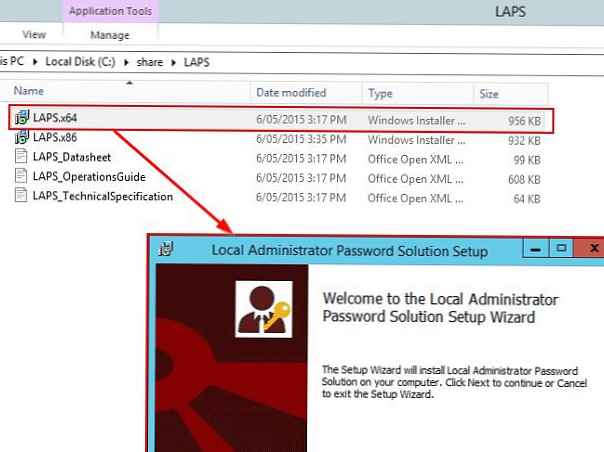

LAPS in njegovo dokumentacijo lahko prenesete s te strani: https://www.microsoft.com/en-us/download/details.aspx?id=46899

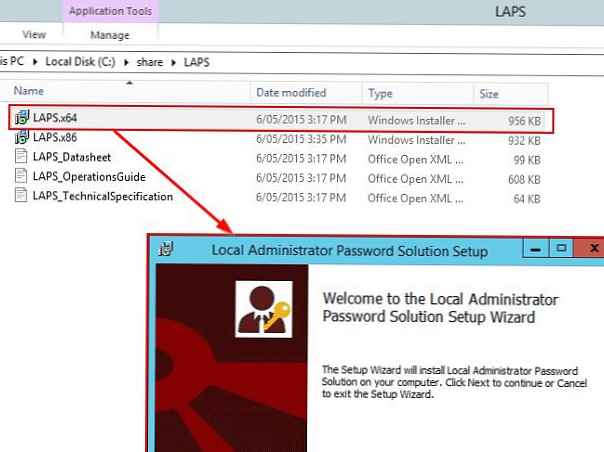

Distribucija LAPS je na voljo v dveh različicah namestitvenih datotek msi: za 32 (ZAPORI.x86.msi) in 64 (ZAPORI.x64.msi) bitni sistemi.

LAPS arhitektura je sestavljena iz 2 delov. Krmilni modul je nameščen na skrbnikovem računalniku, odjemalski del pa je nameščen v strežnikih in osebnih računalnikih, na katerih morate redno spreminjati geslo lokalnega skrbnika.

Namig. Pred uvajanjem LAPS v produktivno domeno priporočamo, da ga preizkusite v testnem okolju, kot Najmanj je potrebna razširitev sheme AD (nepopravljiva).

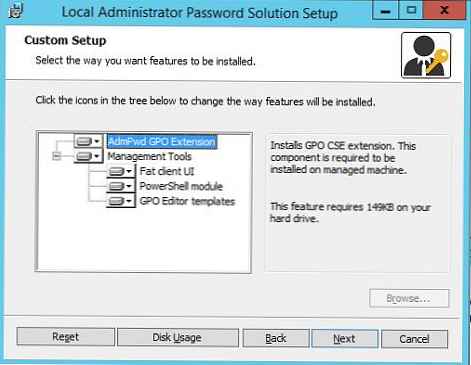

V skrbnikovem računalniku zaženite datoteko pripomočka MSI, izberite vse komponente, ki jih želite namestiti (potreben je vsaj .Net Framework 4.0 - Kako ugotoviti, katere različice .Net so nameščene). Paket je sestavljen iz dveh delov:

- AdmPwd razširitev GPO -Izvršljivi del LAPS, ki je nameščen v odjemalskih računalnikih in generira, shrani geslo v domeno v skladu s konfiguriranim pravilnikom;

- In krmilne komponente LAPS (orodja za upravljanje):

- Uporabniški vmesnik za debele odjemalce - pripomoček za ogled skrbniškega gesla;

- PowerShell modul - PowerShell modul za upravljanje LAPS;

- Predloge urejevalnika GPO - skrbniške predloge za urejevalnik skupinskih pravilnikov.

Namestitev LAPS je čim bolj preprosta in ne bi smela povzročiti težav..

Namestitev LAPS je čim bolj preprosta in ne bi smela povzročiti težav..

Priprava sheme aktivnega imenika za izvajanje LAPS

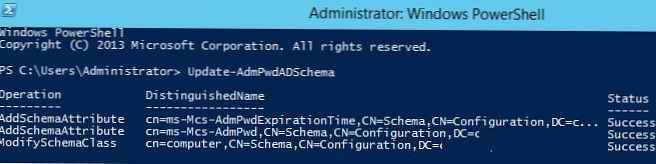

Pred uvajanjem LAPS morate razširiti shemo Active Directory, ki ji boste dodali dva nova atributa za predmete računalniškega tipa..

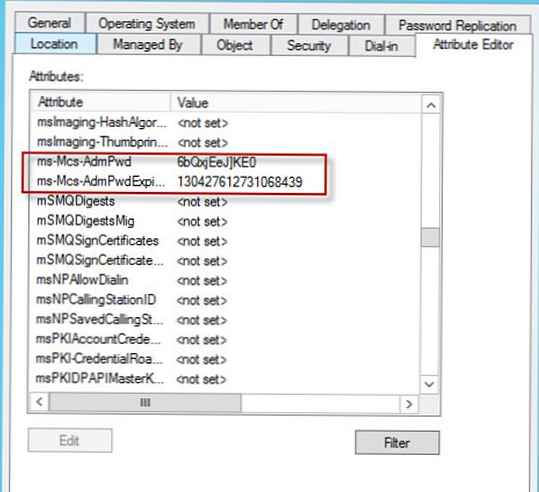

- ms-Mcs-Admpwd- atribut vsebuje jasno geslo lokalnega skrbnika;

- ms-Mcs-Čas AdmPwdExpirationTime - shrani datum poteka gesla v računalnik.

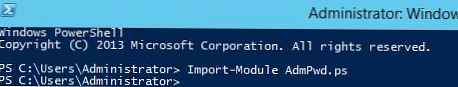

Če želite razširiti shemo, morate odpreti konzolo PowerShell, uvoziti modul Admpwd.ps:

Uvozni modul AdmPwd.ps

Razširite shemo Active Directory (potrebujete pravice skrbnika do sheme):

Update-AdmPwdADSchema

V razred "Računalnik" bodo dodani novi atributi.

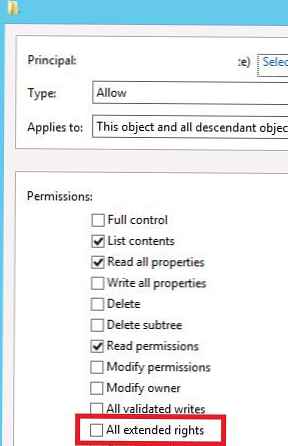

Nastavitev pravic v AD za atribute LAPS

LAPS shrani geslo lokalnega skrbnika v atribut Active Directory ms-MCS-AdmPwd V jasnem besedilu je dostop do atributa omejen z zaupnim atributnim mehanizmom AD (ki ga podpira od leta 2003). Atribut ms-MCS-AdmPwd, v katerem je geslo shranjeno, lahko bere vsakdo z dovoljenjem "Vse Podaljšana Pravice" Uporabniki in skupine s tem dovoljenjem lahko preberejo vse zaupne atribute AD, vključno z ms-MCS-AdmPwd. Ker ne želimo, da ima kdo razen skrbnikov domene (ali HelpDesk storitev) pravico do ogledovanja gesel za računalnike, seznam skupin z dovoljenjem za branje moramo omejiti na te atribute.

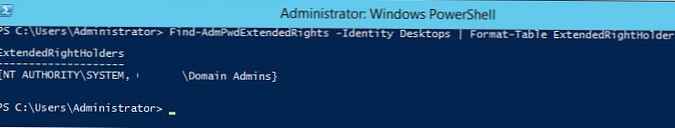

S cmdletom Find-AdmPwdExtendedRights lahko dobite seznam računov in skupin, ki imajo to pravico do določene OU. Preverite, kdo ima podobna dovoljenja OU z imenom Namizni računalniki:

Najdi-AdmPwdExtendedRights - Namizni namizji | Format-Tabela ExtendedRightHolders

Kot vidite, ima le skupina pravico brati zaupne atribute Domena Administratorji.

Kot vidite, ima le skupina pravico brati zaupne atribute Domena Administratorji.

Če morate določenim skupinam ali uporabnikom onemogočiti dostop do branja takšnih atributov, morate storiti naslednje:

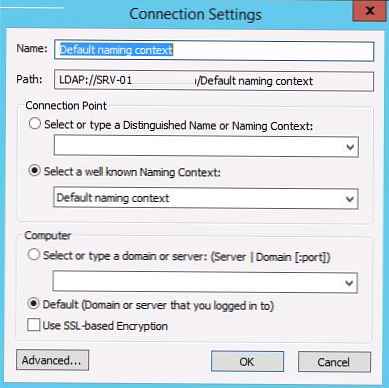

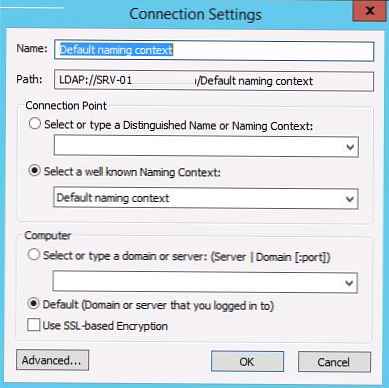

- Odpri ADSIEdit in se povežite s kontekstom privzetega poimenovanja;

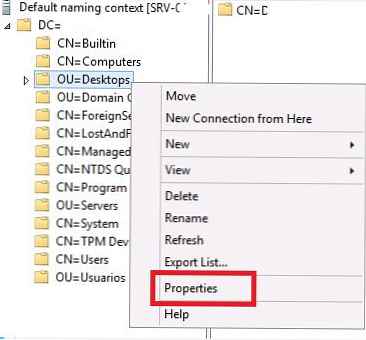

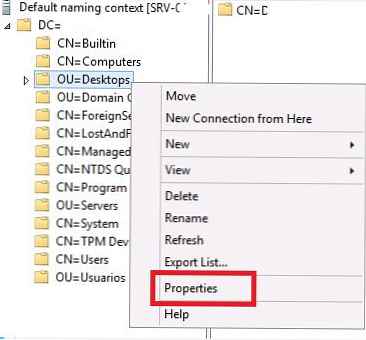

- Razširite drevo AD, poiščite OU, ki ga potrebujete (v našem primeru namiznih računalnikov), z desno miškino tipko kliknite in izberite Lastnosti;

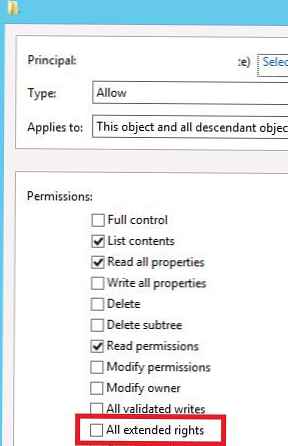

- Pojdite na zavihek Varnost, pritisnite gumb Napredno -> Dodaj. V razdelku Izberite glavnico določite ime skupine / uporabnika, za katero želite omejiti pravice (na primer domena \ skupina za podporo);

- Počistite polje »Vse razširjene pravice« in shranite spremembe..

Podobno morate storiti tudi z vsemi skupinami, ki morajo prepovedati pravico do ogleda gesla.

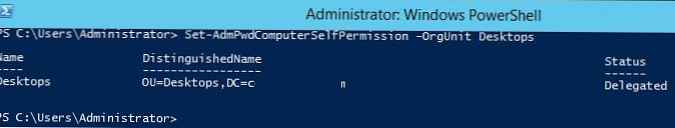

Namig. Omejite dovoljenja za branje na vse OU, katerih računalniška gesla bo pod nadzorom LAPS.Nato morate dodeliti pravice do računalniških računov za spreminjanje lastnih atributov (SELF), ker spreminjanje vrednosti atributov ms-MCS-AdmPwd in ms-MCS-AdmPwdExpirationTime se izvede iz računalniškega računa. Uporabili bomo še en cmdlet Set-AdmPwdComputerSelfPermission.

Če želite računalnikom v namiznih računalnikih OU dovoliti posodabljanje naprednih atributov, zaženite ukaz:

Set-AdmPwdComputerSelfPermission -OrgUnit Namizni računalniki

Podelitev pravic za ogled gesla LAPS

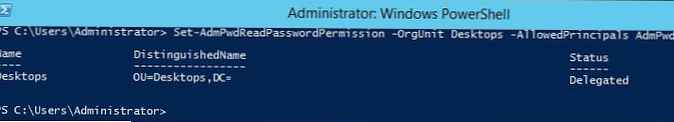

Naslednji korak je zagotavljanje pravic uporabnikom in skupinam za branje gesel lokalnih skrbnikov, shranjenih v Active Directory na domenskih računalnikih. Na primer, želite članom skupine AdmPwd dati pravico do branja računalniških gesel v OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Namizni računalniki -AllowedPrincipals AdmPwd

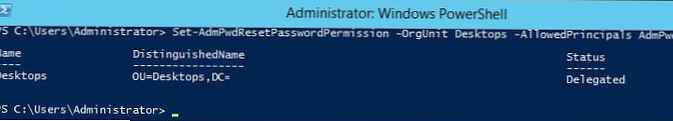

Poleg tega lahko ločeni skupini uporabnikov daste pravico do ponastavitve računalniškega gesla (v našem primeru to pravico dajemo isti skupini AdmPwd).

Poleg tega lahko ločeni skupini uporabnikov daste pravico do ponastavitve računalniškega gesla (v našem primeru to pravico dajemo isti skupini AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Namizni računalniki -AllowedPrincipals AdmPwd

Konfigurirajte pravilnik skupine LAPS

Nato morate ustvariti nov objekt GPO (skupinski pravilnik) in ga dodeliti OU, ki vsebuje računalnike, na katerih boste upravljali skrbniška gesla.

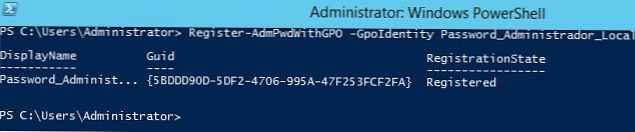

Za lažje upravljanje lahko kopirate datoteke upravne predloge LAPS (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx in% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) v centralno skladišče GPO - \\winitpro.ru\ Sysvol\ Politike\ PolicyDefinition.Ustvarite pravilnik z imenom Password_Administrador_Local z naslednjim ukazom:

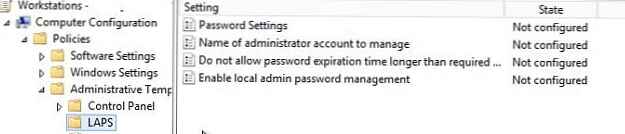

Registracija-AdmPwdWithGPO -GpoIdentity: Geslo_Administrador_Local V konzoli za upravljanje politik domene (gpmc.msc) odprite ta pravilnik za urejanje in pojdite na razdelek GPO: Konfiguracija računalnika -> Administrativne predloge -> LAPS.

V konzoli za upravljanje politik domene (gpmc.msc) odprite ta pravilnik za urejanje in pojdite na razdelek GPO: Konfiguracija računalnika -> Administrativne predloge -> LAPS.

Kot lahko vidite, obstajajo 4 nastavitve pravilnika po meri. Konfigurirajte jih na naslednji način:

Kot lahko vidite, obstajajo 4 nastavitve pravilnika po meri. Konfigurirajte jih na naslednji način:

- Omogoči lokalno upravljanje skrbniškega gesla: Omogočeno (omogočite politiko upravljanja z geslom LAPS);

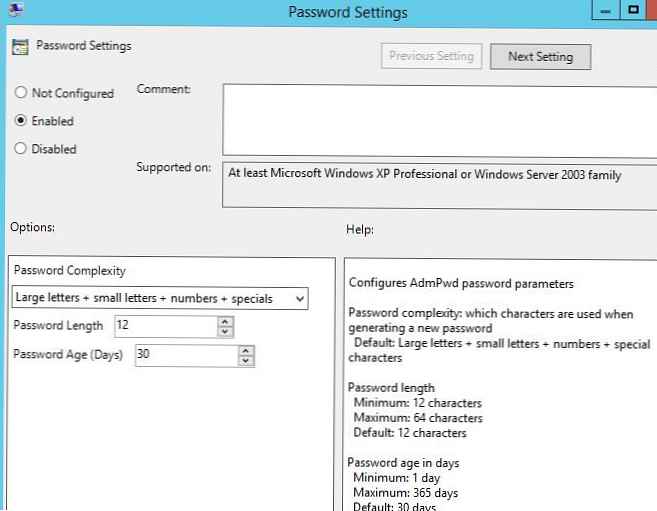

- Nastavitve gesla: Omogočeno - zapletenost gesla je določena v pravilniku, njegova dolžina in pogostost sprememb (podobno kot pravilniki domen za uporabniška gesla);

- Kompleksnost: Velike črke, male črke, številke, posebnosti

- Dolžina: 12 znakov

- Starost: 30 dni

- Ime skrbniškega računa za upravljanje: Ne konfiguriraj (To je ime skrbniškega računa, katerega geslo se bo spremenilo. Privzeto se spremeni geslo za vgrajenega skrbnika s SID-500);

- Ne dovolite, da trajanje gesla poteče dlje, kot zahteva politika: Omogočeno

Z računalniki (namizni računalniki) dodelite pravilnik Password_Administrador_Local v OU.

Namestite LAPS na odjemalskih računalnikih prek GPO

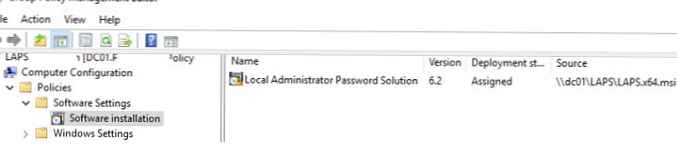

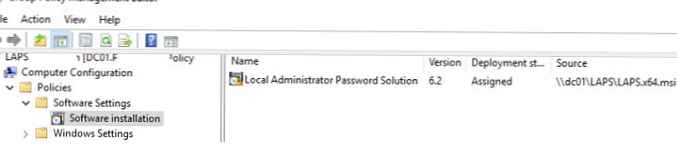

Po nastavitvi GPO morate v računalnike v domeni namestiti del odjemalca LAPS. Odjemalca LAPS lahko namestite na različne načine: ročno, preko naloge SCCM, skripta za prijavo itd. V našem primeru bomo datoteko msi namestili s pomočjo možnosti namestitve paketov msi prek skupinskih pravilnikov (GPSI).

- V omrežnem imeniku (ali v mapi SYSVOL na krmilniku domene) ustvarite skupno mapo, v katero želite kopirati msi datoteke distribucije LAPS;

- Ustvari nov GPO in pod Konfiguracija računalnika -> Politike -> Nastavitve programske opreme -> Namestitev programske opreme ustvarite nalogo za namestitev paketa MSI LAPS.

Ostaja, da pravilnik dodelite želenemu OU, po ponovnem zagonu pa je treba odjemalca LAPS namestiti na vse računalnike v ciljnem OU.

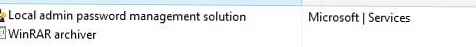

Preverite, ali se vnos »Lokalna skrbniška rešitev za upravljanje gesla« pojavi na seznamu nameščenih programov na nadzorni plošči (Programi in funkcije).

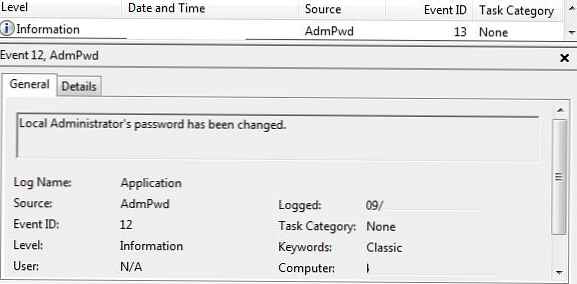

Ko pripomoček LAPS spremeni geslo lokalnega skrbnika, se to zabeleži v dnevniku aplikacij (ID dogodka: 12, vir: AdmPwd).

Ko pripomoček LAPS spremeni geslo lokalnega skrbnika, se to zabeleži v dnevniku aplikacij (ID dogodka: 12, vir: AdmPwd).

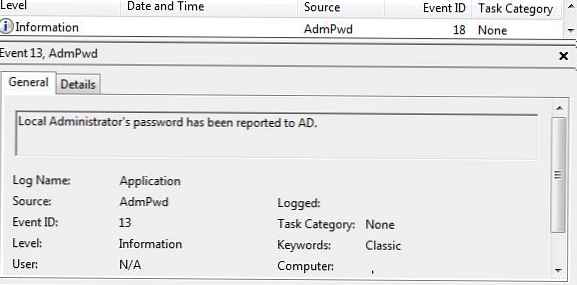

Zabeležen je tudi dogodek shranjevanja gesla v atributu AD (ID dogodka: 13, vir: AdmPwd).

Zabeležen je tudi dogodek shranjevanja gesla v atributu AD (ID dogodka: 13, vir: AdmPwd).

Tako izgledajo novi računalniški atributi v AD-ju.

Tako izgledajo novi računalniški atributi v AD-ju.

Uporaba programa LAPS za ogled skrbniškega gesla

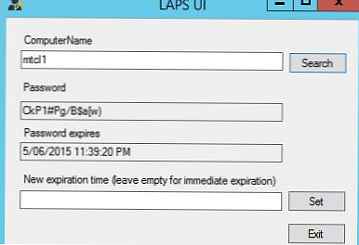

V računalnikih skrbnikov mora biti nameščen grafični pripomoček AdmPwd UI za ogled gesel LAPS.

Zaženite pripomoček, vnesite ime računalnika (v polje ime računalnika) in videli bi trenutno geslo lokalnega skrbnika računalnika in datum poteka.

Zaženite pripomoček, vnesite ime računalnika (v polje ime računalnika) in videli bi trenutno geslo lokalnega skrbnika računalnika in datum poteka.

Datum poteka gesla lahko nastavite ročno ali pa pustite polje datuma datum prazno in pritisnete gumb Set (to pomeni, da se je geslo izteklo).

Geslo lahko dobite tudi s programom PowerShell:

Uvozni modul AdmPwd.PS

Get-AdmPwdPassword -ComputerName

Če menite, da so gesla lokalnih skrbnikov na vseh računalnikih v določeni OU ogrožena, lahko z enim ukazom ustvarite nova gesla za vse računalnike v OU. Da bi to naredili, potrebujemo cmdlet Get-ADComputer:

Get-ADComputer -Filter * -SearchBase "OU = Računalniki, DC = MSK, DC = winitpro, DC = sl" | Ponastavi-AdmPwdPassword -Naziv računalnika $ _. Ime

Podobno lahko navedete trenutno geslo za vse računalnike v OU:

Get-ADComputer -Filter * -SearchBase "OU = Računalniki, DC = MSK, DC = winitpro, DC = sl" | Get-AdmPwdPassword -ComputerName $ _. Ime

LAPS lahko priporočamo kot priročno rešitev za organizacijo varnega sistema za upravljanje gesla na domenskih računalnikih z natančnim nadzorom dostopa do gesel za računalnike iz različnih OU. Gesla so shranjena v atributih Active Directory v jasnem besedilu, vendar lahko vgrajena orodja AD zanesljivo omejijo dostop do njih..

Priporočamo tudi, da preberete članek Zaščita skrbniških računov v omrežju Windows.