Požarni zid Windows omogoča omejitev odhodnega / dohodnega omrežnega prometa za določeno aplikacijo ali vrata TCP / IP in je priljubljeno sredstvo za omejevanje dostopa do omrežja do (z) uporabniških delovnih postaj ali strežnikov. Pravila požarnega zidu Windows lahko konfigurirate posamično v vsakem računalniku ali, če je uporabnikov računalnik vključen v domeno Windows, lahko skrbnik nadzoruje nastavitve in pravila požarnega zidu Windows z uporabo skupinskih pravilnikov.

V veliki organizaciji se pravila za filtriranje vrat običajno izvajajo na ravni usmerjevalnika, stikal L3 ali namenskih požarnih zidov. Vendar pa nič ne preprečuje, da razširite svoja pravila za omejitev dostopa omrežja požarni zid Windows do delovnih postaj ali strežnikov Windows..

Vsebina:

- Skupinske politike, ki se uporabljajo za upravljanje nastavitev požarnega zidu Windows Defender

- Vklopite požarni zid Windows s pomočjo GPO

- Ustvarite pravilo požarnega zidu z uporabo pravilnika skupine

- Preverjanje pravilnikov požarnega zidu Windows na odjemalcih

- Uvoz / izvoz pravil požarnega zidu Windows v GPO

- Pravila domene in lokalnega požarnega zidu

- Nekaj nasvetov za upravljanje požarnega zidu Windows prek GPO

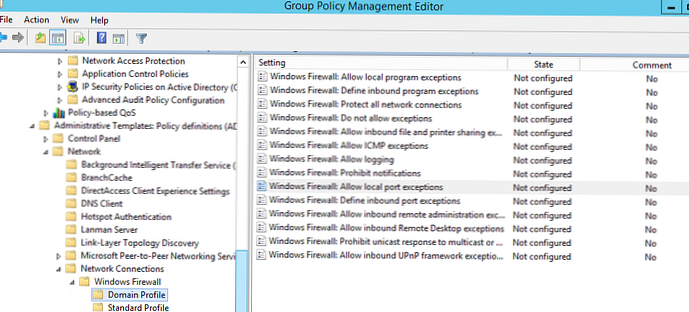

Skupinske politike, ki se uporabljajo za upravljanje nastavitev požarnega zidu Windows Defender

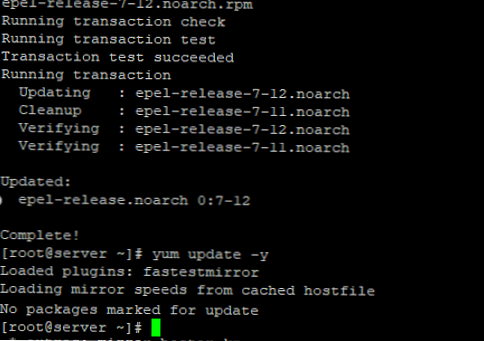

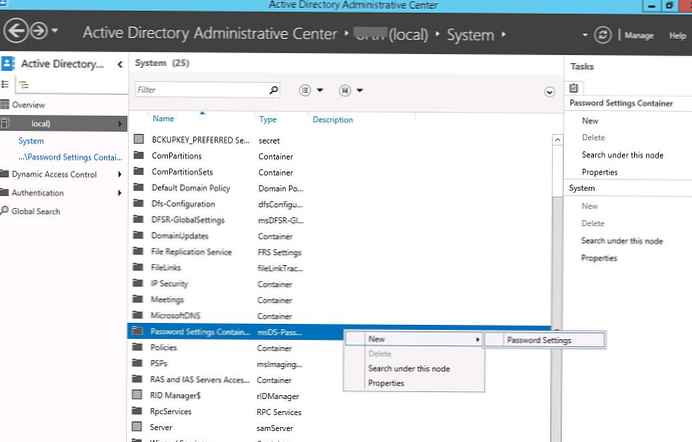

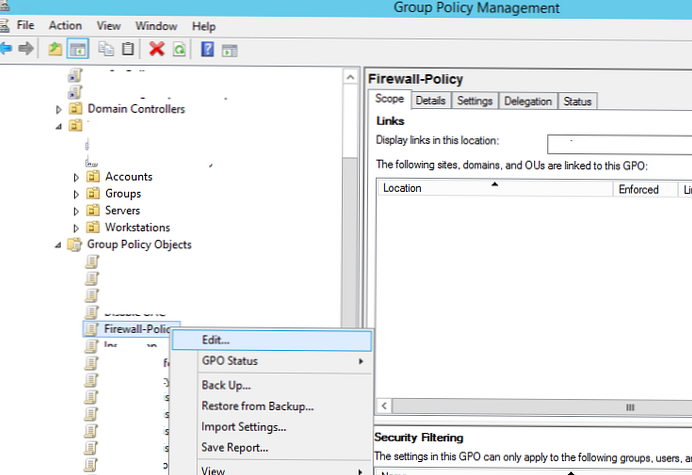

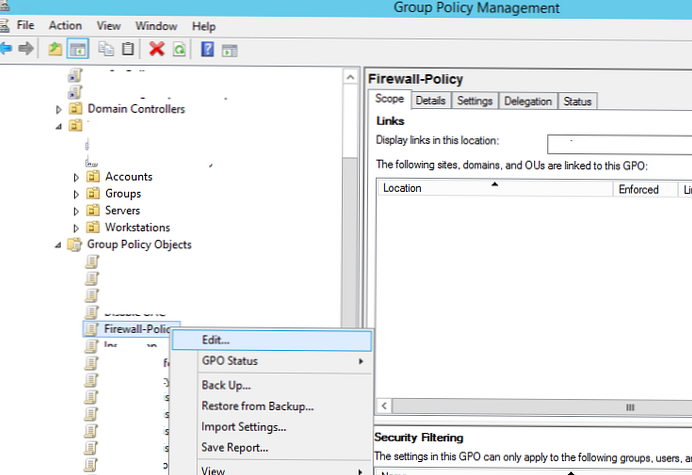

S konzolo za upravljanje politik skupin (gpmc.msc) ustvarite nov pravilnik z imenom požarni zid in preidete v način urejanja (Uredi).

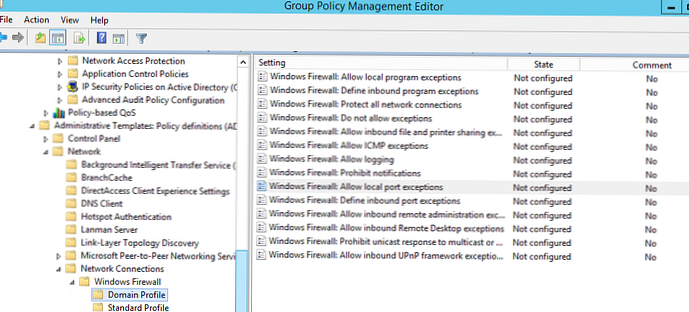

Na konzoli skupinskih pravilnikov sta dva razdelka, kjer lahko upravljate nastavitve požarnega zidu:

- Konfiguracija računalnika -> Administrativne predloge -> Omrežje -> Omrežne povezave -> Požarni zid Windows - ta razdelek GPO je bil uporabljen za konfiguriranje pravil požarnega zidu za Vista / Windows Server 2008 in novejše. Če v domeni nimate računalnikov s starim OS, uporabite ta razdelek za konfiguriranje požarnega zidu.

- Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Požarni zid Windows z napredno varnostjo - to je dejanski razdelek za konfiguriranje požarnega zidu Windows v sodobnih različicah operacijskega sistema in po vmesniku spominja na vmesnik lokalne ukazne konzole za požarni zid..

Vklopite požarni zid Windows s pomočjo GPO

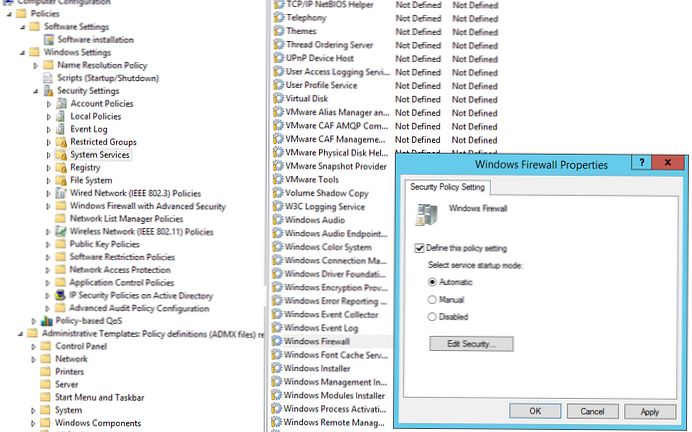

Tako da uporabniki (tudi z lokalnimi skrbniškimi pravicami) ne morejo izklopiti storitve požarnega zidu, je priporočljivo konfigurirati storitev požarnega zidu Windows, da se samodejno zažene prek GPO. To storite tako, da odprete Konfiguracija računalnika-> Nastavitve sistema Windows -> Varnostne nastavitve -> Sistemske storitve. Poiščite na seznamu storitev Požarni zid Windows in spremenite vrsto zagona storitve v samodejno (Določite to nastavitev pravilnika -> Način storitve zagona samodejno). Preverite, ali uporabniki nimajo dovoljenja za ustavitev storitve..

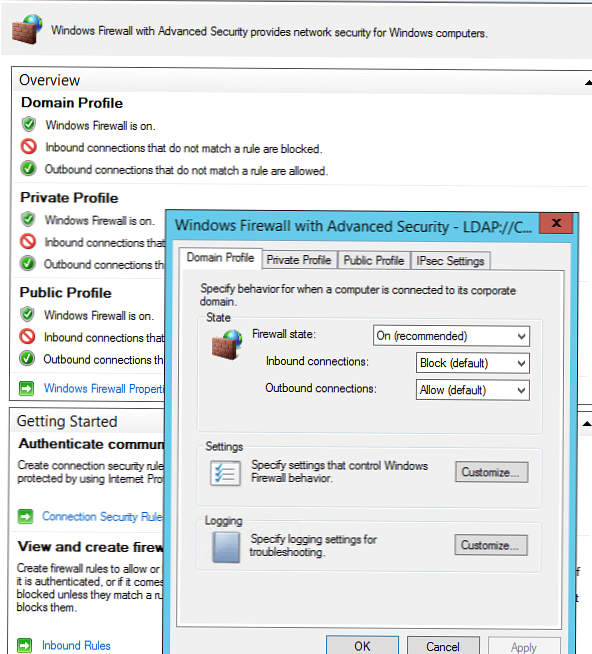

Pojdite na razdelek konzole GPO Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve. Z desno miškino tipko kliknite Požarni zid Windows z napredno varnostjo in odprte lastnosti.

Na vseh treh zavihkih Profil domene, zasebni profil in javni profil (kaj je omrežni profil) spremenite stanje požarnega zidu v Vklopljeno (priporočljivo). Glede na varnostne pravilnike v svoji organizaciji lahko določite, da so vse dohodne povezave privzeto onemogočene (Vhodne povezave -> Blokiraj), odhodne povezave pa so dovoljene (Odhodne povezave -> Dovoli) in shranite spremembe.

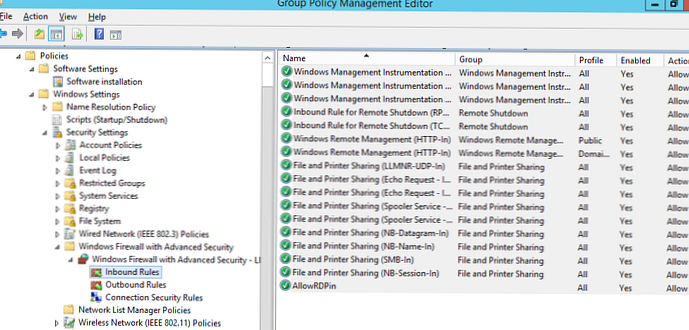

Ustvarite pravilo požarnega zidu z uporabo pravilnika skupine

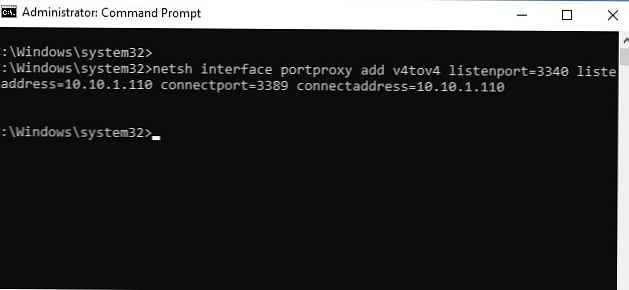

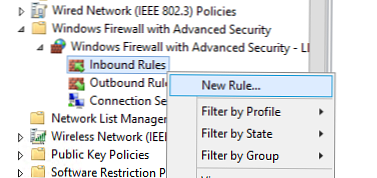

Zdaj pa poskusimo ustvariti dovoljeno pravilo dohodnega požarnega zidu za vse. Na primer, želimo omogočiti povezave z računalniki prek RDP (TCP vrata 3389). Z desno tipko miške kliknite razdelek Vhodna pravila in izberite postavko menija Novo pravilo..

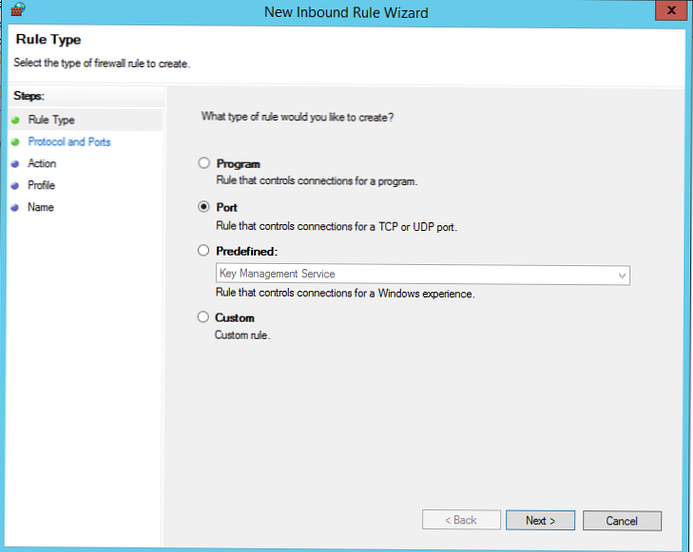

Čarovnik za pravila požarnega zidu je zelo podoben lokalnemu vmesniku požarnega zidu Windows v običajnem računalniku.

Izberite vrsto pravila. Dovoli lahko dostop do:

- Programi (program) - lahko izberete izvršljivi program exe;

- Port (Port) - izberite vrata TCP / UDP ali obseg vrat;

- Vnaprej določeno pravilo (Predefinirano) - izberite eno od standardnih pravil Windows, ki že imajo pravila dostopa (opisane so izvršljive datoteke in vrata) do običajnih storitev (na primer AD, HTTP, DFS, BranchCache, oddaljeni ponovni zagon, SNMP, KMS in itd.);

- Pravilo po meri - tu lahko določite program, protokol (drugi protokoli poleg TCP in UDP, na primer ICMP, GRE, L2TP, IGMP itd.), IP naslove odjemalca ali celotna podmrežja IP.

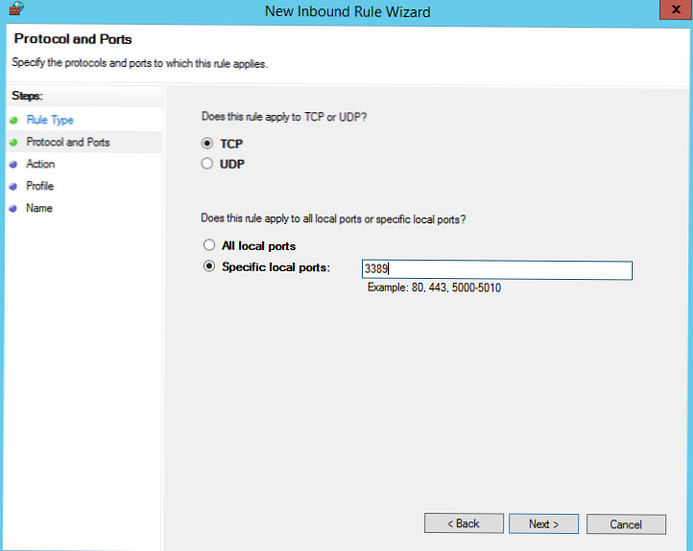

V našem primeru bomo izbrali pravilo Port. TCP bomo določili kot protokol, vrata 3389 kot vrata (privzeta vrata RDP lahko spremenimo).

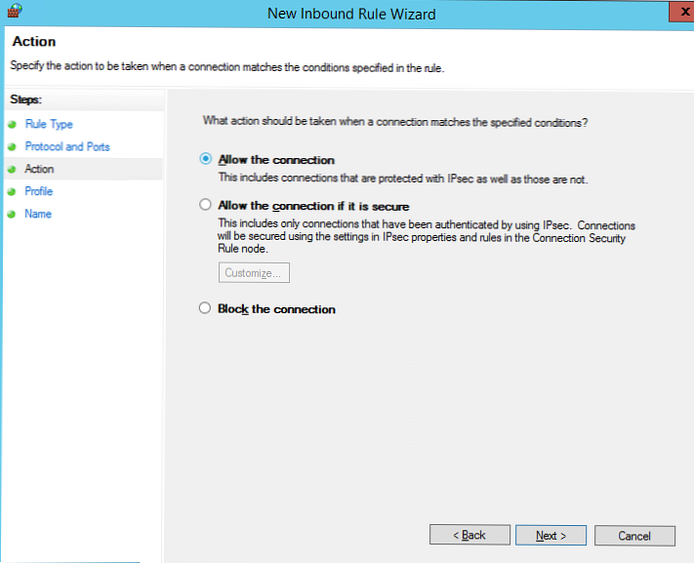

Nato morate izbrati, kaj morate storiti s tako omrežno povezavo: dovolite (Dovoli povezavo), dovolite, če je varna ali blokirajte (Blokirajte povezavo).

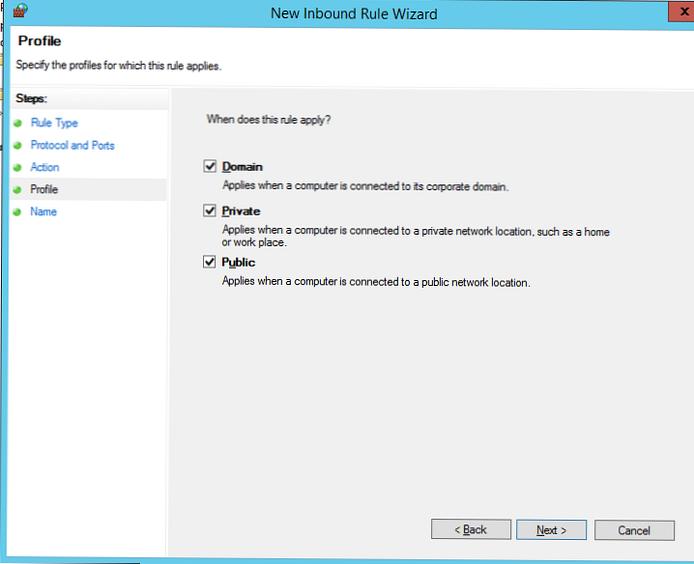

Ostaja še izbira profilov požarnega zidu, ki morajo uporabiti pravilo. Lahko pustite vse profile (domene, zasebne in javne)).

Na zadnjem koraku morate določiti ime pravila in njegov opis. Kliknite Dokončaj in prikazana bo na seznamu pravil požarnega zidu..

Podobno lahko konfigurirate tudi druga vhodna pravila, ki bi morala veljati za vaše odjemalce Windows..

Ne pozabite, da morate ustvariti pravila za dohodni in odhodni promet.

Zdaj ostane še, da z uporabniškimi računalniki dodelimo politiko požarnega zidu OU

Pomembno je. Preden uporabite uporabniški pravilnik za OU na produktivnih računalnikih, je zelo priporočljivo, da ga preizkusite na testnih računalnikih. V nasprotnem primeru lahko zaradi napačnih nastavitev požarnega zidu ohromite delo podjetja. Za diagnosticiranje uporabe skupinskih pravilnikov uporabite pripomoček gpresult.exe.Preverjanje pravilnikov požarnega zidu Windows na odjemalcih

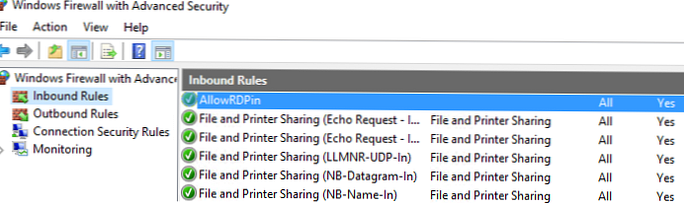

Posodobite pravilnike za stranke (gpupdate / force). Preverite, ali so vrata, ki ste jih določili, na voljo v računalnikih uporabnikov (lahko uporabite ukazni ukaz Test-NetConnection ali pripomoček Portqry).

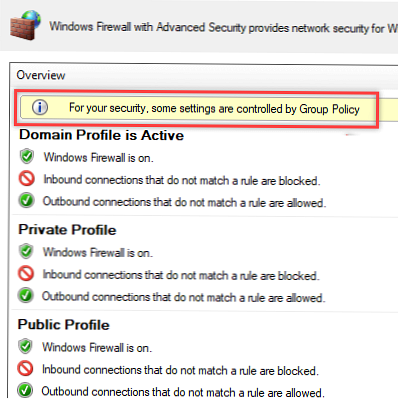

V uporabnikovem osebnem računalniku odprite nadzorno ploščo \ Sistem in varnost \ Požarni zid Windows Defender in se prepričajte, da se prikaže naslednje: Zaradi varnosti nekatere nastavitve nadzoruje pravilnik skupine. (Zaradi vaše varnosti nekatere nastavitve nadzira Group Policy) in uporabljajo nastavljene požarni zid.

Uporabnik ne more več spreminjati nastavitev požarnega zidu, na seznamu dohodnih pravil pa morajo biti navedena vsa pravila, ki ste jih ustvarili.

Nastavitve požarnega zidu lahko prikažete tudi z ukazom:

stanje kažejo požarni zid

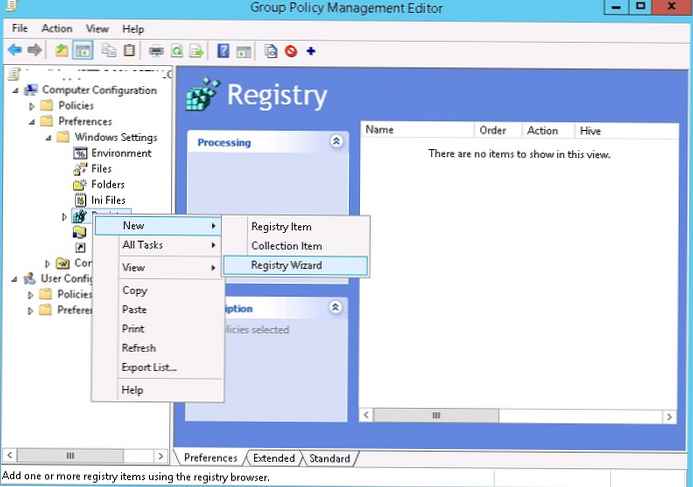

Uvoz / izvoz pravil požarnega zidu Windows v GPO

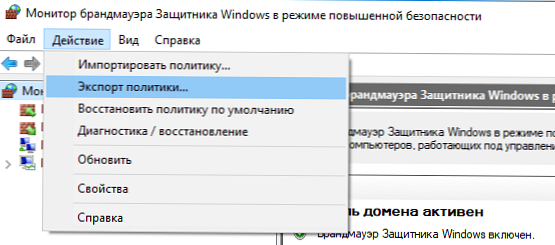

Seveda je postopek ustvarjanja pravil za požarni zid Windows zelo mukotrpna in dolgotrajna naloga (vendar je rezultat vreden tega). Če želite poenostaviti svojo nalogo, lahko izkoristite možnost uvoza in izvoza nastavitev požarnega zidu Windows. Če želite to narediti, morate samo konfigurirati lokalna pravila požarnega zidu na običajni delovni postaji. Nato pojdite na koren vtičnika požarnega zidu (Monitor Firewall Windows Defender v napredni varnosti) in izberite Dejanje -> Izvozna politika.

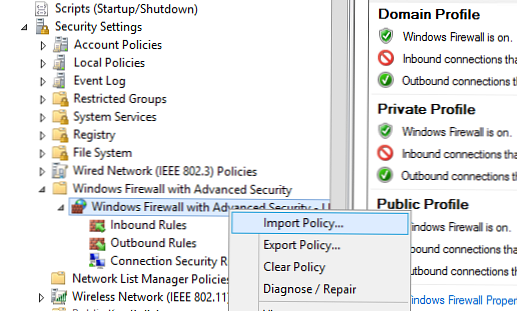

Pravilnik je naložen v datoteko WFW, ki jo lahko uvozite v urejevalnik upravljanja politik skupin z izbiro Uvozna politika in določite pot do datoteke wfw (trenutne nastavitve bodo prepisane).

Pravila domene in lokalnega požarnega zidu

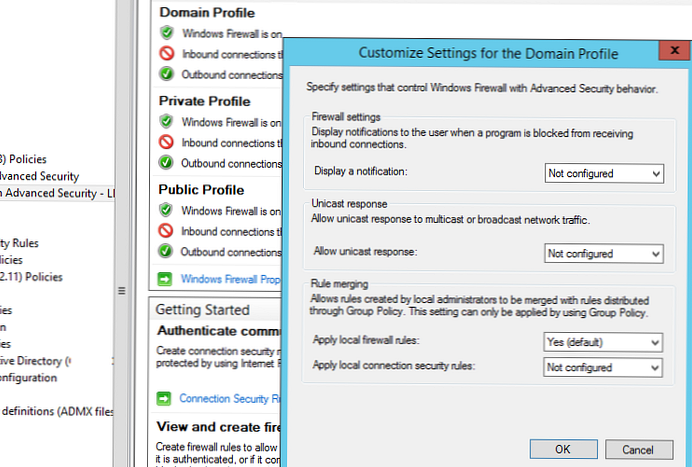

Odvisno od tega, ali želite, da lahko lokalni skrbniki v svojih računalnikih ustvarijo lastna pravila požarnega zidu in jih je treba kombinirati s pravili, pridobljenimi s skupinsko politiko. v pravilniku skupine lahko izberete način združevanja pravil. Odprite lastnosti pravilnika in bodite pozorni na nastavitve v razdelku Pravilo spajanja. Privzeto je združevanje pravil omogočeno. Lokalnega skrbnika lahko prisili, da ustvari lastna pravila požarnega zidu: v parametru Uporabite lokalna pravila požarnega zidu izberi Da (privzeto).

Nekaj nasvetov za upravljanje požarnega zidu Windows prek GPO

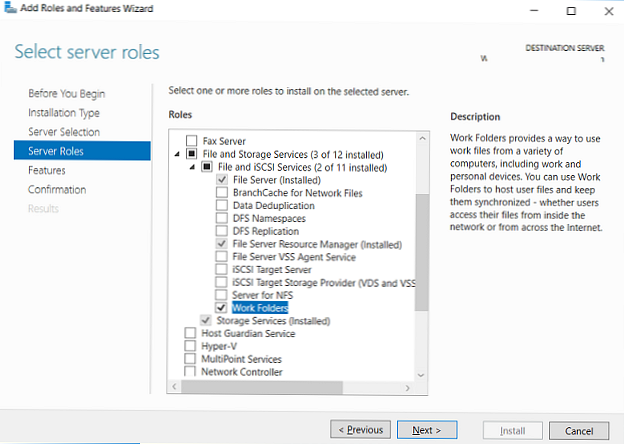

Seveda morate za strežnike in delovne postaje ustvariti ločene pravilnike za upravljanje pravil požarnega zidu (za vsako skupino enakih strežnikov boste morda morali izdelati lastne pravilnike, odvisno od njihove vloge). I.e. Pravila požarnega zidu za krmilnik domene, poštni strežnik Exchange in strežnik SQL bodo različna.

Katera vrata morate odpreti za določeno storitev, morate pogledati v dokumentaciji na spletnem mestu razvijalca. Postopek je precej mukotrpen in na prvi pogled zapleten. Toda postopoma je povsem resnično priti do izvedljive konfiguracije požarnega zidu v sistemu Windows, ki omogoča le odobrene povezave in blokira vse ostalo. Iz izkušenj želim poudariti, da lahko v Microsoftovi programski opremi precej hitro najdete seznam uporabljenih vrat TCP / UDP.