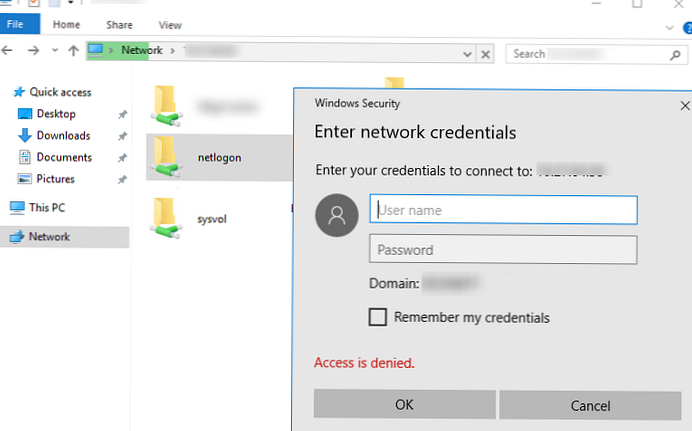

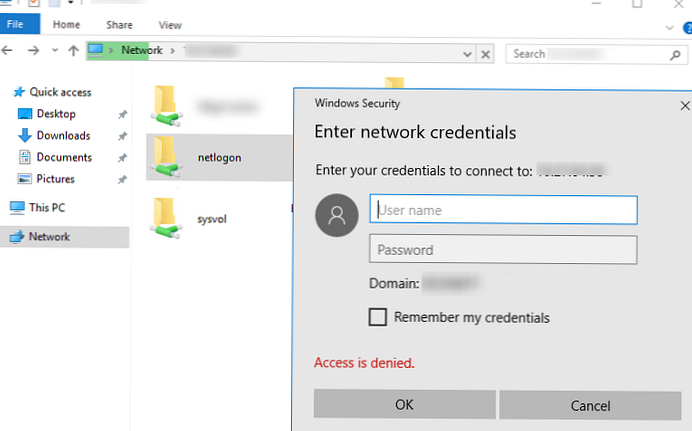

Opazil sem nekaj nenavadnosti pri dostopu do imenikov SYSVOL in NETLOGON v domeni iz sistema Windows 10 / Windows Server 2016. Pri dostopu do krmilnika domene od odjemalca po poti UNC \\ SYSVOL ali po naslovu IP nadzornika domene \\ 192.168.1.10 \ Netlogon prikaže se napaka "Zavrnjen dostop”(Dostop je zavrnjen) s prošnjo za vnos računa in gesla. Ko določite uporabniški račun domene ali celo skrbnika domene, se imeniki še vedno ne odpirajo.

Hkrati se isti imenik Sysvol / Netlogon normalno odpre (ne da bi zahtevali geslo), če določite ime krmilnika domene: \\ dc1.domain.ru \ sysvol ali pač \\ dc1 \ sysvol.

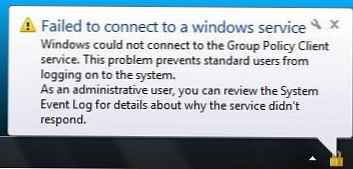

Poleg tega lahko na problematičnih računalnikih z operacijskim sistemom Windows 10 opazimo težave z uporabo skupinskih pravil. V dnevniku lahko najdete napake s EventID 1058:

Obdelava skupinske politike ni uspela. Windows je poskušal prebrati datoteko \\ domain.ru \ sysvol \ domain.ru \ Politike \ GPO GUID \ gpt.ini s krmilnika domene in ni bil uspešen. Nastavitve pravilnika skupine morda ne bodo uporabljene, dokler se ta dogodek ne reši.

Vse to je povezano z novimi varnostnimi nastavitvami, ki so namenjene zaščiti domenskih računalnikov pred izvajanjem kode (prijavni skripti, izvršljive datoteke) in prejemanje konfiguracijskih datotek pravilnikov iz nezaupljivih virov - UNC utrjevanje. Varnostne nastavitve sistema Windows 10 / Windows Server 2016 zahtevajo, da se za dostop do imenikov UNC z izboljšano zaščito (SYSVOL in NETLOGON) uporabljajo naslednje stopnje varnosti:

- Medsebojno preverjanje pristnosti - medsebojna overitev odjemalca in strežnika. Kerberos se uporablja za preverjanje pristnosti (NTLM ni podprt). Zato se ne morete povezati z imenikoma SYSVOL in NETLOGON na krmilniku domene po naslovu IP. Privzeto

RequireMutualAuthentication = 1. - Celovitost - Preverjanje podpisa SMB. Omogoča vam, da se prepričate, da podatki med sejo SMB med prenosom niso spremenjeni. Podpis SMB je podprt samo v SMB različici 2.0 in višjih (SMB 1 ne podpira podpisa SMB za sejo). Privzeto

RequireIntegrity = 1. - Zasebnost - šifriranje podatkov v seji SMB. Podprto od SMB 3.0 (Windows 8 / Windows Server 2012 in novejši). Privzeto je RequirePrivacy = 0. Če imate v svoji domeni računalnike in krmilnike domen s starejšimi različicami sistema Windows (Windows 7 / Windows Server 2008 R2 in novejše), ne smete uporabljati možnosti

Zahtevaj zasebnost = 1. V nasprotnem primeru se stari odjemalci ne bodo mogli povezati z omrežnimi imeniki na nadzornikih domene.

Sprva so bile te spremembe v sistemu Windows 10 izvedene že leta 2015 kot del varnostnih biltenov MS15-011 in MS15-014. Kot rezultat tega je bil spremenjen algoritem Multiple UNC Provider (MUP), ki zdaj uporablja posebna pravila za dostop do kritičnih imenikov na krmilnikih domen \\ * \ SYSVOL in \\ * \ NETLOGON.

V sistemih Windows 7 in Windows 8.1 so poti, zaščitene proti UNC-ju, privzeto onemogočene.Nastavitve utrjevanja UNC lahko spremenite v sistemu Windows 10, da dostopate do SYSVOL in NETLOGON prek skupinskih pravilnikov. Za dostop do različnih poti UNC lahko uporabite različne varnostne nastavitve. Utrjene poti UNC (poti UNC z izboljšano zaščito).

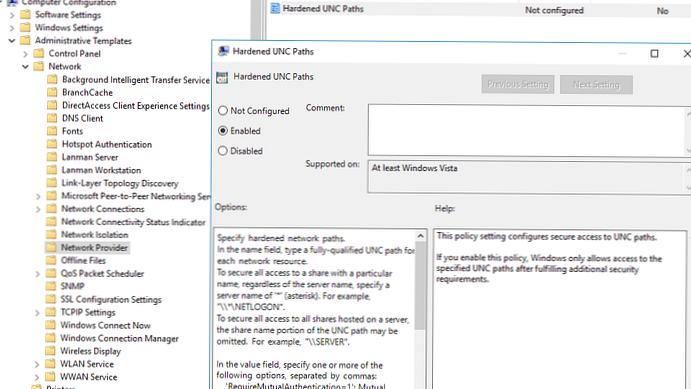

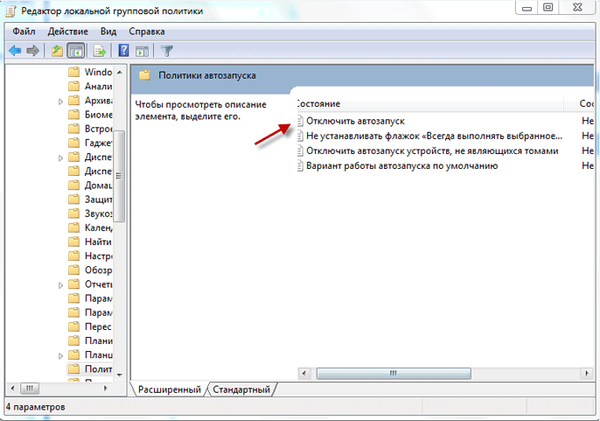

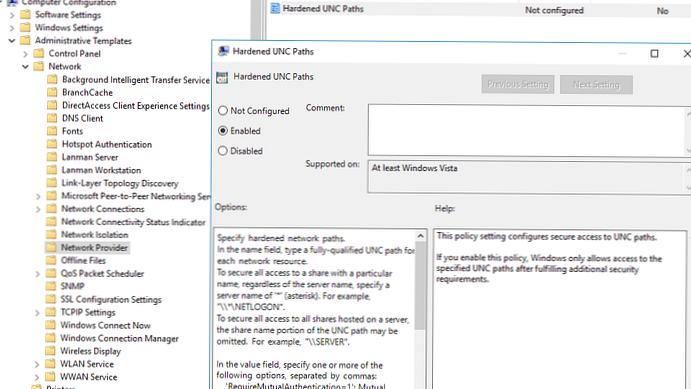

- Odprite urejevalnik lokalnih varnostnih pravil gpedit.msc;

- Pojdite na razdelek s pravilniki Konfiguracija računalnika -> Administrativne predloge -> Omrežje -> Ponudnik omrežja;

- Omogoči pravilnik Utrjene unc poti;

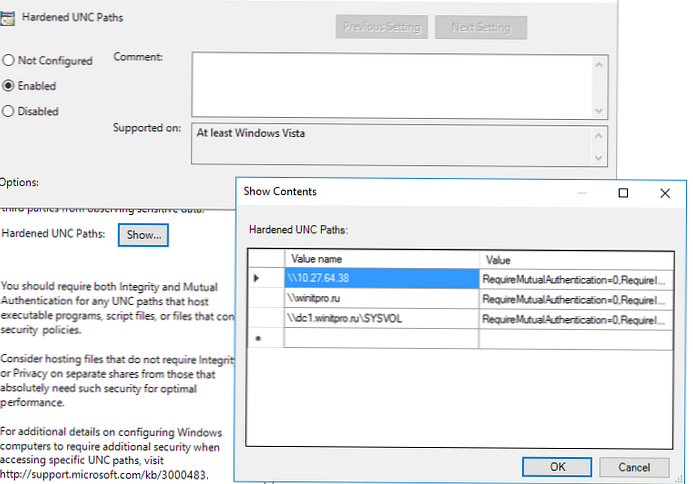

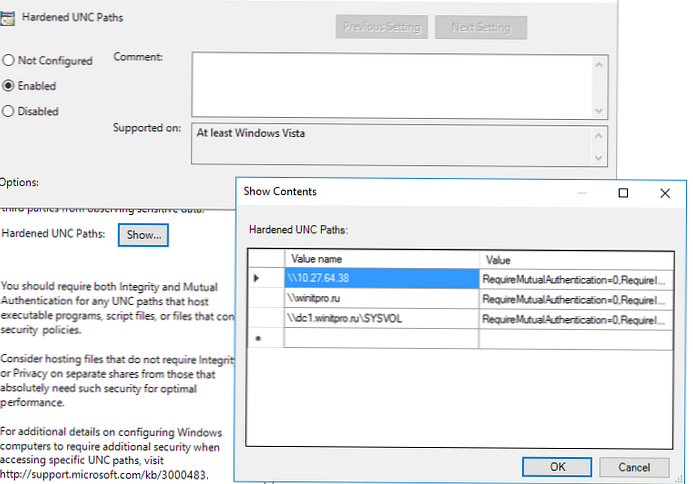

- Kliknite na gumb Pokaži in ustvarite vnose za poti UNC do imenikov Netlogon in Sysvol. Če želite popolnoma onemogočiti strjevanje UNC za določene imenike (ni priporočljivo !!), določite

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Za poti UNC lahko uporabite naslednje formate:- \\ DC_IP

- \\ domena.ru

- \\ DCName

Lahko pa dovolite dostop do imenikov Sysvol in Netlogon ne glede na pot UNC:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Določiti morate vsa imena domen (krmilniki domen) ali IP naslove.

Microsoft priporoča uporabo naslednjih nastavitev za varen dostop do kritičnih imenikov UNC:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

Ostaja še posodobitev pravilnikov v računalniku s pomočjo ukaza gpupdate / force in preverite, ali imate dostop do imenikov Sysvol in Netlogon.

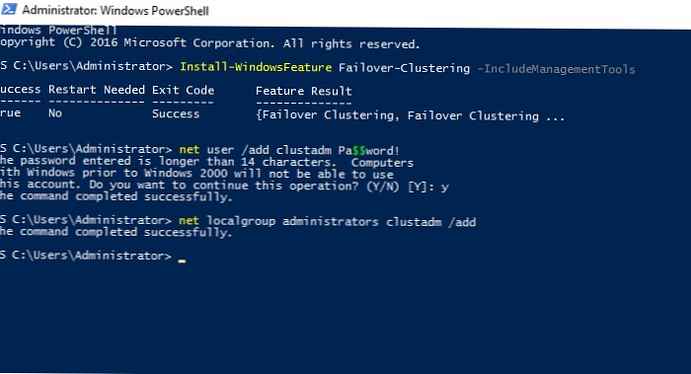

Te nastavitve lahko konfigurirate s centraliziranim pravilnikom o domenah. Ali pa s pomočjo naslednjih ukazov za stranke. (Ti ukazi onemogočijo preverjanje pristnosti Kerberos, ko dostopa do določenih imenikov v DC. Uporabljen bo NTLM, zato lahko na naslovu odprete zaščitene imenike na naslovu IP):

reg dodaj HKEY_LOCAL_MACHINE \ SOFTWARE \ Politike \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg dodaj HKEY_LOCAL_MACHINE \ SOFTWARE \ Politike \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

- Na krmilniku domene imate staro različico skrbniških predlog (DC iz starega sistema Windows Server 2008 R2 / Windows Server 2012), ki nimajo nastavitve pravil utrjene UNC Paths;

- stranke zaradi nedostopnosti imenika Sysvol ne morejo pridobiti pravilnikov o domenah in teh nastavitev registra ne morete distribuirati.