Prej ali slej se kateri koli skrbnik aktivnega imenika sooči s potrebo po reviziji sprememb v aktivnem imeniku in to vprašanje lahko postane bolj pereče, kolikor večja in bolj zapletena je struktura aktivnega imenika in večji seznam oseb, katerim so pravice upravljanja prenesene na določeno spletno mesto ali vsebnik AD. Skrbnika (ali strokovnjaka za varnost informacij) lahko zanimajo vprašanja, kot so:

- ki je ustvaril / izbrisal uporabnika ali skupino AD

- ki je omogočil / blokiral uporabnika

- s katerega naslova je bilo spremenjeno / ponastavljeno geslo uporabnika domene

- kdo je ustvaril / uredil skupinsko politiko itd..

V družini operacijskih sistemov Windows so vgrajena sredstva za pregled sprememb različnih predmetov, ki jih je tako kot mnoge druge nastavitve sistema Windows mogoče nadzorovati s skupinskimi pravilniki.

Opomba. V članku: "Revizija dostopa do datotek in map v sistemu Windows 2008" smo se že dotaknili teme revidiranja sistema Windows.Oglejmo si poseben primer metodologije za omogočanje revizije sprememb v uporabniških nastavitvah in članstva v skupinah Active Directory (v skladu s to tehniko lahko omogočite sledenje drugim kategorijam dogodkov).

Vsebina:

- Windows Napredne revizijske politike

- Nastavitev revizije sprememb računov in skupin Active Directory

- Glavne pomanjkljivosti integriranega revizijskega sistema Windows

Windows Napredne revizijske politike

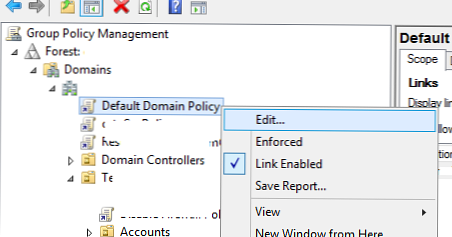

Ustvarite novo skupino skupinskih izdelkov (skupinska politika) z imenom revizije sprememb v AD. Pojdite na razdelek za urejanje in razširite vejo Konfiguracija računalnika> Politike> Nastavitve sistema Windows> Varnostne nastavitve> Napredna konfiguracija revizije. Ta veja skupinskih pravilnikov vsebuje napredne revizijske politike, ki jih je mogoče aktivirati v družini OS Windows za sledenje različnih dogodkov. V sistemih Windows 7 in Windows Server 2008 R2 se število dogodkov, za katere lahko pregledate, poveča na 53. Teh 53 revizijskih pravilnikov (tako imenovane podrobne revizijske politike) so v panogi Varnostne nastavitve \ Napredna konfiguracija pravilnika revizije združeni v 10 kategorij:

- Prijava v račun - revizija poverilnic, storitev overjanja Kerberos, poslovanje z vozovnicami Kerberos in drugi prijavni dogodki

- Upravljanje računa - sledenje spremembam uporabniških in računalniških računov ter informacij o skupinah AD in njihovem članstvu

- Podrobno sledenje - revizija dejavnosti posameznih aplikacij (RPC, DPAPI)

- DS Dostop - Napredna revizija sprememb objektov domenskih storitev Active Directory (AD DS)

- Prijava / odjava - revizija interaktivnih in omrežnih poskusov prijave v računalnike in domenske strežnike ter zaklepanje računov

- Dostop do objekta - revizija dostopa do različnih predmetov (jedro, datotečni sistem in mape v skupni rabi, register, storitve certificiranja itd.)

- Sprememba politike - revizijske spremembe v skupinskih politikah

- Privilegiranje uporabe - revizija pravic dostopa do različnih kategorij podatkov

- Sistem - spremembe v nastavitvah računalnikov, ki so z varnostnega vidika potencialno kritične

- Global Object AccessAuditing - dovolite skrbniku, da ustvari svoje lastne ACL-je, ki spremljajo spremembe v registru in datotečnem sistemu na vseh zanimivih objektih

Seveda, da ne bi preobremenili sistema z nepotrebnim delom in dnevnikov z nepotrebnimi informacijami, priporočamo, da uporabite le minimalno potreben niz revidiranih parametrov..

Nastavitev revizije sprememb računov in skupin Active Directory

V tem primeru nas zanima kategorija Upravljanje računa, ki omogočajo revizijo sprememb v skupinah za upravljanje revizijske varnostne skupine) in revizijo uporabniških računov (politika Revizija upravljanja uporabniških računov) Podatke revizijske politike aktiviramo tako, da nastavimo sledenje samo uspešnim spremembam (Uspeh).

Ostane ta pravilnik povezati z vsebnikom, ki vsebuje račune krmilnikov domen (privzeto je to OU Controllers Domain) in uporabiti ta pravilnik (po 90 minutah ali z izvajanjem ukaza gpupdate / force).

Po uporabi tega pravilnika bodo informacije o vseh spremembah uporabniških računov in članstva v skupini zapisane na nadzornike domen v dnevniku varnosti. Spodnji posnetek zaslona prikazuje dogodek in določi trenutek, ko je bil uporabnik izbrisan iz skupin Active Directory (v primeru, da lahko vidite, kdo, kdaj in koga je bil odstranjen iz skupine).

Dnevnik privzeto prikaže vse varnostne dogodke, ki so zabeleženi. Če želite poenostaviti iskanje želenega dogodka, lahko dnevnik filtrirate po določenem ID-ju dogodka. Če nas zanimajo samo dogodki, na primer nihanje ponastavitve uporabniškega gesla v domeni, morate filter omogočiti z id 4724.

Sledi seznam nekaterih ID-jev dogodkov, ki jih boste morda morali najti in filtrirati v dnevniku varnostnih praks:

ID dogodki v okviru skupinskih sprememb AD:

4727: Ustvarjena je bila varnostna globalna skupina.

4728: Član je bil dodan v globalno skupino, ki podpira varnost.

4729: Član je bil odstranjen iz varnostne globalne skupine.

4730: Izbrisana je bila varnostna globalna skupina.

4731: Ustvarjena je bila varnostna lokalna skupina.

4732: Član je bil dodan v varnostno lokalno skupino.

4733: Član je bil odstranjen iz lokalne skupine, ki podpira varnost.

4734: Izbrisana je bila zaščitena lokalna skupina.

4735: Spremenjena je bila varnostna lokalna skupina.

4737: Spremenjena je bila varnostna globalna skupina.

4754: Ustvarjena je bila varnostna univerzalna skupina.

4755: Spremenjena je bila varnostna univerzalna skupina.

4756: Član je bil dodan v varnostno univerzalno skupino.

4757: Član je bil odstranjen iz varnostne univerzalne skupine.

4758: Izbrisana je bila zaščitena univerzalna skupina.

4764: Spremenjen je bil tip skupine.

ID dogodki v zvezi s spremembami uporabniških računov v AD:

4720: Ustvaril se je uporabniški račun.

4722: Omogočen je bil uporabniški račun.

4723: Poskusili smo spremeniti geslo računa.

4724: Poskusili smo ponastaviti geslo računa.

4725: Uporabniški račun je bil onemogočen.

4726: Izbrisan je bil uporabniški račun.

4738: Spremenjen je bil uporabniški račun.

4740: Uporabniški račun je bil zaklenjen.

4765: Zgodovina SID je bila dodana v račun.

4766: Poskus dodavanja zgodovine SID v račun ni uspel.

4767: Uporabniški račun je bil odklenjen.

4780: ACL je bil nastavljen na račune, ki so člani skupin skrbnikov.

4781: Ime računa je bilo spremenjeno:

4794: Poskus nastavitve načina obnovitve imeniške storitve.

5376: Varnostne kopije skrbnika poverilnic so bile varnostno kopirane.

5377: Ponovne varnostne kopije upravitelja poverilnic so bile obnovljene iz varnostne kopije.

Glavne pomanjkljivosti integriranega revizijskega sistema Windows

Vendar ima standardno sredstvo za pregled in analizo dnevnikov v sistemu Windows nekatere pomanjkljivosti..

Seveda konzola Event Viewer ponuja le osnovne zmožnosti za ogled in iskanje informacij o določenih dogodkih v sistemu in ne pomeni možnosti zapletene obdelave, združevanja in združevanja informacij. Pravzaprav je ta naloga v celoti odvisna od sposobnosti in stopnje usposobljenosti sistemskega administratorja ali inženirja informacijske varnosti, ki lahko z različnimi skripti (na primer powerhell ali vbs) ali pisarniškim orodjem razvije svoj sistem za uvoz in iskanje dnevnikov.

Ne pozabite tudi, da je s pomočjo vgrajenih orodij za Windows težko kombinirati dnevnike iz različnih krmilnikov domen (seveda lahko izkoristite možnost preusmeritve dnevnikov v sistem Windows, vendar to orodje tudi ni prilagodljivo), zato boste morali iskati želeni dogodek na vseh regulatorjih domene (v velika omrežja, je zelo drago).

Poleg tega morate pri organizaciji sistema za pregledovanje sprememb AD z običajnimi orodji za Windows upoštevati, da se v sistemski dnevnik zapiše ogromno število dogodkov (pogosto nepotrebnih), kar vodi v njegovo hitro polnjenje in prepisovanje. Če želite sodelovati z arhivom dogodkov, je treba povečati največjo velikost dnevnika in prepovedati prepisovanje ter razviti strategijo za uvoz in čiščenje dnevnikov.

Zaradi tega je bolje uporabiti programske pakete drugih proizvajalcev za revizijo sprememb AD v velikih in distribuiranih sistemih. V zadnjem času na primer izdelki, kot so Poročevalec o spremembi NetWrix Active Directory ali ChangeAuditor za Active Directory.