Razmislite o postopku za centralno namestitev potrdila v domenske računalnike in ga dodajte na seznam zaupanja vrednih korenskih potrdil z uporabo pravilnikov skupine. Po razdelitvi potrdila bodo vse naprave odjemalcev zaupale storitvam, ki so podpisane s tem potrdilom. V našem primeru bomo lastnoročno podpisano potrdilo o izmenjavi SSL (vloga Active Directory Certificate Services v domeni ni nameščena) razdelila uporabnikovim računalnikom v Active Directory.

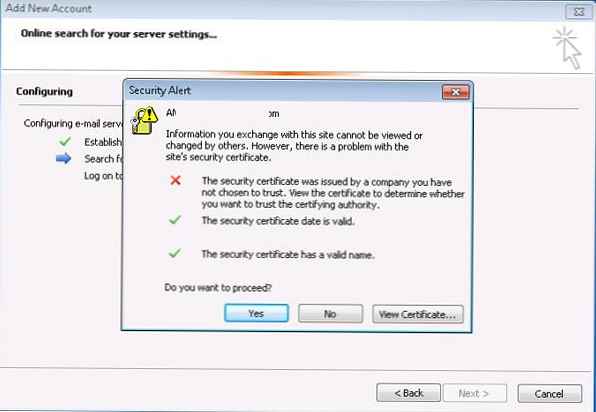

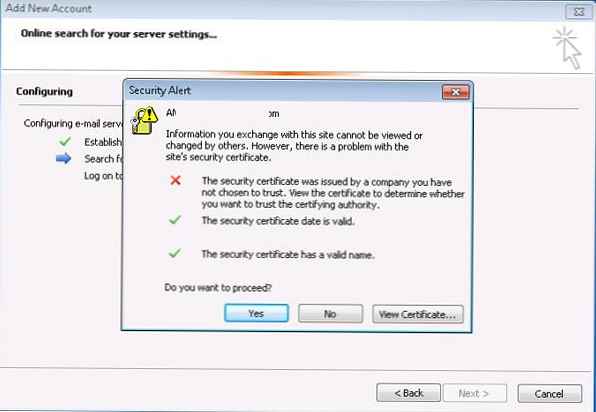

Če za strežnik Exchange uporabljate samopodpisano potrdilo SSL, se pri odjemalcih ob prvem zagonu Outlooka pojavi sporočilo, da certifikat ni zaupljiv in ga ni varno uporabljati.

Če želite odstraniti to opozorilo, morate dodati certifikat Exchange na seznam zaupanja vrednih potrdil sistema v uporabnikovem računalniku. To je mogoče storiti ročno (ali z integracijo potrdila v podobo korporacijskega sistema OS), vendar je veliko preprosteje in učinkovitejše, če potrdilo samodejno razdelite s funkcijami skupinske politike (GPO). Pri uporabi takšne sheme razdeljevanja potrdil bodo vsi potrebni certifikati samodejno nameščeni na vse stare in nove računalnike domene.

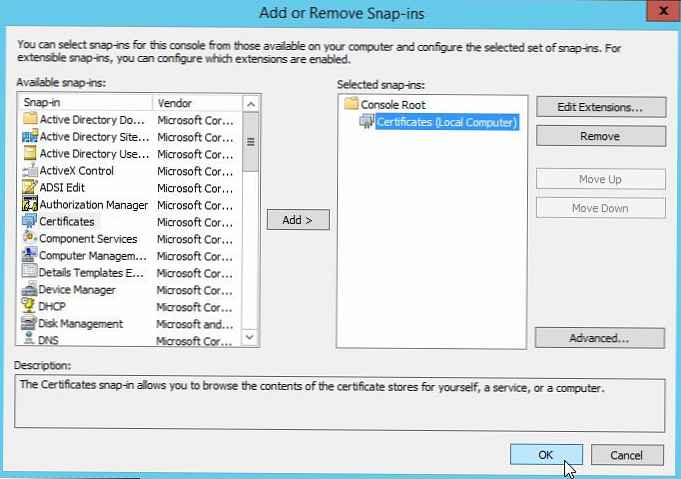

Najprej moramo iz našega strežnika Exchange izvoziti samopodpisano potrdilo. Če želite to narediti, odprite konzolo na strežniku mmc.exe in ji dodajte snap Potrdila (za lokalni računalnik).

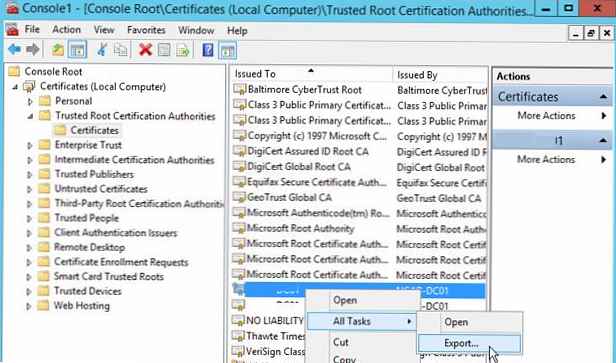

Pojdite na razdelek Potrdila (lokalni računalnik) -> Trusted Root Certification Authorities -> Potrdila.

V desnem razdelku poiščite svoj Exchange certifikat in izberite Vse Naloge ->Izvoz.

V čarovniku za izvoz izberite obliko DER kodiran binarni X.509 (.CER) in določite pot do datoteke s potrdilom.

V čarovniku za izvoz izberite obliko DER kodiran binarni X.509 (.CER) in določite pot do datoteke s potrdilom.

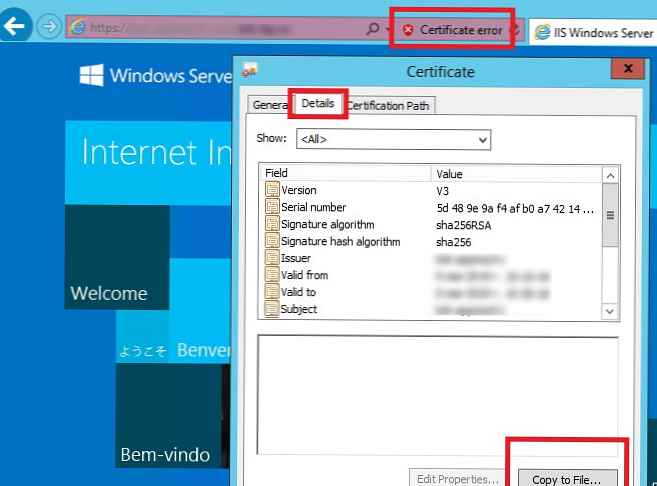

Prav tako lahko dobite SSL potrdilo spletnega mesta HTTPS in ga shranite v datoteko CER iz PowerShell z uporabo metode WebRequest:

$ webRequest = [Net.WebRequest] :: Ustvari ("https: // your-exchange-cas-url")

poskusite $ webRequest.GetResponse () ujeti

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Certificate.X509ContentType] :: Cert)

set-content-vrednosti $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Torej, izvozili ste potrdilo Exchange SSL v datoteko CER. Potrdilo morate postaviti v omrežni imenik, kjer bi morali imeti vsi uporabniki dostop za branje (dostop do imenika lahko omejite z dovoljenji NTFS ali ga poljubno skrijete s pomočjo ABE). Na primer, naj bo pot do datoteke s potrdilom takšna: \\ msk-fs01 \ GroupPolicy $ \ Potrdila.

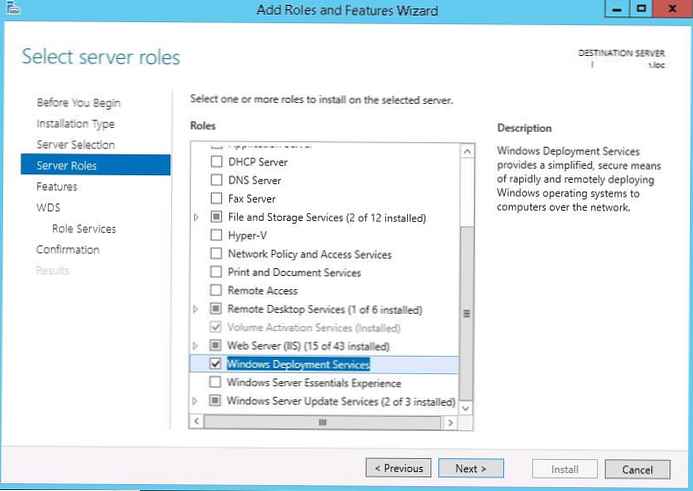

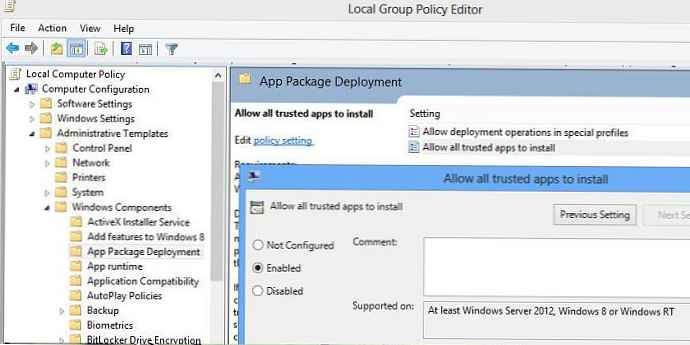

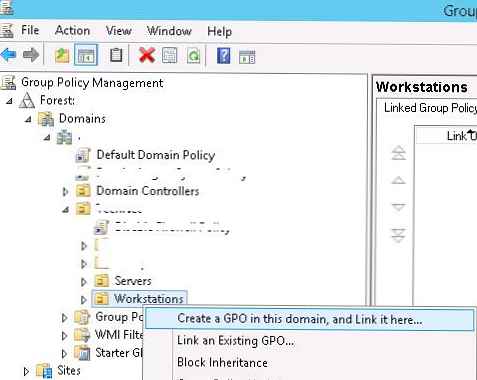

Pojdimo na ustvarjanje pravilnika o distribuciji certifikatov. Če želite to narediti, odprite konzolo za upravljanje pravilnikov domene Skupina Politika Upravljanje (gpmc.msc). Če želite ustvariti nov pravilnik, izberite OU, na katerem bo deloval (v našem primeru je to OU z računalniki, ker ne želimo, da se certifikat namesti na strežnike in tehnološke sisteme) in izberite v kontekstnem meniju Ustvari a GPO v to domena in Povezava to tukaj...

Določite ime pravilnika (Namestite-Izmenjava-Cert) in pojdite v način urejanja.

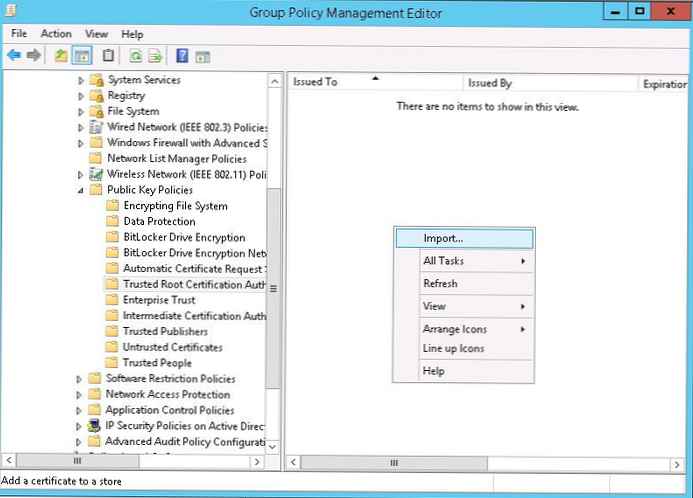

V urejevalniku GPO pojdite na razdelek Comara Konfiguracija -> Politike -> Windows Nastavitve -> Varnost Nastavitve -> Javno Ključ Politike -> Zaupno Koren Certificiranje Oblasti (Konfiguracija računalnika -> Konfiguracija sistema Windows -> Varnostne nastavitve -> Pravilniki javnih ključev -> Zaupni overitelji korenskega certifikata).

V levem delu okna urejevalnika GPO kliknite RMB in izberite postavko v meniju Uvoz.

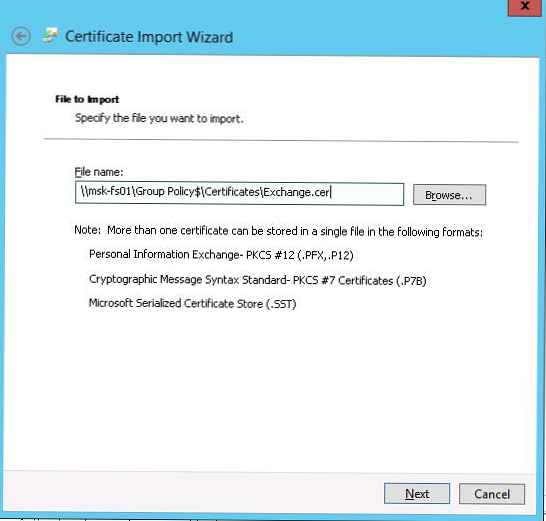

Določite pot do uvožene datoteke s potrdilom, ki smo jo postavili v omrežni imenik.

Določite pot do uvožene datoteke s potrdilom, ki smo jo postavili v omrežni imenik.

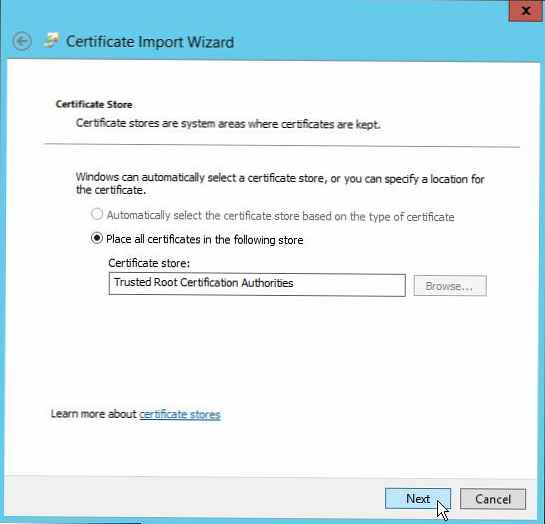

V ustreznem koraku čarovnika (vse certifikate postavite v naslednjo trgovino) ne pozabite navesti, da je treba certifikat postaviti v razdelek Zaupano Koren Certificiranje Oblasti (Zaupni organi za potrjevanje korenin).

Izdelana politika distribucije certifikatov. Strankam, ki uporabljajo varnostno filtriranje (glej spodaj) ali filtriranje WMI GPO, je mogoče natančneje usmeriti (ciljno) usmeriti.

Izdelana politika distribucije certifikatov. Strankam, ki uporabljajo varnostno filtriranje (glej spodaj) ali filtriranje WMI GPO, je mogoče natančneje usmeriti (ciljno) usmeriti.

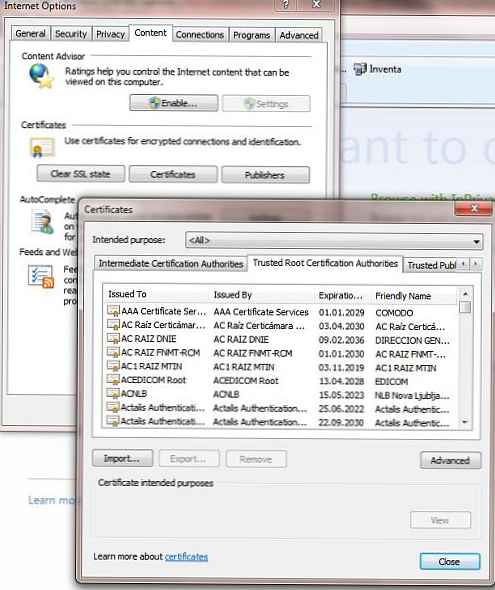

Preizkusite pravilnik tako, da z ukazom izvedete posodobitev pravilnika na odjemalcu (gpupdate / force) Preverite, ali je vaše potrdilo prikazano na seznamu zaupanja vrednih potrdil. To lahko storite v priključku Upravljanje certifikatov (razdelek Trusted Root Certification Authority -> Potrdila) ali v nastavitvah Internet Explorerja (Internetne možnosti -> Vsebina -> Potrdila -> Zaupanja vredni korenski certifikacijski organi ali internetne možnosti -> Vsebina -> Potrdila -> Zaupanja vrednih korenov certifikacijski organi).

To lahko preverite v brskalniku, ko odprete spletno mesto HTTPS (v našem primeru je to Exchange OWA), se ne pojavi več opozorilo o nezaupljivem SSL certifikatu. Zdaj, ko konfigurirate Outlook na svojem poštnem strežniku Exchnage (v Outlooku 2016 je ročna konfiguracija poštnega strežnika mogoča samo prek registra) se bo v programu prenehalo pojavljati opozorilno okrožje o nezaupljivem potrdilu..

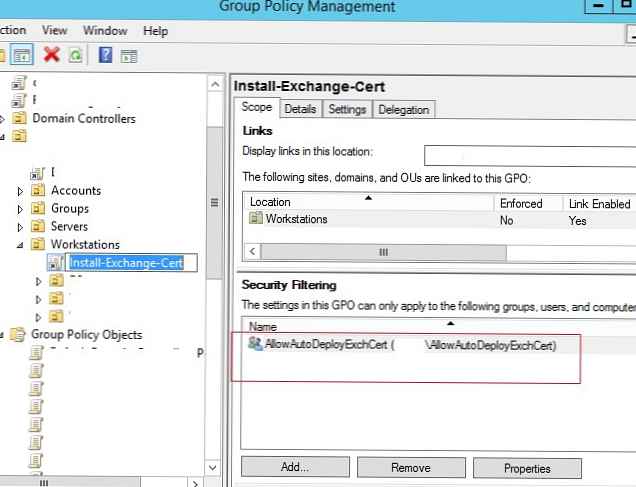

Če želite, da se politika distribucije certifikatov uporablja samo za računalnike (uporabnike) v določeni zaščitni skupini, izberite konzolo Install-Exchange-Cert v konzoli Group Policy Management. Zavihek Področje uporabe v oddelku Varnost Filtriranje brisanje skupine Preverjeno Uporabniki in dodajte svojo varnostno skupino (npr. AllowAutoDeployExchCert). Če ta pravilnik povežete s korenskim domenom, se bo vaše potrdilo samodejno porazdelilo na vse računalnike, dodane v varnostno skupino.

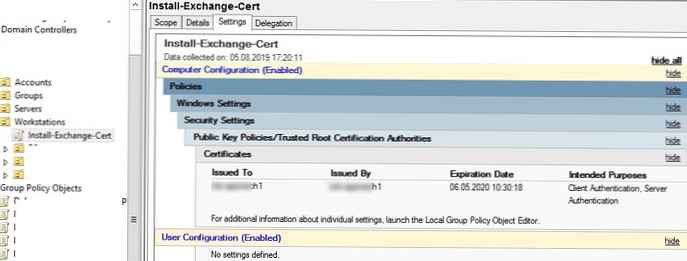

Z enim pravilnikom lahko hkrati distribuirate več odjemalcev SSL certifikatov. Če želite več informacij o potrdilih, ki jih distribuira vaš pravilnik, glejte konzolo GPMC na zavihku Nastavitve. Kot lahko vidite, so prikazana polja potrdila izdani, izdani, datum poteka in predvideni nameni..

Če računalniki nimajo dostopa do interneta, lahko na ta način distribuirate zaupanja vredna korenska potrdila vsem napravam v domeni. Obstaja pa lažji in pravilnejši način za obnovo korenskih in preklicanih potrdil v izoliranih domenah.

Torej, nastavili ste politiko samodejne distribucije potrdila vsem računalnikom v domeni (določeni organizacijski enoti ali varnostni skupini domene). Potrdilo se bo samodejno namestilo na vse nove računalnike, ne da bi za to potrebovali kakršna koli ročna dejanja s strani tehnične podporne službe (iz varnostnih razlogov je priporočljivo občasno preveriti sezname zaupanja vrednih potrdil na odjemalcih za ponarejene in preklicane).