V tem članku opisujemo, kako spremljati dogodke za zaklepanje uporabniških računov na krmilnikih domen Active Directory, določite, iz katerih računalnik in iz kateri poseben program Izvaja se trajna blokada. Če želite poiskati vir blokade, uporabite skripte Windows Security Log in PowerShell.

Politike varnosti računov v večini organizacij zahtevajo, da se uporabniški račun v domeni Active Directory zaklene, če uporabnik geslo napačno nastavi n-krat. Običajno upravljavec domene račun blokira po več poskusih vnosa napačnega gesla za več minut (5-30), med katerimi uporabniku ni dovoljen vstop v sistem. Z določitvijo časa, določenega z varnostnimi pravilniki, se račun domene samodejno odklene. Začasno zaustavitev računa zmanjšuje tveganje ugibanja gesla (z enostavno silo) uporabniških računov AD.

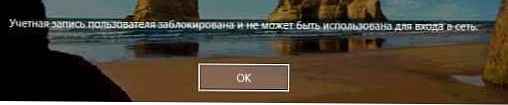

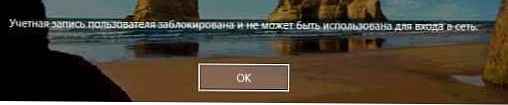

Če je uporabniški račun v domeni blokiran, se ob poskusu prijave v sistem Windows prikaže opozorilo:

Uporabniški račun je zaklenjen in ga ni mogoče uporabiti za prijavo. Navedeni račun je trenutno zaklenjen in ga ni mogoče prijaviti v ... .

Vsebina:

- Pravilniki o izklopu domenskega računa

- Poiščite računalnik, iz katerega je bil račun zaklenjen

- Razkrivamo program, razlog za blokiranje računa v AD-ju

Pravilniki o izklopu domenskega računa

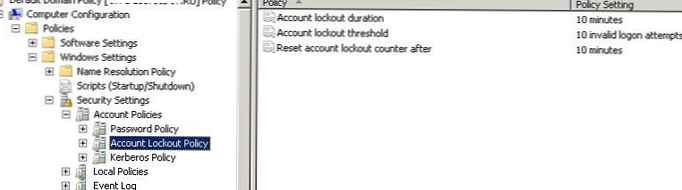

Pravilniki za blokiranje računa in gesla so običajno nastavljeni takoj za celotno domeno Privzeti pravilnik domene. Politike, ki nas zanimajo, so v razdelku Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Račun računa -> Pravilnik o izklopu računa (Konfiguracija Windows -> Varnostne nastavitve -> Politike računa -> Politike zaklepanja računa). To so pravila:

- Prag za izklop računa (Lock Threshold) - po številu neuspelih poskusov z geslom mora biti račun zaklenjen

- Račun zaključek trajanje (Trajanje zaklepanja računa) - za kako dolgo bo račun zaklenjen (po tem času se bo zaklep samodejno sprostil)

- Ponastavitev račun zaključek števec po (Čas do ponastavitve števca zaklepanja) - po tem času se števec neuspelih poskusov avtorizacije ponastavi

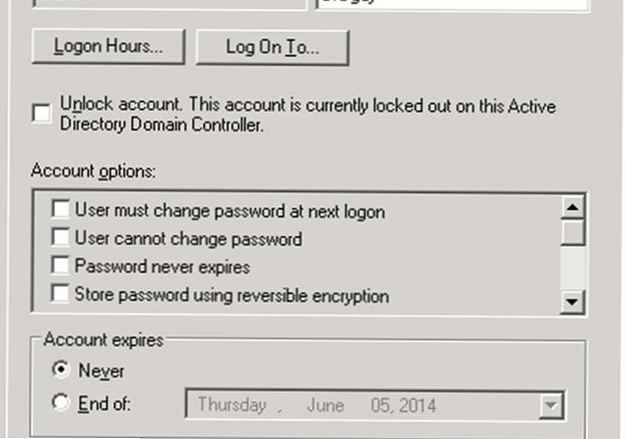

Namig. Račun lahko ročno odklenete, ne da bi čakali na samodejno odklepanje s konzolo ADUC. Če želite to narediti, v lastnostih uporabniškega računa na kartici Račun postavite potrditveno polje Odkleni račun Ta račun je trenutno zaklenjen v tem krmilniku domen Active Directory.

Precej koristne informacije o času blokiranja, nastavitvi gesla, številu poskusov nastavitve gesla itd. Lahko dobite v lastnostih računa na konzoli ADSIEdit ali na dodatnem zavihku Dodatne informacije o računu v uporabniških lastnostih (lažje).

Situacije, ko je uporabnik pozabil geslo in je sam povzročil blokiranje svojega računa, se dogajajo precej pogosto. Toda v nekaterih primerih se blokiranje računa zgodi nepričakovano, brez očitnega razloga. I.e. "prisega", da ni storil nič posebnega, nikoli ni pomotoma vnesel gesla, vendar je bil iz nekega razloga njegov račun blokiran. Skrbnik na zahtevo uporabnika lahko ročno sprosti ključavnico, vendar se čez nekaj časa situacija ponovi.

Za rešitev težave uporabnika mora skrbnik ugotoviti, kateri računalnik in kateri program je bil uporabniški račun v Active Directory blokiran.

Poiščite računalnik, iz katerega je bil račun zaklenjen

Najprej mora administrator ugotoviti, kateri računalnik / strežnik poskuša vnesti napačna gesla in račun je še dodatno blokiran.

V primeru, da krmilnik domene, ki je najbližje uporabniku, ugotovi, da se uporabnik poskuša prijaviti z napačnim geslom, preusmeri zahtevo za overjanje na DC z vlogo FSMO Emulator PDC (odgovoren je za obdelavo zaklepov računov). Če tudi na PDC-ju ni bila opravljena overitev, na prvi DC odgovarja, da overjanje ni mogoče.

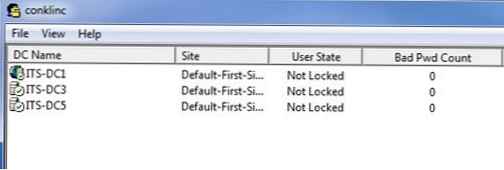

Hkrati se dogodki zapišejo v dnevnik obeh krmilnikov domen 4740 z imenom DNS (IP naslov) računalnika, iz katerega je prišla začetna zahteva za avtorizacijo uporabnika. Logično je, da je najprej treba preveriti varnostne dnevnike na krmilniku PDC. PDC najdete v tej domeni:

(Get-AdDomain) .PDCEmulator

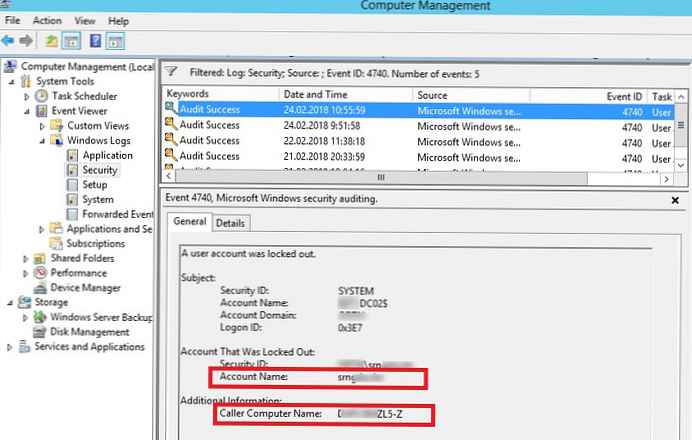

V dnevniku najdete dogodek zaklepanja računa domene Varnost na regulatorju domene. Filtrirajte varnostni dnevnik po ID-ju dogodka 4740. Prikaže se seznam nedavnih dogodkov zaustavitve računa na krmilniku domene. Od samega vrha pojdite skozi vse dogodke in poiščite dogodek, ki pomeni, da je račun želenega uporabnika (ime računa je navedeno v vrstici Račun Ime) zaklenjeno (uporabniški račun je bil zaklenjen).

Opomba. V produktivnem okolju v veliki infrastrukturi AD se v varnostni dnevnik zabeleži veliko število dogodkov, ki se postopoma prepisujejo. Zato je priporočljivo povečati največjo velikost dnevnika na DC in začeti iskati izvor blokade čim prej..

Odprite ta dogodek V polju je navedeno ime računalnika (ali strežnika), iz katerega je bila izdelana ključavnica Klicatelj Računalnik Ime. V tem primeru je ime računalnika TS01.

Z naslednjim skriptom PowerShell poiščite vir zaklepanja določenega uporabnika na PDC-ju. Ta skript bo vrnil datum zaklepanja in računalnik, iz katerega se je zgodil:

$ Username = 'uporabniško ime1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Ime računalnika' = $ Pdce

'LogName' = 'Varnost'

'FilterXPath' = "* [Sistem [EventID = 4740] in EventData [Podatki [@ Ime = 'TargetUserName'] = '$ uporabniško ime']]"

$ Events = Get-WinEvent @GweParams

$ Dogodki | foreach $ _. Properties [1]. vrednost + "+ $ _. TimeCreate

Podobno lahko iz PowerShellja poizvedate vse krmilnike domen v Active Directory:

$ Username = 'uporabniško ime1'

Get-ADDomainController -fi * | izberite -exp ime gostitelja | %

$ GweParams = @

'Ime računalnika' = $ _

'LogName' = 'Varnost'

'FilterXPath' = "* [Sistem [EventID = 4740] in EventData [Podatki [@ Ime = 'TargetUserName'] = '$ uporabniško ime']]"

$ Events = Get-WinEvent @GweParams

$ Dogodki | foreach $ _. Computer + "" + $ _. Properties [1]. vrednost + "+ $ _. TimeCreate

Razkrivamo program, razlog za blokiranje računa v AD-ju

Tako smo ugotovili, iz katerega računalnika ali naprave je bil račun blokiran. Zdaj bi rad razumel, kateri program ali postopek izvaja neuspešne poskuse prijave in je vir blokade.

Pogosto se uporabniki začnejo pritoževati nad blokiranjem svojega računa v domeni po načrtovani spremembi gesla svojega domenskega računa. To kaže, da je staro (napačno) geslo shranjeno v določenem programu, skriptu ali storitvi, ki se občasno poskuša prijaviti v domeno z zastarelim geslom. Razmislite o najpogostejših krajih, na katerih bi lahko uporabnik uporabil svoje staro geslo:

- Namestite omrežni pogon prek uporabe omrežja (Map Drive)

- V programu Windows Scheduler Jobs

- V sistemih Windows, ki so konfigurirane za zagon iz domenskega računa

- Shranjena gesla v upravitelju gesel na nadzorni plošči (Upravitelj poverilnic)

- Brskalniki

- Mobilne naprave (na primer, ki se uporabljajo za dostop do poslovne pošte)

- Programi z autologino

- Nepopolne seje uporabnikov na drugih računalnikih ali terminalskih strežnikih

- In drugi.

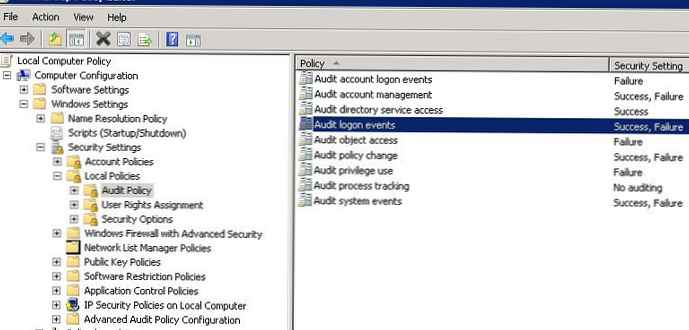

Za natančnejšo revizijo ključavnic na najdenem stroju morate omogočiti več lokalnih revizijskih pravil Windows. To storite tako, da v lokalnem računalniku, na katerem želite slediti izvoru ključavnice, odprite urejevalnik skupinskih pravilnikov Gpedit.msc in v razdelku Izračunajte konfiguracije -> Nastavitve sistema Windows -> Varnostne nastavitve -> Lokalne politike -> Revizijska politika omogoči pravilnike:

- Spremljanje procesa revizije: Uspeh, neuspeh

- Revizija dogodkov za prijavo: Uspeh, neuspeh

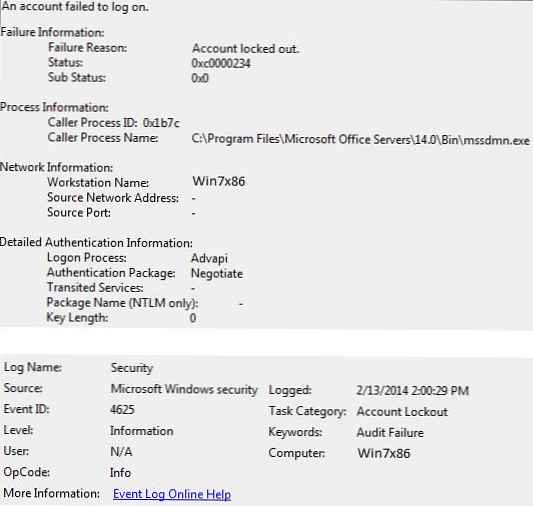

Počakajte na naslednjo zaustavitev računa in poiščite v dnevniku Varnost za dogodke z ID dogodka 4625. V našem primeru je ta dogodek videti takole:

Iz opisa dogodka je razvidno, da je vir zaklepanja računa postopek mssdmn.exe (je sestavni del Sharepoint-a). Uporabniku ostane še to, da mora geslo posodobiti na spletnem portalu Sharepoint.

Po analizi, identifikaciji in kaznovanju krivca ne pozabite onemogočiti delovanja aktiviranih pravil za revizijo skupine.

V primeru, da še vedno niste mogli ugotoviti razloga za blokiranje računa na določenem računalniku, da bi se izognili trajni blokadi računa, je vredno poskusiti preimenovati ime uporabniškega računa v Active Directory. To je ponavadi najučinkovitejša metoda zaščite pred nenadnimi ključavnicami določenega uporabnika..