Vsi členi - Stran 386

Konfiguriranje internetnega prehoda z NAT in posredovanjem vrat na CentOS 7

V tem članku bomo obravnavali postopek organizacije in konfiguriranja preprostega internetnega prehoda, ki temelji na CentOS 7.x. Ta prehod omogoča uporabnikom iz lokalnega omrežja dostop do interneta, pa tudi dostop...

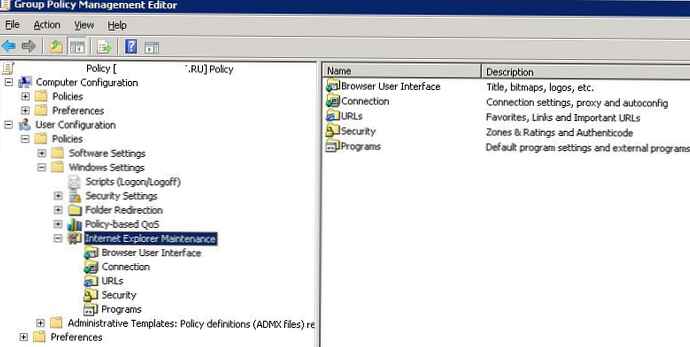

Preberi večKonfigurirajte Internet Explorer 11 s pomočjo GPO v domeni

Sprva je za centralizirano konfiguracijo nastavitev Internet Explorerja (nastavitve proxy strežnika so najpogosteje konfigurirane) pravilnik skupine v domenskem okolju uporabljal pravilnik Vzdrževanje Internet Explorerja, ki je bil v uporabniškem razdelku...

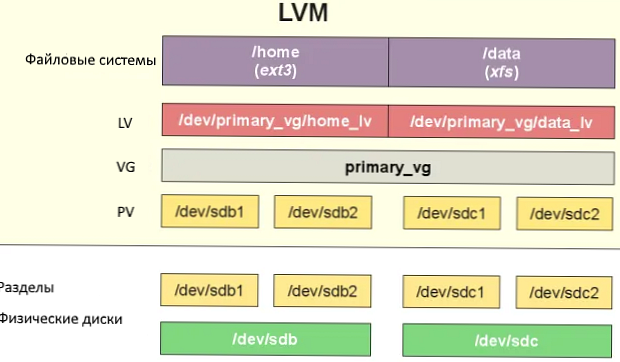

Preberi večKonfigurirajte in upravljajte particije LVM v Linuxu

LVM (Logical Volume Manager) - podsistem operacijskega sistema Linux, ki omogoča uporabo različnih področij fizičnega trdega diska ali različnih trdih diskov kot en sam logični nosilec. LVM je vgrajen v...

Preberi večKonfigurirajte Hyper-V Live Migration brez grozda

Tehnologija Live Migration v sistemu virtualizacije Hyper-V omogoča premikanje delujočega virtualnega stroja med gostitelji Hyper-V, ne da bi prekinili njegovo delovanje in razpoložljivost storitev. V prejšnjih različicah Hyper-V je bilo...

Preberi večKonfigurirajte vedno v skupinah razpoložljivosti v SQL strežniku

V tem članku si bomo ogledali postopno namestitev in konfiguracijo skupin razpoložljivosti. Vedno naprej v SQL Server v operacijskem sistemu Windows Server 2019 razmislite o scenarijih prekinitve in številnih drugih...

Preberi večPrilagodite Google Chrome s predlogi pravilnikov skupin ADMX

V tem članku bomo spoznali Upravne predloge za skupinsko politiko, ki jih omogoča Google, ki dovoljujejo centralno upravljanje nastavitev brskalnika Chrome v domeni Active Directory. Uporaba predlog ADMX GPO za...

Preberi večKonfiguriranje strežnika FTP z izolacijo uporabnika v sistemu Windows Server 2016/2012 R2

Čeprav protokol FTP, eden najstarejših protokolov, dopolnil je že 40 let in se še naprej uporablja povsod, kjer je potreben preprost protokol za prenos datotek. Strežnik FTP je mogoče namestiti...

Preberi večKonfigurirajte FirewallD na strežniku s CentOS 8 in 7

Od CentoOS 7 se je pojavilo novo orodje za konfiguriranje pravil filtriranja prometa. firewalld. Priporočljivo je, da ga uporabite za upravljanje pravil iptables. V CentOS 8 namesto standardnega paketa za...

Preberi večKonfiguriranje Fail2Ban v Linuxu za zaščito SSH, Apache, MySQL, Exim

Fail2ban omogoča blokiranje dostopa do strežnika ali izvajanja storitev na podlagi analize dnevnikov in povezav dostopa. Fail2Ban lahko samodejno ustvari pravila požarnega zidu za blokiranje določenih naslovov IP, če so...

Preberi večKonfigurirajte zaupanja vredne SSL / TLS certifikate za zaščito povezav RDP

V tem članku bomo pokazali, kako uporabiti zaupanja vredne SSL / TLS certifikate za zaščito povezav RDP z računalniki in strežniki Windows v domeni Active Directory. Ta potrdila bomo uporabili...

Preberi več