V tem članku bomo pokazali, kako uporabiti zaupanja vredne SSL / TLS certifikate za zaščito povezav RDP z računalniki in strežniki Windows v domeni Active Directory. Ta potrdila bomo uporabili namesto samopodpisanih potrdil RDP (uporabniki prejmejo opozorilo, da pri povezovanju z gostiteljem RDP s takim potrdilom avtentikacija ni mogoča). V tem primeru bomo v Organu za potrdila konfigurirali posebno predlogo za izdajo potrdil RDP in konfigurirali pravilnik skupine za samodejno izdajo in vezavo potrdila SSL / TLS na storitve oddaljenih namiznih računalnikov.

Vsebina:

- Opozorilo s potrdilom RDP s samopodpisom

- Ustvari predlogo potrdila RDP v certifikacijskem organu (CA)

- Konfigurirajte skupinsko politiko za izdajo potrdil RDP

- Podpišemo datoteko RDP in dodamo prstni odtis zaupanja vrednega potrdila RDP

Opozorilo s potrdilom RDP s samopodpisom

Windows privzeto ustvari sejo s samopodpisom, da zaščiti sejo RDP.

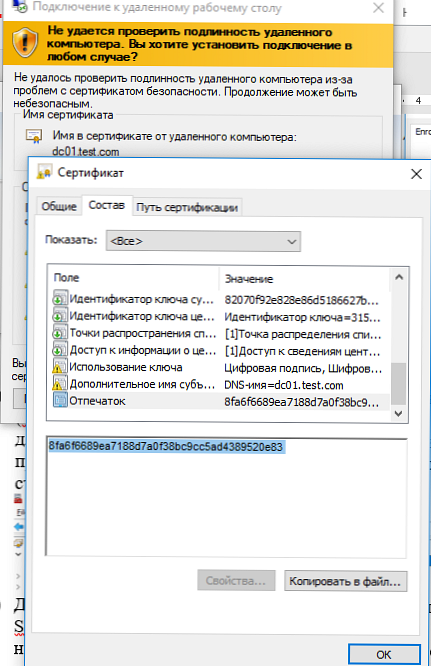

potrdilo. Kot rezultat, ko se prvič povežete s strežnikom RDP / RDS prek odjemalca mstsc.exe, se uporabniku prikaže opozorilo:

Oddaljenega računalnika zaradi težav z varnostnim potrdilom ni bilo mogoče preveriti. Napaka v certifikatu: Potrdilo, ki ga je izdal nepreverjen organ za potrdila.

Za nadaljevanje vzpostavitve povezave RDP mora uporabnik klikniti Da. Če želite preprečiti, da bi se opozorilo RDP prikazovalo vsakič, lahko omogočite možnost »Ne sprašuj me več za povezave s tem računalnikom«.

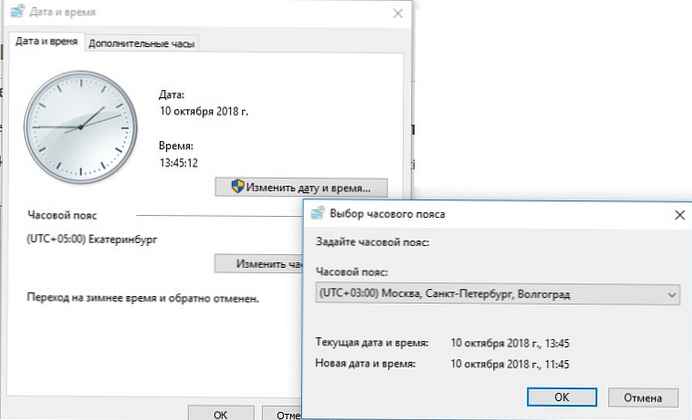

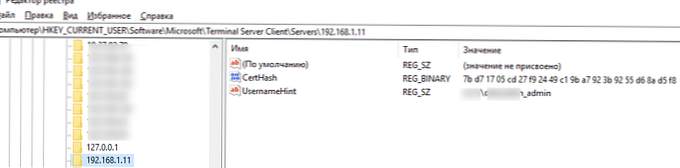

V tem primeru se v odjemalcu v odjemalcu shrani prstni odtis potrdila RDP CertHash v veji registra z zgodovino povezav RDP (HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server odjemalec \ strežniki \). Če ste skrili obvestilo o nezmožnosti preverjanja pristnosti strežnika RDP za ponastavitev nastavitev, iz registra izbrišite ključ s prstnim odtisom potrdila.

Ustvari predlogo potrdila RDP v certifikacijskem organu (CA)

Poskusimo uporabiti zaupanja vredno SSL / TLS potrdilo, ki ga je izdal organ certifikata podjetja, za zaščito povezav RDP. S tem potrdilom lahko uporabnik pri povezovanju potrdi strežnik RDP. Predpostavimo, da v svoji domeni že imate Microsoftov certifikacijski organ; v tem primeru lahko konfigurirate samodejno izdajanje in povezavo potrdil na vse računalnike in strežnike Windows v domeni.

N v vašem CA morate ustvariti novo vrsto predloge potrdila za strežnike RDP / RDS.

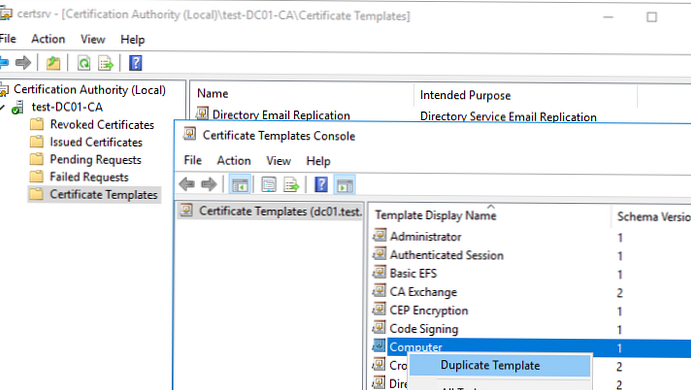

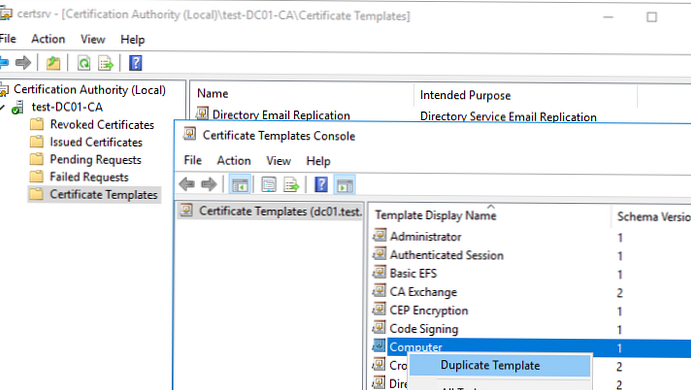

- Zaženite konzolo Certificate Authority in pojdite na razdelek Predloge za potrdila;

- Naredite kopijo predloge računalniškega potrdila (Predloge potrdil -> Upravljanje -> Računalnik -> Podvojeno);

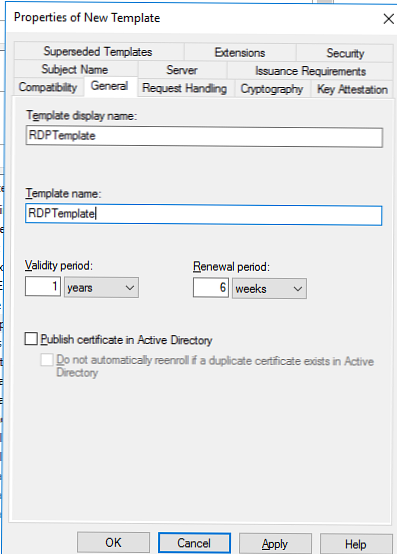

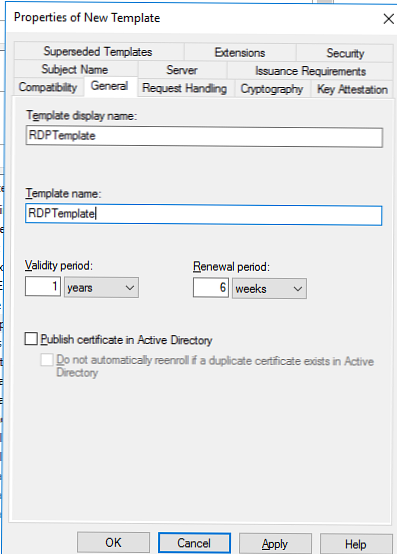

- Zavihek Splošno določite ime za novo predlogo potrdila - RDPTemplate. Preverite vrednost polja Ime predloge popolnoma sovpada s Prikazno ime predloge;

- Zavihek Združljivost Določite najnižjo različico odjemalcev v vaši domeni (na primer Windows Server 2008 R2 za CA in Windows 7 za stranke). Tako bodo uporabljeni močnejši algoritmi za šifriranje;

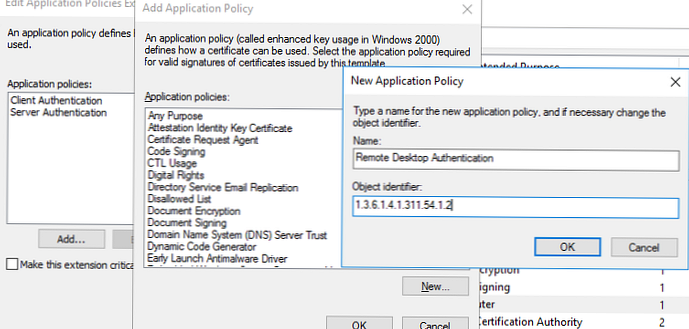

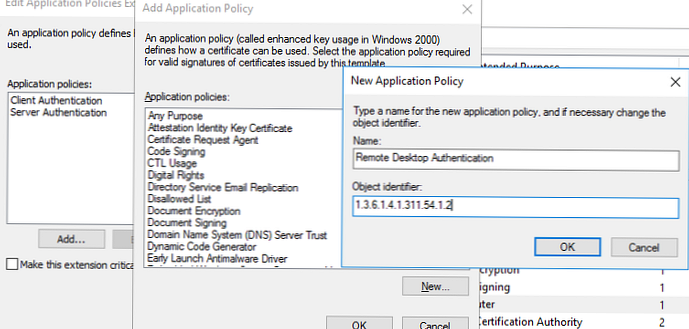

- Zdaj zavihek Podaljški v pravilniku o aplikaciji (Application Policy) morate omejiti obseg uporabe takega potrdila samo za Preverjanje pristnosti na namizju (podajte naslednji identifikator predmeta - 1.3.6.1.4.1.311.54.1.2) Kliknite Dodaj -> Novo, ustvarite nov pravilnik in ga izberite;

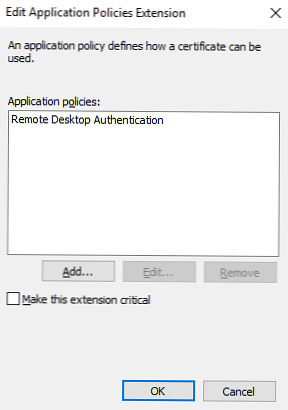

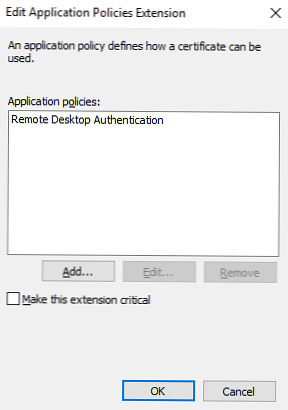

- V nastavitvah predloge potrdila (razširitev pravilnika aplikacij) izbrišite vse pravilnike, razen Preverjanje pristnosti na namizju;

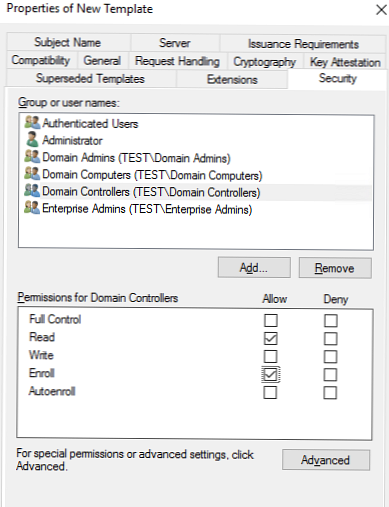

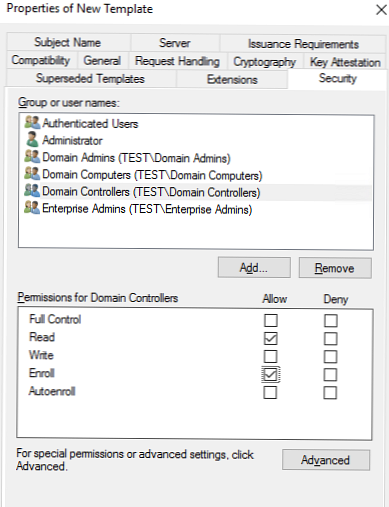

- Če želite uporabiti to predlogo potrdila RDP na krmilnikih domen, odprite zavihek Varnost, dodaj skupino Krmilniki domen in omogočite možnost zanjo Vpisati in Samodejni vpis;

- Shranite predlogo potrdila;

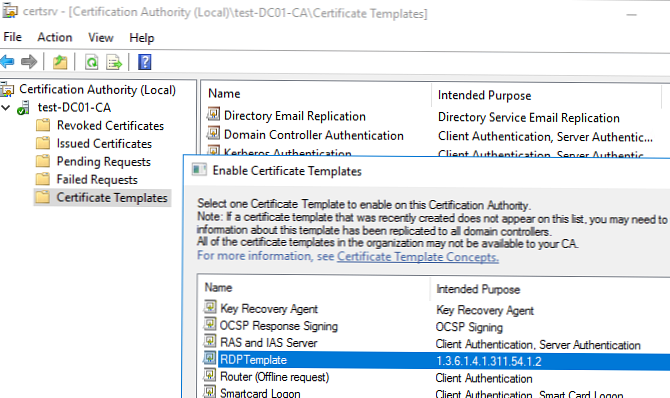

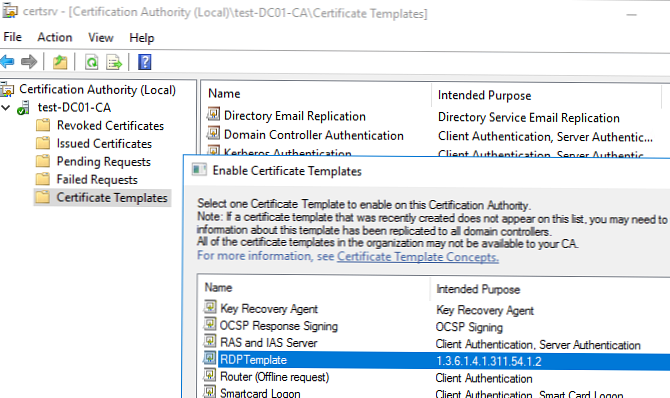

- Zdaj v priključku Certificate Authority (Certifikat avtoriteta) kliknite mapo Predloge potrdil in izberite Novo -> Predloga potrdila za izdajo -> izberite ustvarjeno predlogo RDPTemplate.

Konfigurirajte skupinsko politiko za izdajo potrdil RDP

Zdaj morate konfigurirati domensko politiko, ki bo samodejno dodelila potrdilo RDP računalnikom / strežnikom v skladu s konfigurirano predlogo.

Domneva se, da vsi domenski računalniki zaupajo certifikacijskemu podjetju, tj. GPO korensko potrdilo je dodano zaupanja vrednim organom korenskega potrdila.- Odprite konzolo za upravljanje politik domene gpmc.msc, ustvarite nov GPO in ga dodelite OU s strežniki ali računalniki RDP / RDS, za katere morate za zaščito povezav RDP samodejno izdati potrdila TLS;

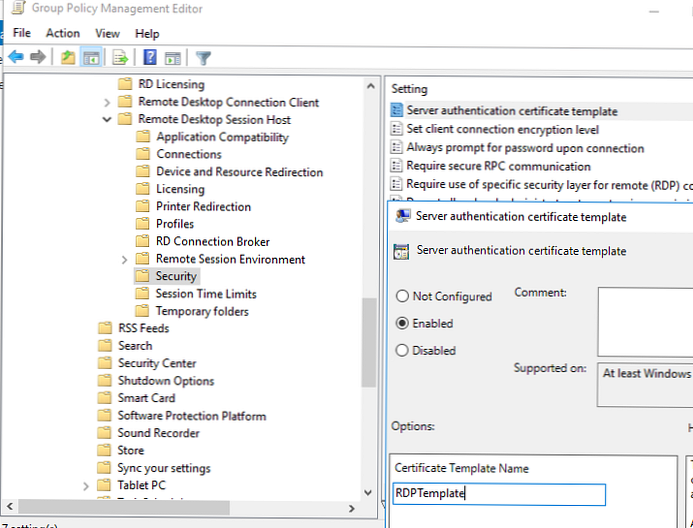

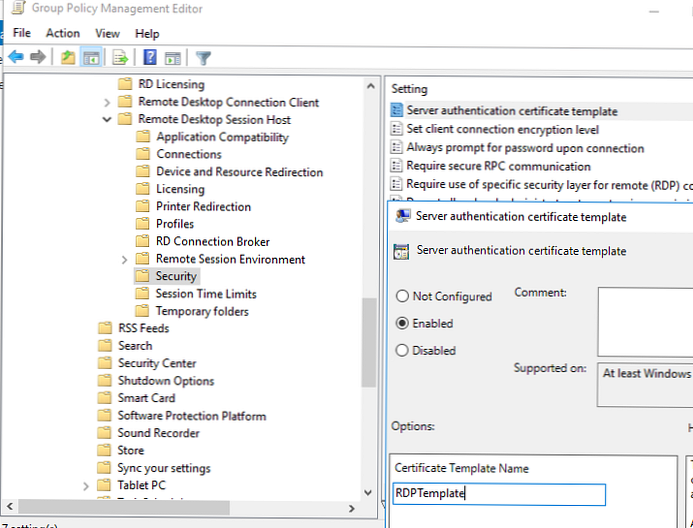

- Pojdite na GPO: Konfiguracija računalnika -> Politike -> Administrativne predloge -> Komponente Windows -> Storitve oddaljenega namizja -> Gostitelj oddaljenega namizja -> Varnost. Omogoči pravilnik Predloga potrdila o pristnosti strežnika. Določite ime predloge CA, ki ste jo ustvarili prej (RDPTemplate);

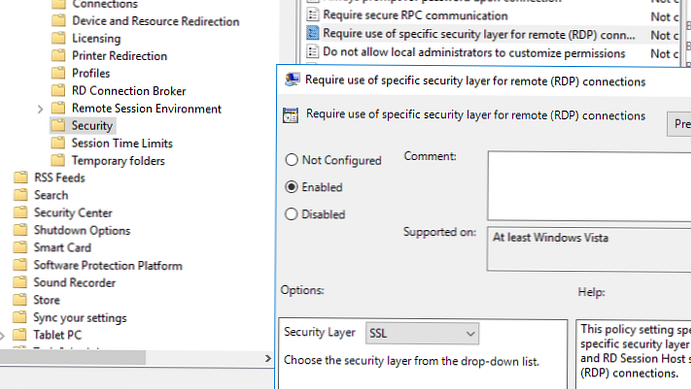

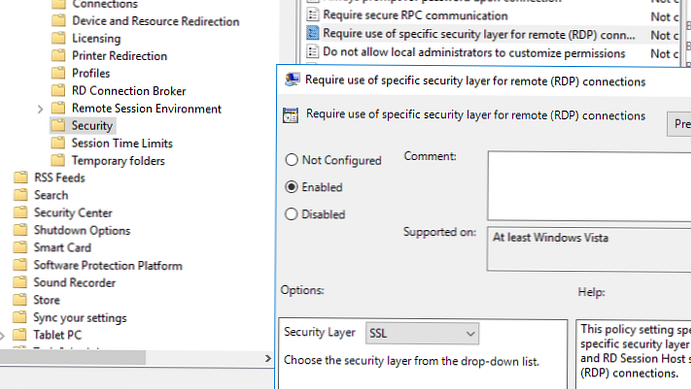

- Nato v istem razdelku GPO omogočite pravilnik Za oddaljene povezave (RDP) zahtevajte uporabo posebnega varnostnega sloja in ga nastavite na SSL

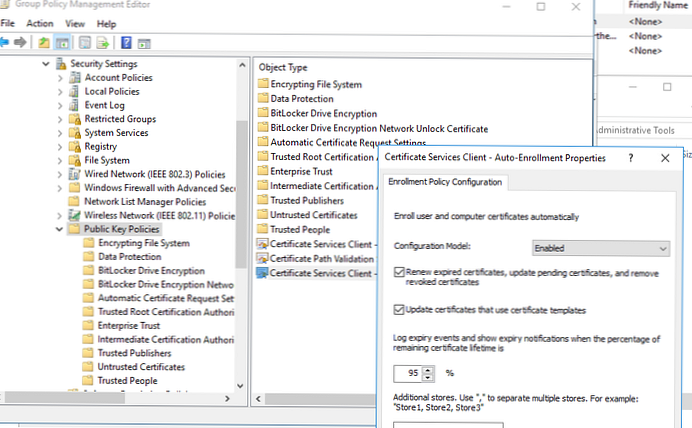

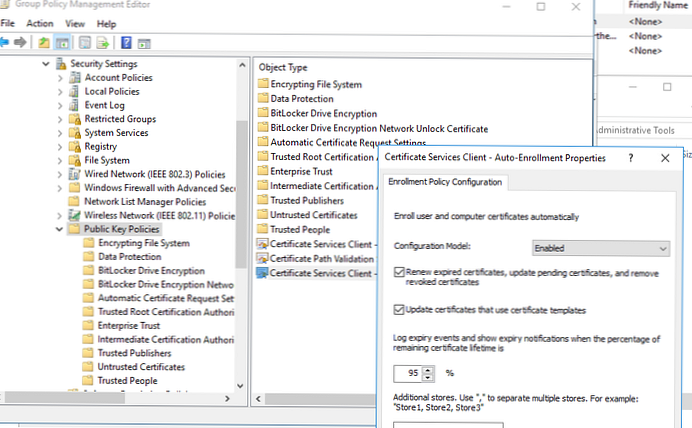

- Če želite samodejno obnoviti potrdilo RDP, pojdite na razdelek GPO Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Politike javnega ključa in omogočite pravilnik Naročnik storitev certifikatov - Lastnosti samodejnega vpisa. Izberite možnosti »Obnovi potrdila, ki so že potekla, posodobi čakajoča potrdila in odstrani preklicana potrdila« in »Posodobi potrdila, ki uporabljajo predloge potrdil«;

- Če želite, da stranke vedno preverjajo strežnikovo potrdilo RDP, morate konfigurirati pravilnik Konfiguriraj preverjanje pristnosti za stranko = Opozori me, če preverjanje pristnosti ne uspe (razdelek Konfiguracija računalnika GPO -> Politike -> Administrativne predloge -> Komponente Windows -> Nastavitve oddaljenega namizja -> Odjemalec za povezavo z oddaljenim namizjem);

- Po potrebi lahko dohodna vrata RDP TCP / UDP 3389 odprete prek pravilnikov o požarnem zidu;

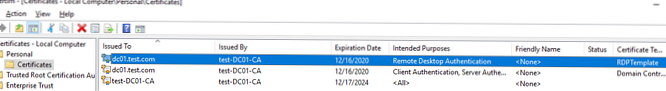

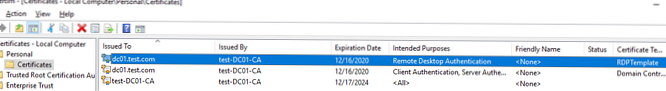

- Še vedno morate posodobiti pravilnike na odjemalcu, zagnati konzolo certifikata računalnika (Certlm.msc) in preveriti, ali se v razdelku Osebno -> Potrdila prikaže potrdilo za preverjanje pristnosti na oddaljenem namizju, ki ga je izdal vaš CA. Če pravilniki niso bili uporabljeni, uporabite pripomoček gpresult in ta članek za diagnozo GPO.

Če želite uporabiti nov certifikat RDP, znova zaženite storitve oddaljenega namizja:

Get-Service TermService -ComputerName msk-dc01 | Restart-Service -force -verbose

Zdaj, ko je RDP povezan s strežnikom, se bo potrdilo o zaupanju prenehalo pojavljati (tako da se bo pojavila zahteva za zaupanje certifikata, povežite se s strežnikom po naslovu IP namesto FQDN imena strežnika, za katerega je potrdilo izdano). Kliknite gumb "Prikaži potrdilo", pojdite na zavihek "Sestava", kopirajte vrednost polja "Prstni odtis certifikata".

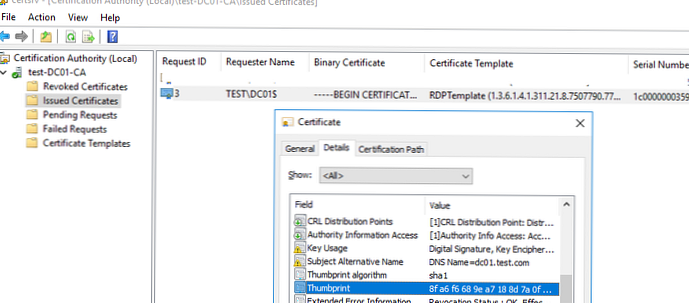

Lahko tudi v konzoli za overjanje v razdelku Izdani certifikati preverite, ali je bilo potrdilo izdano določenemu računalniku / strežniku Windows z uporabo predloge RDPTemplate. Preverite tudi vrednost Thumbprint certifikata:

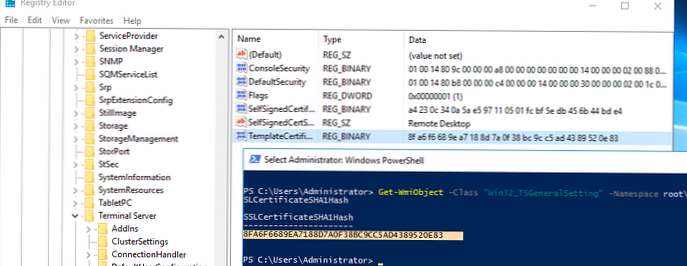

Zdaj primerjajte podatke s prstnim odtisom certifikata, ki ga uporablja storitev oddaljenega namizja. Vrednost prstnega odtisa potrdila RDS lahko vidite v registru (podružnici) HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStation, parameter TemplateCertificate) ali z ukazom PowerShell: Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | izberite SSLCertificateSHA1Hash

Zdaj, ko na oddaljeno mizo povežete kateri koli strežnik ali računalnik, na katerega vpliva ta pravilnik, ne boste videli opozorila o nezaupljivem certifikatu RDP.

Podpišemo datoteko RDP in dodamo prstni odtis zaupanja vrednega potrdila RDP

Če nimate potrdila o pristnosti, vendar želite preprečiti, da bi uporabniki prejemali opozorila ob povezavi s strežnikom RDP / RDS, lahko certifikat dodate zaupanja vrednim uporabnikom v računalnikih.

Kot je opisano zgoraj, pridobite vrednost Thumbprint potrdila RDP:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | izberite | izberite SSLCertificateSHA1Hash

S tem prstnim odtisom podpišite datoteko .RDP RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Uporabniki \ root \ Desktop \ rdp.rdp"

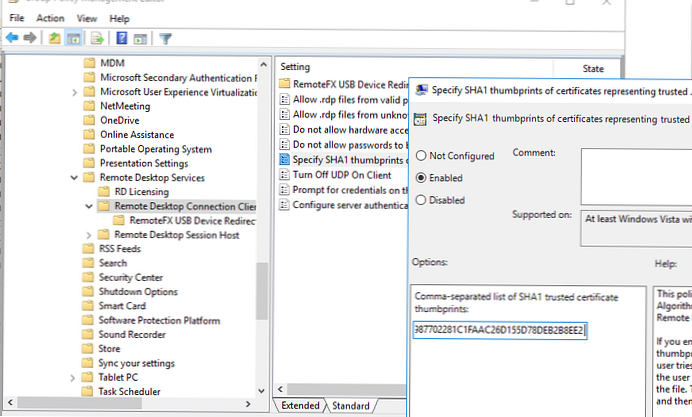

Zdaj prek GPO dodajte ta prstni odtis potrdila zaupanja vrednim uporabnikom. V pravilniku navedite prstne odtise (ločene s podpičji) Določite odtise SHA1 potrdil, ki predstavljajo zaupanja vredne izdajatelje .rdp (Določite prstne odtise SHA1 certifikatov, ki predstavljajo zaupanja vredne založnike RDP) v razdelku Konfiguracija računalnika -> Politike -> Upravne predloge -> Komponente Windows -> Nastavitve oddaljenega namizja -> Odjemalec za povezavo z oddaljenim namizjem.

Če želite delovati s preglednim vnosom RDP brez gesla (RDP Single Sign On), morate konfigurirati pravilnik o dovoljenju prenosa privzetih nastavitev in v njem navesti imena strežnikov RDP / RDS (glejte članek).