14. maja 2019 je Microsoft napovedal kritično ranljivost pri izvajanju storitve Remote Table (prej storitev Terminal Services) v operacijskem sistemu Windows, ki nepooblaščenemu napadalcu omogoča daljinsko izvajanje poljubne kode na ciljnem sistemu prek protokola RDP. Ranljivost RCE (Remote Code Execution) je opisana v CVE-2019-0708 in je dobila neuradno ime BlueKeep. Na ranljivosti vplivajo le starejše različice sistema Windows - od sistema Windows XP (Windows Server 2003) do Windows 7 (Windows Server 2008 R2). Novejša različica (Windows 10, 8.1 in Windows Server 2012R2 / 2016/2019) ta ranljivost v RDS ne vpliva..

Vsebina:

- RCE Ranljivost CVE-2019-0708 v storitvah na daljavo

- Zaščita pred ranljivostjo BlueKeep CVE-2019-0708

- Posodobitve sistema Windows za zaščito pred ranljivostjo RDP BlueKeep

Ranljivost RCE CVE-2019-0708 v storitvah na daljavo

Ranljivost ni v samem protokolu RDP, temveč v izvajanju storitve Remote Desktop Service v starejših različicah sistema Windows. Če želite izkoristiti ranljivost, potrebujete le omrežni dostop do računalnika s prizadeto različico sistema Windows in na njem omogočeno storitev RDP (dostop do katerega ne bi smeli blokirati požarni zidovi). I.e. če je vaš gostitelj Windows dostopen iz interneta prek RDP, to pomeni, da lahko ranljivost izkoristi kdorkoli. Ranljivost se uresniči s pošiljanjem posebne zahteve v storitev oddaljenega namizja prek RDP, medtem ko predhodna avtentikacija oddaljenih uporabnikov ni potrebna. Po izvedbi ranljivosti BlueKeep lahko napadalec na daljavo izvrši poljubno kodo v ciljnem sistemu s privilegiji SYSTEM.

Microsoft ugotavlja, da obstaja zelo velika verjetnost pojava samodejnih črvov, ki bodo uporabili ranljivost RDS za širjenje po lokalnih omrežjih. Tako lahko obseg napadov doseže rezultate črvov WannaCry (uporabljena ranljivost v SMB protokolu CVE-2017-0144 - EternalBlue).

Zaščita pred ranljivostjo BlueKeep CVE-2019-0708

Za zaščito pred ranljivostjo CVE-2019-0708 (BlueKeep) Microsoft priporoča, da hitro namestite varnostne posodobitve (navedene v naslednjem razdelku). Če želite zmanjšati tveganje izvajanja ranljivosti v sistemih, dokler posodobitev ni nameščena na zunanjem obodu, priporočamo naslednja dejanja:

- Začasno onemogočite dostop RDP do računalnikov in onemogočite storitve Remote Desktop Services ali blokirajte zunanji dostop do RDP na požarnih zidovih omrežja in preprečite posredovanje vrat RDP v lokalno omrežje;

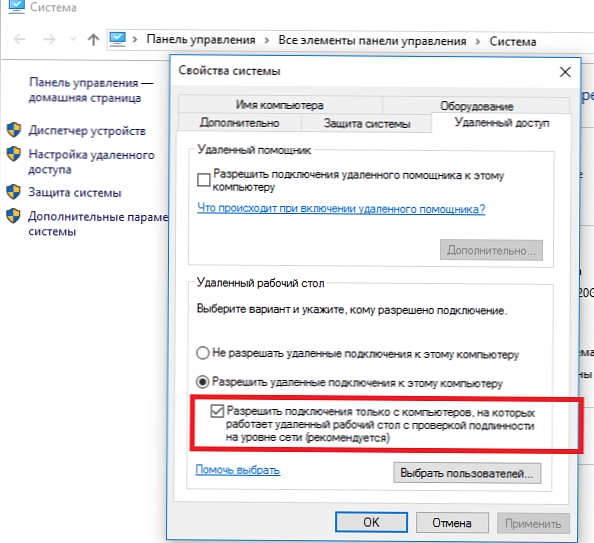

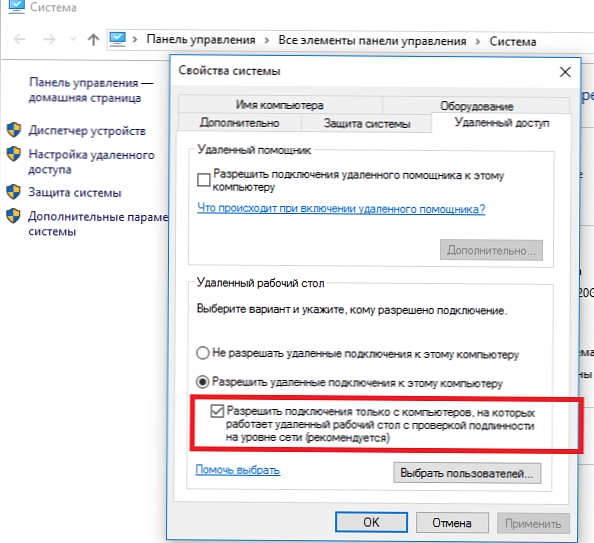

- Omogoči podporo Preverjanje pristnosti na mreži (NLA - Overjanje na ravni omrežja) v nastavitvah RDP v računalniku) - možno je konfigurirati tako v sistemu Windows 7/2008 R2 kot v Windows XP SP3. Ko je NLA omogočen, se mora napadalec za izvajanje ranljivosti najprej overiti z oddaljenimi namiznimi storitvami z veljavnim računom (napad se lahko izvede samo kot zakoniti uporabnik).

Posodobitve sistema Windows za zaščito pred ranljivostjo RDP BlueKeep

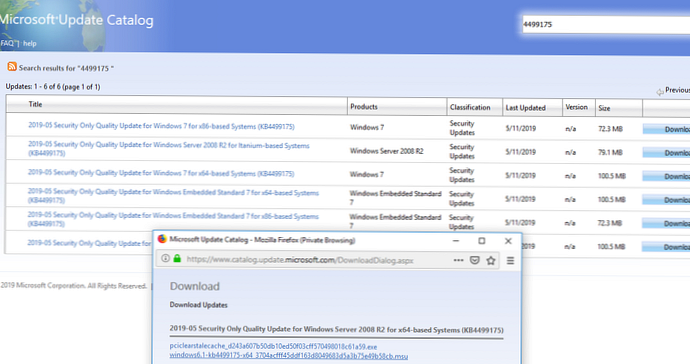

Microsoft je izdal posodobitve za vse operacijske sisteme Windows, ki so občutljivi na CVE-2019-0708 (BlueKeep). Obliži so na voljo za prenos v Microsoftovem katalogu posodobitev..

Kljub dejstvu, da je Microsoft prenehal podpirati Windows XP in Windows Server 2003, so bile za te starejše sisteme izdane posodobitve za zaščito BlueKeep. Kar še enkrat poudarja resnost najdene ranljivosti in veliko tveganje za njeno množično izkoriščanje.

Spodaj so neposredne povezave do ročnega prenosa posodobitev za priljubljene različice sistema Windows:

KB4500331:

Windows XP Vgrajeni SP3 x86, x64 Windows XP, Windows Server 2003 SP2 x86, x64 - https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 in Windows 7 SP1 x64 - windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 - windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

V sistemih Windows XP in 2003 bo treba posodobitve kb4500331 namestiti ročno.

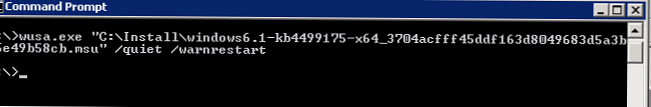

Za Windows 7 in Windows Server 2008 R2 Update KB4499175 že na voljo za namestitev prek WSUS (odvisno od nastavitev odobritve posodobitve) in Microsoft Update. Lahko pa ga namestite ročno iz datoteke msu z uporabo wusa.exe:

wusa.exe "C: \ Namestitev \ windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" / tiho / warnrestart