V tem članku bomo govorili o zanimivem triku v družini operacijskega sistema Windows, ki omogoča izvajanje katerega koli ukaza s sistemskimi pravicami neposredno na prijavnem zaslonu Windows, preden začnete postopek avtorizacije. Ta postopek se seveda lahko uporablja v dobre namene (na primer za hitro ponastavitev skrbniškega gesla), lahko pa ga uporabi tudi napadalec, ki si po pridobitvi dostopa do vašega sistema sam lahko pusti podobno dostopno konzolo, ki jo je precej težko zaznati. Takoj rezervirajte, da to ni klasična ranljivost ali luknja, ampak preprosto ukrivljenost Windows arhitekture.

Tehnika krampanja je uporaba funkcije "Sticky Keys" (funkcija aktiviranja lepljivih tipk, ki se v sistemu Windows petkrat pritisne tipko [Shift]). Z zamenjavo izvršljive datoteke Sticky Keys - sethc.exe s katero koli drugo datoteko lahko zagotovite, da se namesto zagon pripomočka za lepljive tipke zažene želeni program. Poskusimo s podobno tehniko zagnati okno ukaznega poziva neposredno na prijavnem zaslonu sistema Windows.

Postopek za zamenjavo datoteke je naslednji (če je sistem nameščen v drugačni particiji kot C:, popravite ukaze):

- Naredite varnostno kopijo datoteke tako, da jo kopirate v koren pogona C:

kopiraj c: \ windows \ system32 \ sethc.exe c: \

- Zamenjajte datoteko sethc.exe z datoteko ukazne vrstice,

kopiraj / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

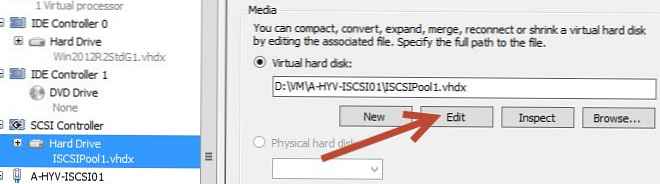

Drug način uporabe kramp je namestitev razhroščevalnika za sethc.exe, kar lahko storite z ukazom:

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Možnosti izvajanja slikovnih datotek \ sethc.exe" / v Odpravljanje napak / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Nato ponovno zaženemo sistem in petkrat pritisnemo tipko SHIFT na prijavnem zaslonu Windows, zaradi česar se začne okno z ukaznim pozivom, s katerim smo nadomestili program sethc.exe. Čar je, da se ukazna vrstica zažene s privilegiji SYSTEM in s tem dobimo popoln dostop do računalnika in lahko poganjamo karkoli, tudi lupino Explorer!

To je precej stara luknja v varnostnem sistemu Windows, ko se različne sistemske aplikacije zaženejo ne iz omejenega računa, ampak iz pod vsemogočnega SISTEMA. Podoben trik bo deloval tako za Windows 7 kot Windows Server 2008 R2 in Windows 8 Consumer Preview. In kar je še posebej zanimivo, bo delovalo tudi, ko se končno povežete s strežnikom prek seje RDP (zaslon spodaj)!

Obseg uporabe takšne tehnike za zamenjavo sistemskih izvršljivih datotek je dovolj širok. Sistem lahko zavarujete tako, da na računalniku onemogočite lepljenje ključev (to lahko storite prek nadzorne plošče).