V Active Directory privzeto promet LDAP med krmilniki domen in odjemalci ni šifriran, tj. podatki se po omrežju prenašajo v jasni obliki. Potencialno to pomeni, da lahko napadalec te podatke prebere z uporabo paketnega snifferja. V običajnem okolju Windows to praviloma ni kritično, vendar omejuje zmogljivosti zunanjih razvijalcev aplikacij, ki uporabljajo LDAP.

Na primer, postopek menjave gesla mora potekati prek varnega kanala (na primer Kerberos ali SSL / TLS). To pomeni, da na primer s funkcijo -php, ki deluje z AD prek LDAP, ne morete spremeniti uporabniškega gesla v domeni.

Podatke LDAP lahko zaščitite med odjemalcem in krmilnikom domene z uporabo SSL različice LDAP - LDAPS, ki deluje na pristanišču 636 (LDAP živi na pristanišču 389). Če želite to narediti, morate na krmilnik domene namestiti posebno potrdilo SSL. Potrdilo je lahko tretja oseba, izdala ga je tretja oseba (npr. Verisign), samopodpisala ali izdala certifikacijski organ podjetja.

V tem članku bomo pokazali, kako uporabiti namestitev certifikatov LDAPS (LDAP prek sloja varnih vtičnic) na krmilniku domene z operacijskim sistemom Windows Server 2012 R2. Z zahtevanim potrdilom lahko storitev LDAP na krmilniku domene vzpostavi povezave SSL za prenos prometa LDAP in prometa globalnega kataloškega strežnika (GC).

Upoštevajte, da LDAPS uporabljajo predvsem aplikacije drugih proizvajalcev (na voljo kot odjemalci, ki niso Microsoftovi), da zaščitijo podatke, ki se prenašajo po omrežju (da se prepreči prestrezanje uporabniških imen in gesel ter drugih zasebnih podatkov).

Predpostavimo, da v svoji infrastrukturi že imate nameščen strežnik korporativne identitete. Certificiranje Organ (CA). To je lahko celotna infrastruktura PKI ali samostojen strežnik z vlogo certifikacijskega organa.

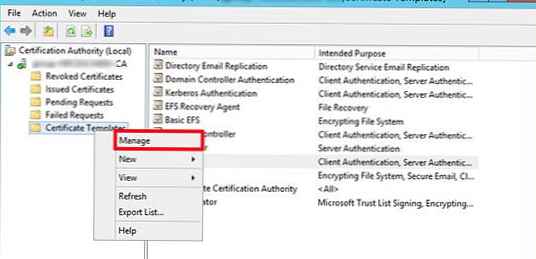

Na severu z vlogo overitelja zaženite konzolo Certificiranje Avtoriteta Upravljanje Konzola, izberite razdelek predloga potrdila (Potrdilo Predloge ) in v kontekstnem meniju izberite Upravljajte.

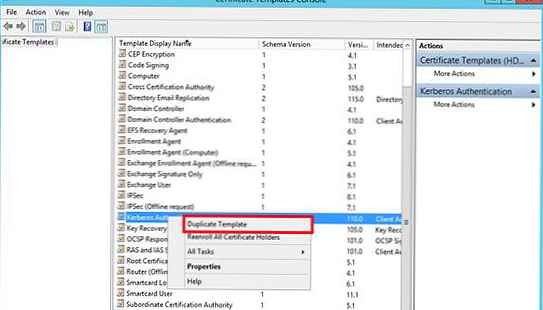

Poiščite predlogo Kerberos Preverjanje pristnosti potrdilo in ustvarite njegovo kopijo tako, da izberete Podvojena predloga.

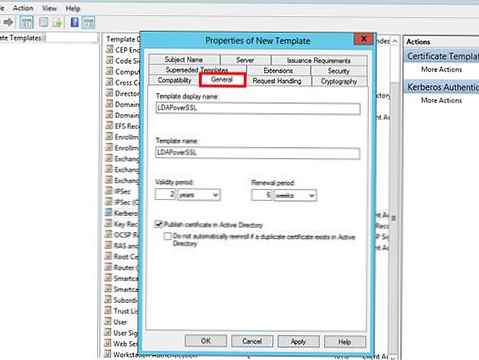

Zavihek Splošno preimenujte predlogo potrdila v LDAPoverSSL, navedite njegovo obdobje veljavnosti in ga objavite v AD (Objavite potrdilo v Active Directoryu).

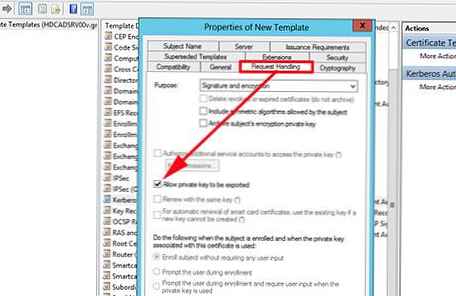

Zavihek Zahtevajte ravnanje potrdite polje Dovoli izvoz zasebnega ključa in shranite predlogo.

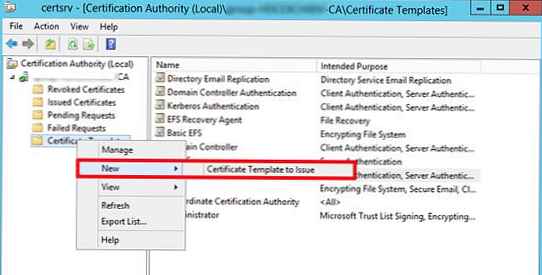

Na podlagi ustvarjene predloge bomo objavili novo vrsto potrdila. To naredite v kontekstnem meniju v razdelku Predloge potrdil Novo -> Predloga za izdajo potrdil.

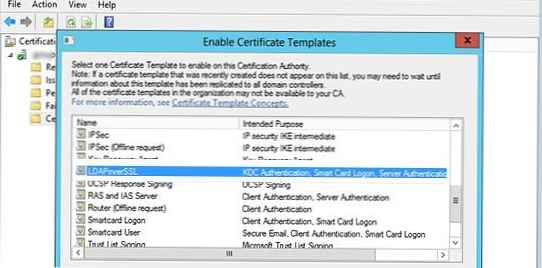

Na seznamu predlog, ki so na voljo, izberite LDAPoverSSL in kliknite OK..

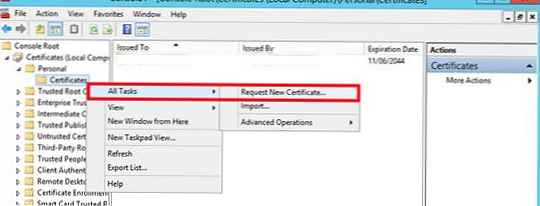

Na krmilniku domene, za katerega nameravate uporabljati LDAPS, odprite priložek za upravljanje potrdil in v trgovini s potrdili Osebno zahtevajte novo potrdilo (Vse naloge -> Zahtevajte novo potrdilo).

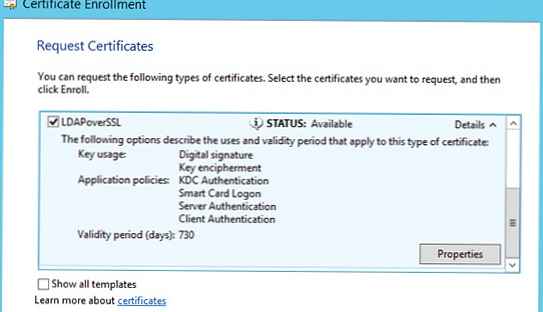

Na seznamu razpoložljivih potrdil izberite certifikat LDAPoverSSL in kliknite Vpisati (izdati potrdilo).

Naslednja zahteva je, da upravljavec domene in odjemalci, ki bodo komunicirali prek LDAPS, zaupajo certifikacijskemu organu (CA), ki je izdal potrdilo za krmilnik domene..

Če tega še niste storili, izvozite korensko potrdilo certifikacijskega organa v datoteko z izvajanjem naslednjega ukaza na strežniku z vlogo certifikacijskega organa:certutil -ca.cert ca_name.cer

Nato dodajte izvoženo potrdilo v vsebnik za potrdila Zaupni pooblaščenec za potrjevanje korenins shranjevanje potrdil na odjemalcu in regulatorju domene. To lahko storite ročno s pripenjanjem za upravljanje potrdil, prek GPO ali iz ukazne vrstice (več tukaj).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Na krmilniku domene morate znova zagnati Active Directory ali popolnoma znova zagnati DC.

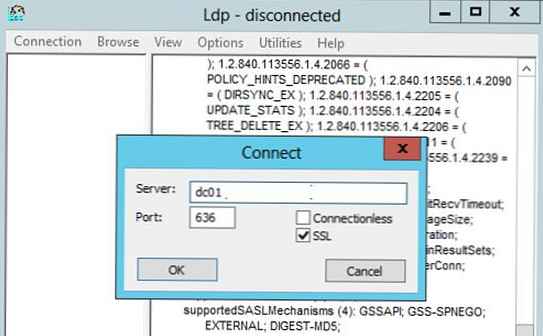

Ostaja še preizkus dela na LDAPS. Če želite to narediti, zaženite pripomoček na odjemalcu ldp.exe in izberite v meniju Povezava-> Povežite->Navedite polno (FQDN) ime regulatorja domene, izberite pristanišče 636 in odkljukajte SSL -> V redu. Če je vse opravljeno pravilno, je treba vzpostaviti povezavo.