Windows Server 2012 je predstavil nov koncept za centralno upravljanje dostopa do datotek in map v celotnem podjetju Dinamični nadzor dostopa. Glavna razlika med novim sistemom dinamičnega nadzora dostopa od starega sistema dostopa do datotek in map Seznam nadzora dostopa (ACL - seznami za nadzor dostopa), ki omogoča dostop samo do uporabniških računov in skupin, je v uporabi dinamičnega nadzora dostopa (DAC) Dostop lahko nadzorujete na podlagi skoraj katerega koli atributa in celo meril. S pomočjo dinamičnega nadzora dostopa v sistemu Windows Server 2012 lahko ustvarite celotna pravila za nadzor dostopa do podatkov, ki vam omogočajo, da na primer preverite, ali je uporabnik v določenih skupinah, ali je član finančnega oddelka in ali njegov tablični računalnik podpira šifriranje RMS. Ta pravila v obliki pravilnikov se lahko kasneje uporabijo na katerem koli (ali vseh) datotečnih strežnikih organizacije in tako ustvarijo enoten varnostni sistem.

Slabosti dostopa na osnovi ACL

Kako je bil dostop do skupnih imenikov na datotečnih strežnikih implementiran pred pojavom dinamičnega nadzora dostopa. Posebni dostopni seznami so dodeljeni skupni mapi na ravni NTFS in / ali kroglic, ki vključujejo določene skupine v AD (ali lokalne skupine strežnikov) ali določene račune. Da bi uporabnik dobil dostop do želenega imenika, ga je moral skrbnik vključiti v ustrezno skupino. Katere so pomanjkljivosti tega modela upravljanja dostopa??

· Dostop je urejen le na podlagi članstva v skupini

· Z velikim številom map v skupni rabi morate ustvariti veliko število skupin (kar ima za posledico povečanje vozovnice Kerberos)

· Ni možnosti nadzora dostopa na podlagi značilnosti uporabniške naprave, s katere se uporabnik poveže

· Nezmožnost izvajanja kompleksnih scenarijev dostopa

Kadar nadzor dostopa temelji samo na ACL, ni redkost, da uporabnik slučajno naloži zaupne podatke (na primer plače top managerjev) na javni vir, kjer jo lahko vsi spoznajo.

Zgornje pomanjkljivosti so zasnovane tako, da odpravljajo tehnologijo dinamičnega nadzora dostopa..

Arhitektura in načela dinamičnega nadzora dostopa za Windows Server 2012

V sistemu Windows Server 2012 Dynamic Access Control ustvari drugo raven nadzora dostopa do datotečnih predmetov na ravni celotne domene in na teh objektih še naprej uporabljati dovoljenja NTFS

(ACL). Upoštevajte, da se pravila DAC lahko uporabljajo povsod, ne glede na to, katere pravice NTFS so nastavljene na predmetu..

Eden glavnih konceptov modela DAC je koncept zahtevek (vloga ali odobritev). V modelu nadzora dostopa za Windows Server 2012 je trditev atribut Active Directory, ki je določen za uporabo s centralnimi politikami dostopa. Kot merila lahko uporabite skoraj vse parametre, shranjene v AD-ju, ki pripadajo določenemu predmetu, na primer ID naprave, način prijave, lokacijo, osebne podatke itd. Trditve so konfigurirane s konzolo za upravljanje Upravljalni center Active Directory (ADAC)) v novi posodi Dostop na podlagi zahtevkov. V tem vsebniku (sprva prazen) lahko ustvarite svoje izjave in jih povežete z atributi uporabnikov ali računalnikov. Na podlagi vrednosti zahtevkov je mogoče določiti, ali uporabniku / napravi omogočiti dostop do določenega predmeta datotečnega sistema.

Naslednja komponenta DAC so lastnosti virov (Vir Lastnosti), s pomočjo katere se določijo lastnosti virov, ki jih bomo v prihodnosti uporabili v pravilih za avtorizacijo. Lastnosti virov so tudi ločen vsebnik pri dinamičnem nadzoru dostopa..

Naslednji elementi DAC so pravila centralnega dostopa in pravila centralnega dostopa.. OsrednjiDostop Pravila opišite, kakšen nivo dostopa do datotek, katerim uporabnikom, s katerimi določenimi odobritvami, s katerimi napravami itd.. Osrednji Dostop Politika - To je pravilnik, ki vsebuje pravila osrednjih pravil o dostopu, ki jih bo prek organizacije GPO razdelil po vsej organizaciji (ali določenem OU).

Kako lahko v organizaciji preidem na model dinamičnega nadzora dostopa:

1. Ustvari eno / več vrst podnebja.

2. Aktivirajte eno / več lastnosti virov (oznake ali oznake datotek)

3. Ustvari pravilo centralnega pravila dostopa, ki določa pogoje za odobritev dostopa

4. Dodajte ustvarjena pravila v centralno politiko dostopa

5. Uporaba pravilnikov skupine za distribucijo CAP na datotečne strežnike

Seveda morate pred uvedbo dinamičnega nadzora dostopa konfigurirati sistem klasifikacije datotek, kot je opisano v članku: Klasifikacija datotek z uporabo infrastrukture za razvrščanje datotek v Windows Server 2012. Faza določanja in razvrščanja podatkov, shranjenih na datotečnih strežnikih, je najtežja in zamudna, rezultat tega pa je dodeli oznake NTFS upravljanim objektom datotek.

Kako se preverjajo dovoljenja za dostop do datoteke / imenika končnega uporabnika, ker zdaj poleg dovoljenj NTFS obstaja tudi preverjanje skladnosti vzponov? Zaporedje preverjanja dovoljenja je naslednje:

Delite ACL

Politika centralnega dostopa

NTFS ACL

Primer dinamičnega nadzora dostopa v sistemu Windows Server 2012

Poskusimo v praksi razumeti možen primer konfiguriranja DAC-a v sistemu Windows 2012. Predpostavimo, da želimo ustvariti politiko dostopa, ki ureja dostop na podlagi oddelka uporabnikov in države, v kateri se nahaja.

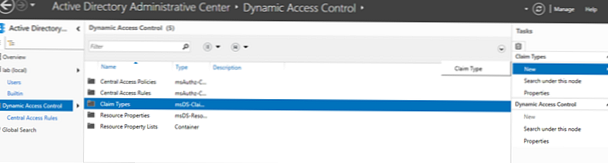

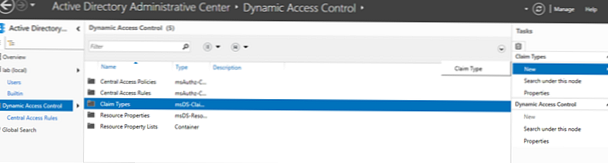

S konzolo AD Administrative Center ustvarite dve novi zahtevki: Oddelek in državo. Če želite to narediti, pojdite do zabojnika Dinamični nadzor dostopa -> Vrste zahtevkov in izberite Novo:

Ustvari novo izjavo z imenom Oddelek :

in Država :

V atributu Država podajte dva vnaprej določena (predlagal) vrednosti (EG - Egipt in QR - Katar):

Nato ustvarite novo lastnost vira za odobritev države: Novo-> Lastnosti virov.

Nato v vsebniku Resource Properties aktivirajte izjavo Department.

Zdaj ustvarite novo pravilo Pravilo centralnega dostopa. V tem pravilu bodo navedena dovoljenja, ki veljajo za objekt, če se trditev ujema s pravilom, opisanim v CAR.

Recimo, da imamo pravilo, ki določa, da ste uporabljali finančne skrbnike (oddelek = finance in okrožje = EG), imeli popoln dostop, uporabniki Finance Execs (oddelek = finance) pa imajo dostop samo za branje. To pravilo velja za vsa pravila, ki so razvrščena kot povezana s finančnim oddelkom:

Kot rezultat, bo pravilo videti tako:

Nato ustvarite centralno politiko dostopa (CAP), ki bo uporabljena za vse datotečne strežnike z uporabo GPO.

V novo politiko skupne kmetijske politike bomo vključili pravilo za finančni oddelek, ustvarjen prej:

Nato je treba za vse datotečne strežnike uporabiti pravilo centralne politike dostopa z uporabo skupinskih pravilnikov. Če želite to narediti, ustvarite novo politiko GPO in jo povežite z OU z datotečnimi strežniki.

V oknu urejevalnika politike politik pojdite na Konfiguracija računalnika-> Politike-> Nastavitve sistema Windows-> Varnostne nastavitve-> Pravilnik o centralnem dostopu do datotečnega sistema-> Upravljanje pravilnikov centralnega dostopa.

V oknu z nastavitvami Konfiguracija centralne politike dostopa dodajte pravilnik o finančnih podatkih in kliknite V redu.

Nato morate dovoliti vsem regulatorjem domene, da dodelijo vzponov. To se naredi tudi z uporabo GPO, vendar moramo v tem primeru urediti pravilnik krmilnika domene - Privzeto Domena Krmilniki Politika . Pojdite na razdelek Konfiguracija računalnika-> Politike-> Upravne predloge-> Sistem-> KDC. Odprta možnost Podpora za KDC za zahtevke, avtentikacijo in oklep Kerberos, nastavite na Enabled in na spustnem seznamu izberite Supported

Zaprite urejevalnik pravilnikov skupin in z ukazom posodobite pravilnike na regulatorju domene in datotečnih strežnikih

gpupdate / force

Poglejmo, kaj imamo.

Odprite datoteko na strežniku, za katerega smo ustvarili pravilnik, uporabi lastnosti katere koli mape v skupni rabi ali dokumenta in pojdite na zavihek Razvrstitev. Kot vidite, sta se v njem pojavili dve izjavi. Če samodejno razvrščanje ni konfigurirano, njihove vrednosti ne bodo nastavljene..

Opomba: Če želite preveriti dovoljenja DAC pri dostopu do datoteke, morajo uporabniki imeti dostop do imenika / datoteke na ravni NTFS. V tem primeru bomo vsem omogočili popoln dostop do NTFS..

Preverite trenutna dovoljenja v mapi.

Pojdite na zavihek Centralna politika in uporabite politiko finančnih podatkov..

Če uporabnik nima dodeljenih zahtevkov (je v pravi skupini, vendar nima določenih atributov oddelka in države), ne bo imel dostopa do imenika.

Zaključek

S kombinacijo tehnologij DAC, AD RMS (kako organizirati dinamično šifriranje datotek z uporabo AD RMS in FCI) in tehnologij FCI lahko ustvarite močne sheme za nadzor dostopa do dokumentov in zaščito občutljivih informacij z izvajanjem popolnega sistema DLP na podlagi infrastrukture Windows Server 2012.