Tehnologija vodene storitvene evidence (Upravljani računi za storitve - MSA) je bil prvič predstavljen v sistemu Windows Server 2008 R2 in je zasnovan za samodejno upravljanje (spreminjanje) gesel za storitvene (storitvene) račune. Z mehanizmom Upravljani računi storitev lahko znatno zmanjšate tveganje ogrožanja sistemskih računov, pod katerimi se zaženejo sistemske storitve (ni skrivnost, da obstaja veliko število pripomočkov, ki lahko izvlečejo lokalna uporabniška gesla iz LSASS-a).

Za račune MSA se ustvari geslo 240 znakov, od tega polovica angleških črk, druga polovica pa storitvenih znakov. Geslo za tak račun se samodejno spremeni (privzeto vsakih 30 dni) in se ne shrani v lokalni sistem

Glavna pomanjkljivost MSA je možnost uporabe takega storitvenega zapisa samo v enem računalniku. To pomeni, da računi storitev MSA ne morejo delovati z gručami in storitvami NLB (spletnimi kmetijami), ki delujejo hkrati na več strežnikih in uporabljajo isti račun in geslo..

Da bi odpravil to pomanjkljivost, je Microsoft v operacijskem sistemu Windows Server 2012 dodal funkcionalnost računov storitev, ki jih upravlja skupina (gMSA - Skupinski upravljani računi storitev) Takšne račune je mogoče hkrati uporabljati na več strežnikih, tako da vsi primerki storitev uporabljajo isti račun, na primer v storitvi uravnavanja obremenitve (NLB), storitvah grozdov itd..

Zahteve GMSA:

Če želite izkoristiti zmogljivosti gMSA, mora infrastruktura izpolnjevati naslednje zahteve:

- Stopnja sheme AD - Windows Server 2012 (kako jo posodobiti, je opisano tukaj).

- Krmilnik domen Windows Server 2012 (in novejši) z Microsoftovo storitvijo distribucije ključev - to je storitev, odgovorna za ustvarjanje gesel

- PowerShell modul za upravljanje Active Directory

- Kot stranke lahko uporabljate Windows Server 2012/2012 R2 in Windows 8 / 8.1

- Storitev, ki uporablja gMSA, mora biti združljiva s to vrsto računa (mora biti določena v dokumentaciji). Trenutno je podpora gMSA: SQL Server 2008 R2 SP1, 2012; IIS; AD LDS; Izmenjava 2010/2013

Ustvari ključ KDS

Preden začnete ustvarjati račun gMSA, morate enkrat ustvariti operacijo, da ustvarite korenski ključ KDS (korenski ključ KDS). Če želite to narediti, zaženite ukaz na regulatorju domene s skrbniškimi pravicami (Microsoftove storitve distribucije ključev morajo biti nameščene in omogočene):

Dodaj-KdsRootKey -Učinkovito Takoj

V tem primeru bo ključ izdelan in na voljo po 10 urah po končani podvajanju.

Namig. V testnem okolju lahko uporabite ukaz za takojšnjo uporabo:Add-KdsRootKey -EffectiveTime ((datum-datum) .addhours (-10))

Preverite, ali je bil ključni ključ KDS uspešno ustvarjen:

Get-KdsRootKey

Ustvarite račun gMSA

Ustvarite nov račun gMSA z ukazom:

New-ADServiceAccount -name gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

Kje, gmsa1 - ime računa gMSA za ustvarjanje

dc1.winitpro.ru - Ime strežnika DNS

gmsa1Group - Skupina Active Directory, ki vključuje vse sisteme, ki bodo uporabljali ta skupinski račun (skupina mora biti predhodno ustvarjena)

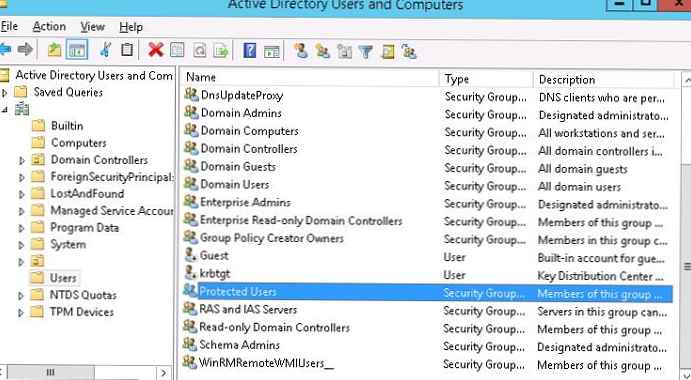

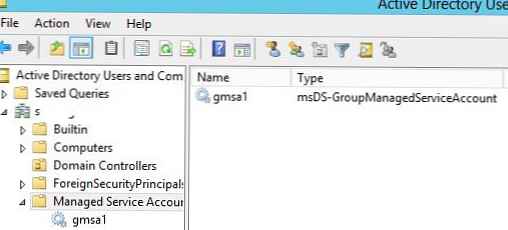

Po izvedbi ukaza morate odpreti konzolo ADUC (Uporabniki in računalniki Active Directory) in preveriti, ali je v vsebniku (OU) Upravljani računi storitev se je prikazal svetovalni račun (privzeto ta vsebnik ni prikazan, če ga želite videti, morate Pogled možnost omogoči snap Napredne funkcije)

Namestite gMSA na strežnik

Povežite modul Powershell in podpirajte okolje Active Directory:

Add-WindowsFeature RSAT-AD-PowerShell

Nato moramo na strežnike, na katerih se bo uporabljal, namestiti upravljan račun (iz tega računa se bo v prihodnosti začela izvajati določena storitev). Najprej morate preveriti, ali ta strežnik lahko prejema geslo za gMSA račun od Active Directory. Če želite to narediti, mora biti njegov račun v skupini domen, ki je bila določena med ustvarjanjem (v našem primeru gmsa1Group). Na ta strežnik namestite vnos gmsa1:

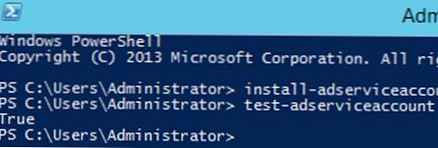

Namestite-ADServiceAccount -Identity gmsa1

S tem lahko preverite, ali je račun za skupinske storitve pravilno nameščen (za Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Če ukaz vrne True - je vse pravilno konfigurirano.

Nadalje v lastnostih storitve navajamo, da se bo zagnala pod računom gMSA. Če želite to narediti, na zavihku Prijavite se treba izbrati Ta račun in navedite ime računa storitve. Simbol $ mora biti naveden na koncu imena, geslo ni potrebno. Po shranjevanju sprememb je treba storitev znova zagnati.

Račun storitve bo samodejno dodeljen Prijava kot storitve.

Natančna nastavitev gMSA

Pogostost menjave gesla lahko spremenite (privzeto 30 dni):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

Račun gMSA se lahko uporablja tudi pri nalogah planerja. Natančen odtenek je, da lahko nalogo konfigurirate samo prek PowerShell-a.

$ action = New-ScheduledTaskAction "c: \ script \ backup.cmd" $ sprožilec = Novo-ScheduledTaskTrigger -Od 21:00 -Daily $ major = Novo-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupD-BackupDAsk BackupD dejanje-sprožilec $ sprožilec -primerna glavnica $

Argument "-LogonType Password" pomeni, da bo geslo za ta račun gMSA prejelo od upravljavca domene.

Opomba. Račun GMSA mora biti odobren. "Prijavite se kot paketno opravilo"