V noči na torek, 24. oktobra, so vse tiskovne agencije raznesle nov množični napad kriptografskega virusa Slabo Zajec, primerjajo z letošnjimi senzacionalnimi virusi WannaCry in NotPetya. Poglejmo, za kakšen virus gre in kako se z njim spoprijeti v korporativni mreži..

Vsebina:

- Načini okužbe z virusom slabega zajca

- Kaj počne virus Bad Rabbit v okuženem sistemu?

- Načini distribucije odkupne programske opreme Bad Rabbit prek lokalnega omrežja

- Načini za zaščito pred slabim zajcem

Načini okužbe z virusom slabega zajca

Največ okužb z virusom Bad Rabbit se je zgodilo v Rusiji, sledile so Ukrajina, Turčija in Nemčija. Očitno se je širjenje virusa začelo na več velikih medijskih mestih, ki so jih napadli napadalci (predvsem na območjih domen .ru in .ua), na katerih je bila implementirana koda JS za lažno obveščanje o potrebi po posodobitvi Adobe Flash Playerja. V primeru, da se uporabnik strinja s posodobitvijo in zažene datoteko, naloženo s strežnika napadalcev install_flash_player.exe (Po navedbah zaposlenih Kasperskega se prenos naloži s spletnega mesta hxxp: // 1dnscontrol [.] com)

Za uspešno okužbo računalnika mora imeti uporabnik, ki poganja datoteko, skrbniške pravice in pred začetkom virusa se mora pojaviti standardno okno UAC (razen če ga obrtniki seveda niso onemogočili).

Kaj počne virus Bad Rabbit v okuženem sistemu?

V primeru uspešnega zagona se na disku računalnika prikaže datoteka knjižnice dinamične povezave C: \ Windows\ infpub.dat, ki teče skozi rundll32.

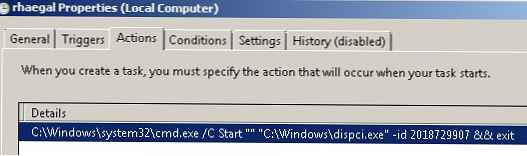

Po tem datoteka infpub.dat namesti v sistem izvršljivo datoteko C: \ Windows \ dispci.exe in ustvari nalogo načrtovalca, da jo zažene..

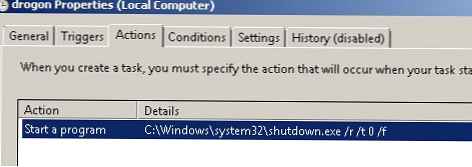

Nato se ustvari še ena naloga planerja za ponovni zagon računalnika..

Nato pride v poštev kriptografski modul, ožičen v dispci.exe in cscc.dat. Uporabniške datoteke v sistemu iščejo razširitev, ki je ožičena na seznamu kod, nato pa se šifrirajo z javnim ključem AES-128-CBC napadalcev z javnim ključem RSA-2048. Dispci.exe uporablja pripomoček DiskCryptor za šifriranje datotek na disku.

Spodaj je predstavljen seznam razširitev datotek, ki so predmet šifriranja (upoštevajte, da se po šifriranju prvotne priponke datotek shranijo, na koncu telesa datoteke pa se doda oznaka šifrirano):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .csl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv. delo .xls .xlsx .xml .xvd .zip

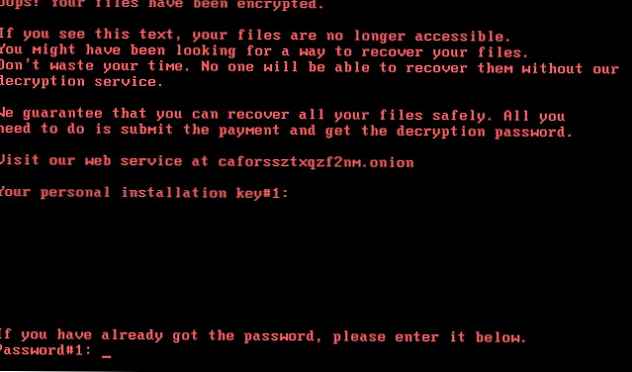

Poleg tega se datoteka dispci.exe uporablja za namestitev spremenjenega zagonskega nalagala, ki preprečuje normalno nalaganje sistema (podobno kot NotPetya). Koda v MBR je spremenjena in zagonski nalagalnik se preusmeri na datoteko, ki prikazuje besedilo sporočila šifrirja in "edinstveno uporabniško kodo". Besedilo sporočila označuje naslov spletnega mesta v Toru za prejemanje dešifrirne kode.

Ups! Vaše datoteke so šifrirane.

Če vidite to besedilo, datoteke niso več dostopne.

Morda ste iskali način za obnovitev datotek.

Ne zapravljaj časa. Nihče jih ne bo mogel povrniti brez našega

storitev dešifriranja.

Zagotavljamo, da lahko varno obnovite vse datoteke. Vsi ti

morate predložiti plačilo in pridobiti geslo za dešifriranje.

Obiščite našo spletno storitev na caforssztxqzf2nm.onion

Vaš osebni namestitveni ključ # 1:

Za dešifriranje podatkov razvijalci virusov zahtevajo, da v 40 urah na svoj račun prenesejo 0,05 Bitcoin (BTC)..

Po besedah zaposlenih v Kasperskem je za razliko od NetPetye mogoče dešifrirati datoteke, šifrirane z novim virusom..

Načini distribucije odkupne programske opreme Bad Rabbit prek lokalnega omrežja

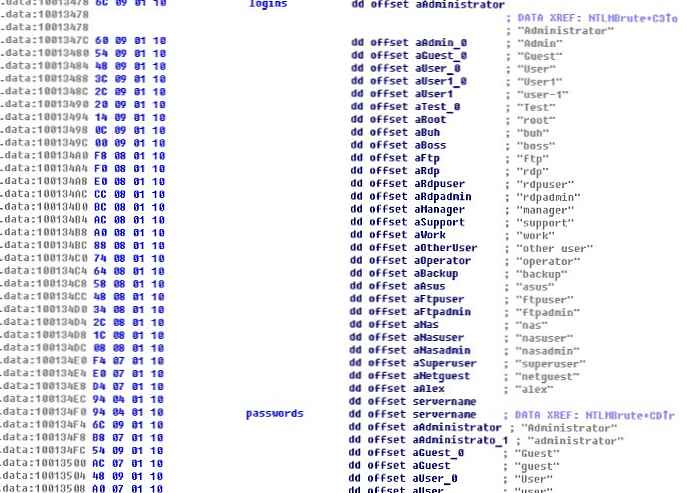

Za distribucijo po korporativnem omrežju se uporablja modul za skeniranje in iskanje po naslovih IP. Za dostop do računalnika v omrežju virus poskuša na dva načina pobrati gesla skrbnikov oddaljenih računalnikov

- Računi in gesla se iščejo prek trdožičnega slovarja

- Za pridobitev uporabniških gesel iz pomnilnika okuženega sistema se uporablja modul Mimikatz, prejeti podatki pa se uporabljajo za avtorizacijo v drugih računalnikih

V primeru uspešne avtentikacije se virus prek SMB in WebDAV širi na oddaljeni računalnik.

V primeru uspešne avtentikacije se virus prek SMB in WebDAV širi na oddaljeni računalnik.

Večina medijev poroča, da se za širjenje virusa po omrežju uporablja isti izkoristek EthernalBlue (kot ga uporabljata WcRy in NotPetya), vendar to ni res.

Načini za zaščito pred slabim zajcem

Zbrali bomo osnovna priporočila za omejitev okužbe računalnikov in širjenja virusa po omrežju

- Upoštevajte splošne smernice, opisane v članku o omejevanju pravic upravnega računa..

- Uporabite edinstvena lokalna skrbniška gesla na vseh računalnikih (konfigurirajte LAPS)

- UAC ne morete onemogočiti

- Uporabnikom omogočite izobraževalni program o grožnjah, da se bo z uporabo spletnih mest naložila programska oprema drugih proizvajalcev

- Omejite možnost črpanja uporabniških gesel / hash-ov iz pomnilnika s pripomočki la mimikatz

- Preverjanje zadostne zapletenosti gesel uporabnikov in skrbnikov v AD-ju (Revizija gesel v AD-u), s čimer se zmanjša možnost izbire gesla v slovarju

- Spremljanje ustvarjanja novih nalog planerja (EventID 106) in storitve na osebnih računalnikih in strežnikih

- Uporabite pravilnik o omejitvi programske opreme, če želite prepovedati zagon naslednjih datotek (po imenu in razdelku). Ali pa pravila protivirusnih.

| Ime datoteke | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|