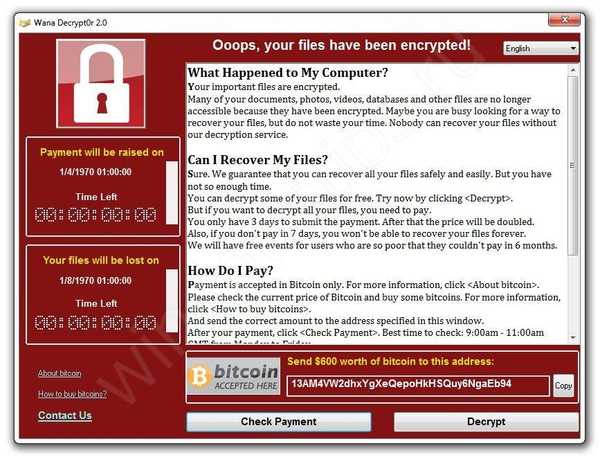

Epidemija virusov, ki šifrirajo uporabniške datoteke in nato izsiljujejo denar od uporabnikov, je že postala globalna. Eden prvih je bil virus WannaCry leta 2017. Potem so se pojavili njegovi kloni in modifikacije. Kaj pa, če vaše datoteke prizadene ta kuga? Tudi po plačilu odkupnine verjetno ne bo uspelo dešifrirati datotek. Ostalo je še približno:

- obnoviti podatke iz varnostnih kopij

- ekstrahiranje datotek iz e-poštne korespondence; iskanje stikov in informacij v različnih sporočilih

Ali obstajajo podjetja s programskimi rešitvami za rešitev težave? Na primer, kaj lahko Microsoft ponudi? Odgovor: NIČ.

Najbolj resnično je v tej situaciji obnoviti bazo podatkov SQL Server iz zadnje varnostne kopije. Kaj pa, če strežnika ni mogoče obnoviti iz varnostne kopije? Kaj storiti, če varnostno kopijo šifrira tudi virus ransomware?

Ransomware virus hrošč

Virusi se širijo zaradi različnih napak v programih, operacijskih sistemih in s pomočjo socialnega inženiringa. Toda sami virusi so programi in imajo napake in skrito ranljivost. Kakšno ranljivost ali ranljivosti imajo virusi, ki jih potrebujejo odkupi? Virus mora hitro šifrirati največje število datotek. Z majhnimi datotekami, kot so Excel, Word, PowerPoint, Project, AutoCAD, CorelDRAW in drugimi podatkovnimi datotekami, je postopek šifriranja izjemno hiter. Takoj po okužbi je na stotine in tisoč datotek šifriranih. Toda kaj se zgodi, če virus naleti na veliko datoteko, na primer zbirko podatkov FoxPro ali Microsoft Access? V takih primerih virus ponavadi šifrira začetek datoteke in se premakne na naslednjo datoteko, ki jo najde v mapi ali zraven diska.

Ta odtenek daje uporabnikom malo upanja. Microsoft SQL Server shranjuje podatke v datoteke z razširitvami MDF in NDF. Velikosti teh datotek so ponavadi impresivne: gigabajti in terabajti. Zlasti za njihovo shranjevanje se uporabljajo velike diskovne shrambe, ki običajno temeljijo na RAID regulatorjih. Na začetku vsake take datoteke je majhna glava, nato sledijo velike količine servisnih informacij za hitro delo s podatki, storitvene informacije za opisovanje uporabniških podatkov in tako naprej..

V večini primerov virus šifrira večino storitvenih podatkov v datotekah MDF in NDF. Pravzaprav strani s podatki v datoteki ostanejo nešifrirane.

Posredno obnovitev podatkov SQL Server

Če obstajajo podatki, kako jih potem brati? Kako sestaviti vse strani in bloke podatkov, če informacije o storitvah zaradi virusa niso več na voljo? Pretežna orodja, potrebna za rešitev nerivialne naloge.

Zato je naslednji korak iskanje orodja (pripomočka, storitve ali drugega orodja), ki lahko analizira podatke v datotekah MDF in NDF. To lahko stori pripomoček za obnovitev poškodovanih baz podatkov Microsoft SQL Server. Podobne težave rešujejo pod enakimi začetnimi pogoji, ko del datoteke baze podatkov manjka ali je popačen..

Za te namene je najbolj dostopen in preprost pripomoček za obnovitev orodij za SQL Server (https://sql.recoverytoolbox.com/en/). Obnovitveno orodje za SQL Server je bilo razvito pred več kot 10 leti in obnavlja podatke od prvih različic Microsoftovega SQL strežnika (6.5, 7.0, 2000) do najnovejših (2017, 2019).

Kako obnoviti bazo podatkov SQL Server po virusu ransomware

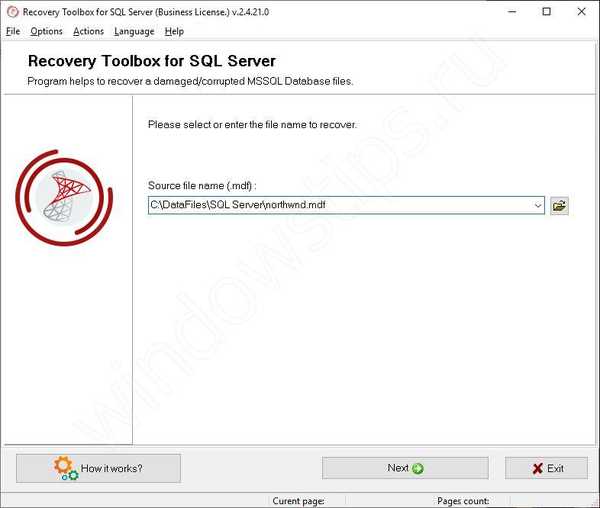

Ker je bil Recovery Toolbox za SQL Server razvit samo za en namen (obnavljanje poškodovanih baz podatkov Microsoft SQL Server), so v njem vsaj nastavitve. Pomožni program je narejen v obliki postopnega pomočnika in na vsaki stopnji uporabnik opravi preprosta dejanja:

- Izberite šifrirano datoteko MDF

- Izberite način in kraj za shranjevanje obnovljenih podatkov

- Izberite podatke, ki jih želite shraniti

- Zaženite obnovitev in varnostno kopiranje podatkov

Na začetni stopnji pripomoček dolgo časa bere in analizira šifrirano bazo podatkov SQL Server. To je najpomembnejša faza programa. Večja kot je velikost izvorne datoteke in bolj zapleteni so podatki v njej, daljši čas teče program na tej stopnji. V datotekah z velikostjo 1-5Tb, odvisno od razpoložljivosti zmogljivega strežnika, lahko program deluje do 1 dan.

Vse, kar je bilo obnovljeno, zbrano v delih na straneh s podatki šifrirane datoteke MDF, bo uporabniku na voljo v obliki priročnih tabel in seznamov v programu Recovery Toolbox za SQL Server. Uporabnik lahko brska po straneh s podatki, tabelami, uporabniško določenimi funkcijami in postopki..

Če je bila šifrirana datoteka MDF uspešno analizirana, seznami in tabele na 2. strani programa ne bodo prazni. V nasprotnem primeru ne bo ničesar za ogled in v tem primeru ni treba plačati, saj je DEMO različica obnovitvenega orodja za SQL Server popolnoma brezplačna.

Če je bila analiza šifrirane datoteke uspešna, izberite način shranjevanja podatkov:

- kot skripte SQL v mnogih ločenih datotekah

- izvoziti podatke v novo bazo podatkov Microsoft SQL Server

Pozor: ko obnavljate bazo podatkov SQL Server po virusu ransomware, obstaja možnost izgube dela podatkov, zato je lahko celovitost podatkov ogrožena. Kot rezultat, primarni in tuji ključi najverjetneje ne bodo delovali. To bo razkrito v fazi izvajanja skriptov SQL s primarnimi ključi in / ali tujimi ključi, potem ko so podatki že uvoženi v bazo podatkov. Skripti s primarnimi ključi in / ali tujimi ključi se ne bodo izvajali ali bodo izvedeni z napakami.

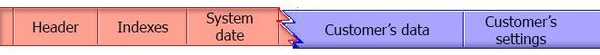

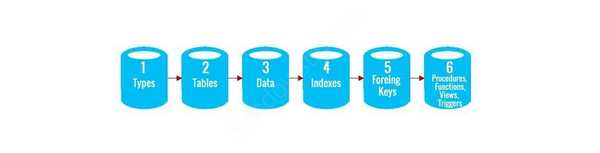

Zaporedje izvajanja skriptov SQL pri izvozu podatkov v novo bazo podatkov:

To zaporedje skript je predstavljeno v datoteki Install.bat, ki jo Recovery Toolbox for SQL Server shrani v mapo z vsemi drugimi skripti SQL. V ukazni vrstici preprosto zaženite to datoteko za izvedbo s potrebnimi parametri (ime strežnika, ime baze podatkov, uporabniško ime in geslo). Ta skript boste morda morali zagnati večkrat, tako da bodo podatki uvoženi v bazo v celoti..

Kako obnoviti bazo podatkov Microsoft SQL Server po odškodninski programski opremi

Če je bila vaša podatkovna zbirka SQL Server šifrirana z virusom ransomware, lahko poskusite obnoviti podatke brez plačila. Če želite to narediti, morate:

- Obnovite podatke iz varnostne kopije

- Izvlecite podatke iz .MDF / .NDF datotek z obnovitvenim orodjem za SQL Server kot skripte SQL

- Uvoz podatkov iz skriptov SQL v novo bazo podatkov SQL Server

Imejte lep dan!