Windows 10 in Windows Server 2016 privzeto podpirata SMB 1.0. V večini primerov je potrebna le podpora zapuščenih sistemov: ukinjeni Windows XP, Windows Server 2003 in novejši. Če v vašem omrežju ni več takšnih odjemalcev, je v novih različicah sistema Windows priporočljivo onemogočiti protokol SMB 1.x ali popolnoma odstraniti gonilnik. Tako se zaščitite pred velikim številom ranljivosti, ki so značilne za zastareli protokol (kar dokazuje zadnji napad šifrirja Wannacry), vse stranke pa bodo pri dostopu do žogic SMB uporabljale nove, bolj produktivne, varne in funkcionalne različice protokola SMB.

V prejšnjem članku smo predstavili tabelo združljivosti različice protokola odjemalec-strežnik. V skladu s tabelo lahko stare različice odjemalcev (XP, Server 2003 in nekateri zastareli * nix odjemalci) za dostop do virov datotek uporabljajo samo protokol SMB 1.0. Če v omrežju ni takšnih odjemalcev, lahko popolnoma onemogočite SMB 1.0 na strani datotečnih strežnikov (vključno z krmilniki domen AD) in odjemalskih postaj.

Vsebina:

- Preverite dostop do strežnika datotek prek SMB v1.0

- Onemogočanje strežnika SMB 1.0

- Onemogočanje odjemalca SMB 1.0

Preverite dostop do strežnika datotek prek SMB v1.0

Preden onemogočite in popolnoma odstranite gonilnik SMB 1.0, je priporočljivo preveriti, ali ni zastarelih odjemalcev, ki se nanj povezujejo prek SMB v1.0 na strani datotečnega strežnika SMB. Če želite to narediti, omogočite revizijo dostopa do datotečnega strežnika s tem protokolom z ukazom PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Čez nekaj časa preučite dogajanje v Aplikacije in storitve -> Microsoft -> Windows -> SMBServer -> Audit za dostop do odjemalca s protokolom SMB1.

Namig. Seznam dogodkov iz tega dnevnika se lahko prikaže z ukazom:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

V našem primeru je bil dostop od odjemalca 192.168.1.10 zabeležen v dnevniku prek protokola SMB1. To dokazujejo dogodki z EventID 3000 iz vira SMBServer in opis:

SMB1 dostopNaslov stranke: 192.168.1.10

Navodila:

Ta dogodek pomeni, da je odjemalec poskusil dostopati do strežnika s pomočjo SMB1. Če želite ustaviti nadzor nad dostopom do SMB1, uporabite ukazni program Windows PowerShell Set-SmbServerConfiguration.

V tem primeru bomo te podatke ignorirali, vendar moramo upoštevati dejstvo, da se ta odjemalec v prihodnosti ne bo mogel povezati s tem SMB strežnikom..

Onemogočanje strežnika SMB 1.0

Protokol SMB 1.0 je mogoče onemogočiti tako na strani odjemalca kot na strani strežnika. Na strani strežnika protokol SMB 1.0 omogoča dostop do omrežnih map SMB (datotečnih kroglic) po omrežju, na strani odjemalca pa je potrebna povezava s takimi viri.

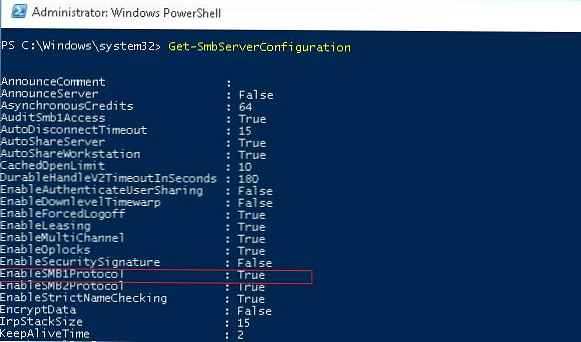

Z naslednjim ukazom PowerShell preverimo, ali je SMB1 na strani strežnika omogočen:

Get-SmbServerConfiguration

Kot lahko vidite, vrednost spremenljivke EnableSMB1Protocol = True.

Kot lahko vidite, vrednost spremenljivke EnableSMB1Protocol = True.

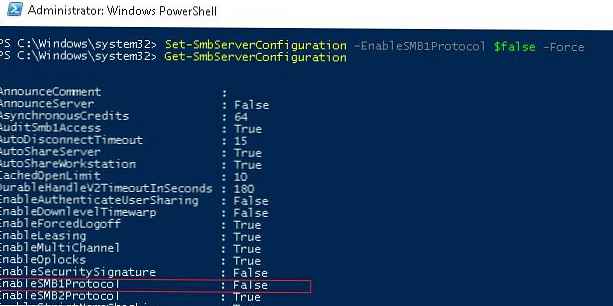

Torej, onemogočite podporo za ta protokol:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

In z ukaznim ukazom Get-SmbServerConfiguration preverite, ali je protokol SMB1 zdaj izklopljen.

Če želite popolnoma odstraniti gonilnik, ki obdeluje dostop do odjemalca prek SMB v1, zaženite naslednji ukaz:

Onemogoči-WindowsOtionalFeature -Online -FeatureName SMB1Protocol -Remove

Ostaja ponovno zagnati sistem in zagotoviti, da je podpora protokolu SMB1 popolnoma onemogočena.

Get-WindowsOtionalFeature -Online -FeatureName SMB1Protocol

Onemogočanje odjemalca SMB 1.0

Z onemogočitvijo SMB 1.0 na strani strežnika smo poskrbeli, da se stranke s tem protokolom ne morejo povezati. Vendar pa lahko uporabijo zastarel protokol za dostop do zunanjih virov (vključno z zunanjimi). Če želite onemogočiti podporo SMB v1 na strani odjemalca, zaženite naslednje ukaze:

sc.exe config lanmanworkstation odvisen = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = onemogočen

Torej, če na strani odjemalca in strežnika onemogočite podporo za podedovani SMB 1.0, boste popolnoma zaščitili svoje omrežje pred vsemi znanimi in še ne najdenimi ranljivostmi v njem. In ranljivosti v Microsoft Server Message Block 1.0 najdemo precej redno. Zadnja pomembna ranljivost v SMBv1, ki je napadalcu omogočila daljinsko izvajanje poljubne kode, je bila določena marca 2017..

Torej, če na strani odjemalca in strežnika onemogočite podporo za podedovani SMB 1.0, boste popolnoma zaščitili svoje omrežje pred vsemi znanimi in še ne najdenimi ranljivostmi v njem. In ranljivosti v Microsoft Server Message Block 1.0 najdemo precej redno. Zadnja pomembna ranljivost v SMBv1, ki je napadalcu omogočila daljinsko izvajanje poljubne kode, je bila določena marca 2017..