Enoposteljna Prijavite se-Na (SSO - tehnologija ene same prijave) je tehnologija, ki že preverjenemu (prijavljenemu) uporabniku omogoča dostop do drugih storitev brez ponovne overitve. Uporablja se za terminalsko strežniško tehnologijo Oddaljeni Namizje Storitve, SSO vam omogoča, da uporabnika, ki je prijavljen v domenski računalnik, pri povezovanju s strežniki RDS ali zagonu objavljenih aplikacij RemoteApp večkrat vnesete ime in geslo svojega računa v okno odjemalca RDP.

V tem članku opisujemo funkcije nastavitve pregledne avtorizacije (Single Sign-on) uporabnikov na strežnikih RDS z operacijskim sistemom Windows Server 2016 in 2012 R2.

Okoljske zahteve:

- Connection Broker in vsi strežniki RDS morajo imeti nameščen sistem Windows Server 2012 ali novejši;

- SSO deluje samo v domenskem okolju: uporabiti je treba uporabniške račune Active Directory, v domeno pa morajo biti vključeni strežniki RDS in uporabniške delovne postaje;

- Odjemalci RDP morajo uporabljati odjemalca RDP različice 8.0 in novejše (za namestitev te različice odjemalca RDP v Windows XP ne bo delovalo);

- Na strani odjemalca so podprte naslednje različice sistema Windows 10 / 8.1 / 7;

- SSO deluje z avtentifikacijo gesla (pametne kartice niso podprte);

- Stopnja zaščite RDP (varnostni sloj) v nastavitvah povezave mora biti nastavljena na Pogajanje ali SSL (TLS 1.0) in šifriranje Visoko ali FIPS, ki ustreza.

Enoten postopek namestitve Prijavite se-Na je sestavljen iz naslednjih korakov:

- Na strežnikih RD Gateway, RD Web in RD Connection Broker morate izdati in dodeliti potrdilo SSL;

- Omogoči spletni SSO na strežniku RDWeb;

- Vzpostaviti skupinsko politiko za prenos pooblastil;

- Skozi GPO dodajte odtis potrdila za zaupanja vredne založnike .rdp.

Najprej morate izdati in dodeliti SSL potrdilo. Potrdilo EKU (Enhanced Key Usage) mora vsebovati identifikator Strežnik Preverjanje pristnosti. Postopek za pridobitev certifikata izpustimo, ker to je zunaj obsega članka (ustvarite lahko samopodpisano SSL potrdilo, vendar ga boste morali dodati vsem zaupnikom v vseh odjemalcih prek GPO).

SSL certifikat je zavezan v lastnostih Uvajanje RDS v pododdelku Potrdila.

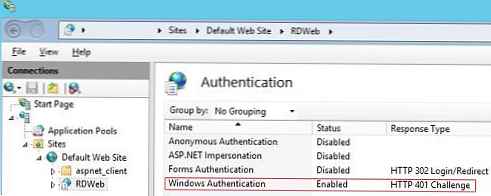

Nato morate na vseh strežnikih z vlogo spletnega dostopa za imenik IIS RDWeb vključiti »Windows Preverjanje pristnosti"In onemogočite anonimno overjanje (Anonimni Preverjanje pristnosti).

Nato morate na vseh strežnikih z vlogo spletnega dostopa za imenik IIS RDWeb vključiti »Windows Preverjanje pristnosti"In onemogočite anonimno overjanje (Anonimni Preverjanje pristnosti).

Po shranjevanju sprememb mora IIS znova zagnati:

Po shranjevanju sprememb mora IIS znova zagnati: iisreset / noforce

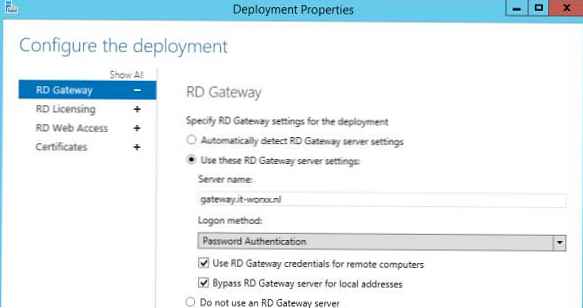

Če uporabljate RD Gateway, se prepričajte, da se ne uporablja za povezovanje notranjih odjemalcev (naj bo raica Obvoz RD Gateway strežnik za lokalni naslov).

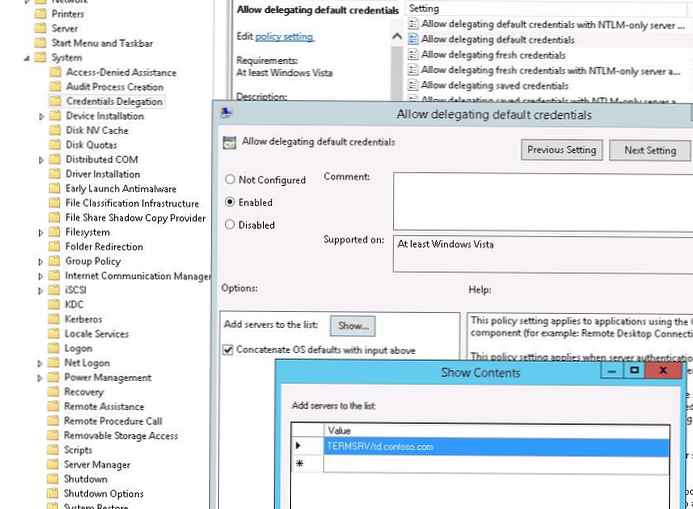

Naslednji korak je oblikovanje politike pooblaščanja o pooblastilu. Ustvarite novo domeno GPO in jo povežite na OU z uporabniki (računalniki), ki morajo omogočiti dostop SSO do strežnikov RDS. Če želite omogočiti SSO za vse uporabnike domene, je dovoljeno urejati privzeto politiko domen.

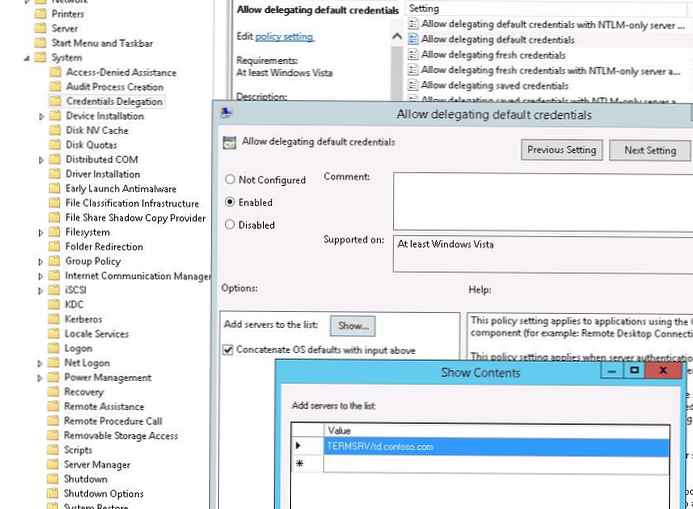

Ta pravilnik je v razdelku GPO. Računalnik Konfiguracija -> Upravni Predloge -> Sistem -> Poverilnica Delegacija -> Dovoli delegacija privzete vrednosti poverilnica (Konfiguracija računalnika -> Skrbniške predloge -> Prenos poverilnic -> Dovoli dovoljenje za prenos poverilnic). Pravilnik določenim strežnikom omogoča dostop do uporabniških poverilnic za Windows..

- Vklopite pravilnik (Omogočeno);

- Na seznam strežnikov morate dodati imena strežnikov RDS, na katere lahko odjemalec samodejno pošlje uporabniške poverilnice za izvajanje pooblastila SSO. Oblika dodajanja strežnika: TERMSRV / rd.contoso.com. (upoštevajte, da morajo biti vsi znaki TERMSRV v velikem tisku). Če morate to pravico podeliti vsem terminalskim sistemom v domeni (manj varna), lahko uporabite to zasnovo: TERMSRV / *. Contoso.com .

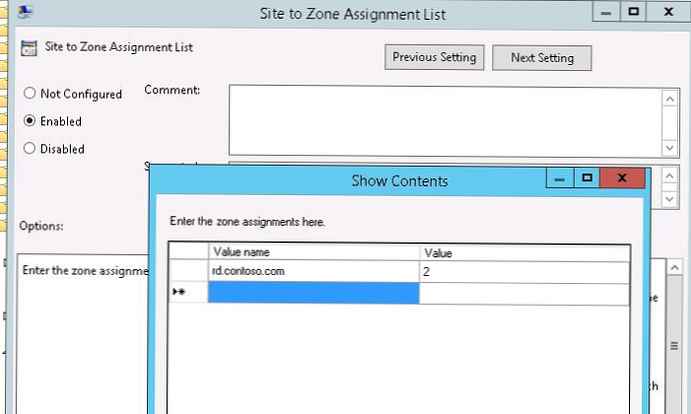

Nadalje, da bi se izognili opozorilnemu oknu o zanesljivosti izdajatelja oddaljene aplikacije, morate dodati naslov strežnika z vlogo Connector Broker v zaupanja vredno območje z uporabo GPO na odjemalskih računalnikih z uporabo pravilnika "Seznam dodelitev varnostne cone za spletna mesta" (podobno kot Kako med odpiranjem datoteke v sistemu Windows odstranite varnostno opozorilo:

Uporabnik/ Računalnik Konfiguracija -> Upravni Orodja -> Windows Komponente -> Internet Raziskovalec -> Internet Nadzor Plošča -> Varnost Stran-> Spletno mesto do Cona naloga seznam (Konfiguracija računalnika -> Administrativne predloge -> Komponente Windows -> Internet Explorer -> Nadzorna plošča brskalnika -> Zaščitna kartica)

Navedite FQDN Ime in območje strežnika RDCB 2 (Zaupanja spletna mesta).

Nato morate omogočiti pravilnik Vložek možnosti (Možnosti prijave) v Uporabnik/ Računalnik Konfiguracija -> Upravni Orodja -> Windows Komponente -> Internet Raziskovalec -> Internet Nadzor Plošča -> Varnost -> Zaupno Spletna mesta Cona (Administrativne predloge -> Komponente sistema Windows -> Internet Raziskovalec -> Nadzorna plošča brskalnika -> jeziček Varnost -> območje zaupanja vrednih spletnih mest) in na spustnem seznamu izberite 'Samodejno prijava s trenutno uporabniško ime in geslo'(Samodejna prijava v omrežje s trenutnim uporabniškim imenom in geslom).

Nato morate omogočiti pravilnik Vložek možnosti (Možnosti prijave) v Uporabnik/ Računalnik Konfiguracija -> Upravni Orodja -> Windows Komponente -> Internet Raziskovalec -> Internet Nadzor Plošča -> Varnost -> Zaupno Spletna mesta Cona (Administrativne predloge -> Komponente sistema Windows -> Internet Raziskovalec -> Nadzorna plošča brskalnika -> jeziček Varnost -> območje zaupanja vrednih spletnih mest) in na spustnem seznamu izberite 'Samodejno prijava s trenutno uporabniško ime in geslo'(Samodejna prijava v omrežje s trenutnim uporabniškim imenom in geslom).

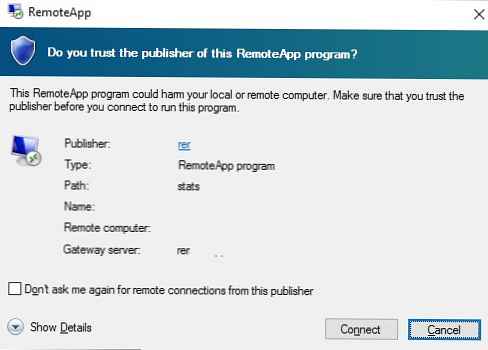

Po posodobitvi pravilnikov na odjemalcu se ob poskusu zagon aplikacije RemoteApp ne bo pojavila zahteva po geslu, ampak se prikaže okno z opozorilom o zaupanju založniku tega programa RemoteApp:

Ali zaupate založniku tega programa RemoteApp?

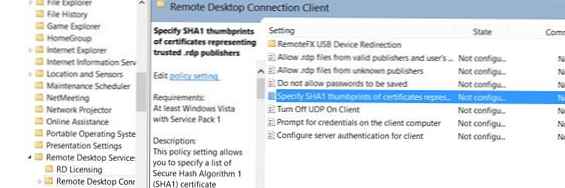

Če želite preprečiti, da bi se to sporočilo prikazalo vsakič, ko se uporabnik poveže, morate pridobiti potrdilo SSL potrdila RD Connector Broker in ga dodati na seznam zaupanja vrednih izdajateljev rdp. Če želite to narediti, na strežniku RDS Connection Broker zaženite ukaz PowerShell:

Get-Childitem CERT: \ LocalMachine \ My

Kopirajte vrednost odtisa potrdila in ga dodajte na seznam prstnih odtisov Določite odtisov SHA1 potrdil, ki predstavljajo založnike RDP (Določite prstne odtise SHA1 certifikatov, ki predstavljajo zaupanja vredne založnike RDP) v razdelku Konfiguracija računalnika -> Administrativne predloge -> Komponente Windows -> Storitve namizja Windows -> Odjemalec za povezovanje z oddaljenim namizjem (Administrativne predloge -> Komponente Windows -> Storitve oddaljenega namizja -> Odjemalec povezave na oddaljene namizje).

Kopirajte vrednost odtisa potrdila in ga dodajte na seznam prstnih odtisov Določite odtisov SHA1 potrdil, ki predstavljajo založnike RDP (Določite prstne odtise SHA1 certifikatov, ki predstavljajo zaupanja vredne založnike RDP) v razdelku Konfiguracija računalnika -> Administrativne predloge -> Komponente Windows -> Storitve namizja Windows -> Odjemalec za povezovanje z oddaljenim namizjem (Administrativne predloge -> Komponente Windows -> Storitve oddaljenega namizja -> Odjemalec povezave na oddaljene namizje).

S tem je končana namestitev SSO in po uporabi pravilnikov se mora uporabnik povezati s kmetijo RDS prek RDP, ne da bi ponovno vnesel geslo..

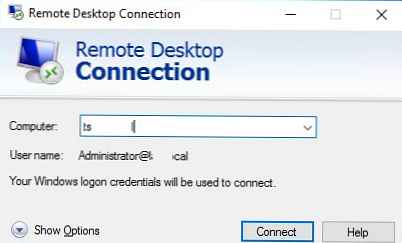

Zdaj, ko zaženete odjemalca mstsc.exe (Oddaljeni Namizje Povezava), če podate ime strežnika RDS, se bo uporabniško ime v obliki ([email protected]) samodejno nadomestilo v polju UserName.

Za povezovanje bodo uporabljeni podatki za prijavo v Windows.

Če želite uporabljati RD Gateway s SSO, morate omogočiti Nastavite pravilnik o načinu pristnosti RS Gateway (Konfiguracija uporabnika -> Politike -> Administrativne predloge -> Komponente Windows -> Storitve oddaljenega namizja -> Gateway RD) in nastavite njeno vrednost za uporabo poverilnic lokalno prijavljenih prijav.

Če želite uporabljati spletni SSO v RD Web Access, upoštevajte, da je priporočljivo uporabljati Internet Explorer z omogočenim Active X MsRdpClientShell (Microsoftov nadzor dostopa do spletnega mesta Microsoft Remote Desktop Services).