V sistemih Windows 2012 R2 in Microsoft Windows 8.1 vrnjena funkcionalnost Oddaljeni Namizje Senčenje (senčna povezava). Spomnimo se, da lahko način Shadow (senčna seja) skrbnik uporablja za ogled in upravljanje obstoječe seje RDP katerega koli uporabnika. Ta način delovanja je bil podprt skoraj od prvih različic Microsoftovega terminalskega strežnika in je bil nepričakovano odstranjen v operacijskem sistemu Windows Server 2012 (zaradi prenosa sklada rdp iz jedrnega načina v uporabniški način). Funkcija RDS Shadow deluje v naslednjih različicah OS: Windows Server 2016 / Windows 10.

Vsebina:

- Uporaba Shade Remote Desktop Shadow iz GUI-ja

- Shadow RDS Shadow iz PowerShell-a

- Kako dovoliti običajnim uporabnikom uporabo senčne povezave

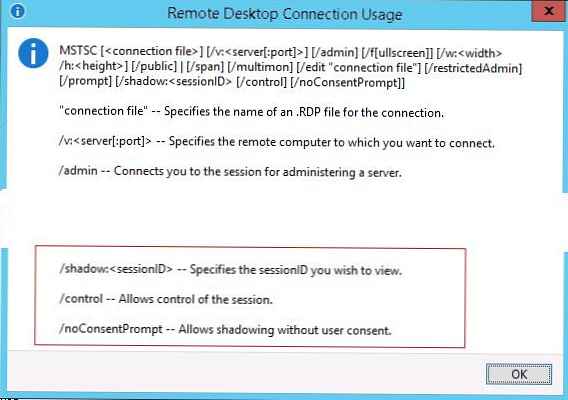

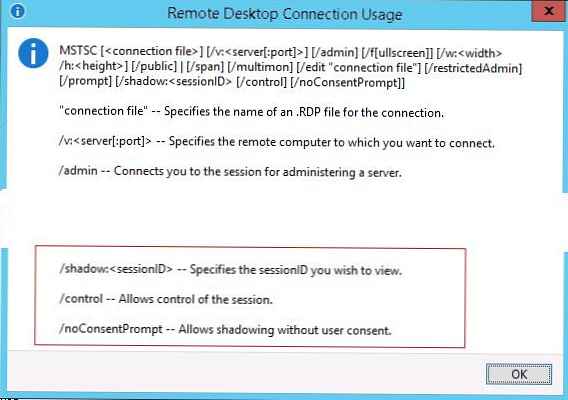

Poleg tega imata senčnikova načina RDS Shadow in RDP številne zanimive nove funkcije. Celoten seznam odjemalskih parametrov mstsc.exe RDP, ki določajo možnost povezave v senci na daljavo do seje končnega uporabnika:

Mstsc.exe [/ shadow: sessionID [/ v: Ime strežnika] [/ control] [/ noConsentPrompt]]

/ senca: ID - povezati sejo RDP z navedenim ID-jem.

/ v: ime strežnika - RDP / RDS ime terminalskega strežnika (če ni določeno, se uporablja trenutni).

/ nadzor - možnost interakcije z uporabniško sejo (če ni določeno, se uporablja način prikaza uporabniške seje).

/ noConsentPrompt - ne prosite uporabnika za potrditev povezave s sejo.

/ hitro -uporablja za povezovanje pod drugimi poverilnicami. Uporabniško ime in geslo sta potrebna za povezavo z oddaljenim računalnikom.

Omejitve sej RDS Shadow v Windows 2012 R2

- Na tuje seje se lahko povežejo samo skrbniki strežnikov. Teh pravic ne morete prenesti kot redni uporabnik

- Rds Senca ne bo deloval v omrežjih, ki temeljijo na delovnih skupinah

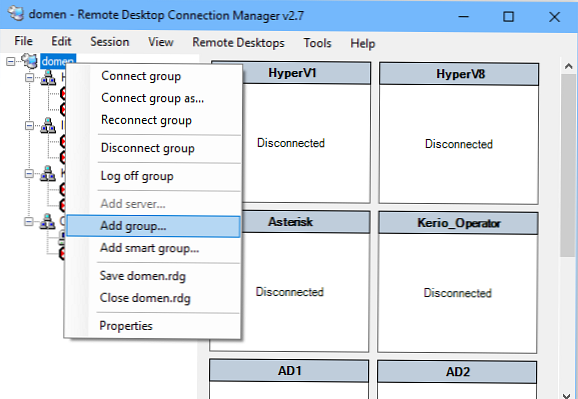

Uporaba Shade Remote Desktop Shadow iz GUI-ja

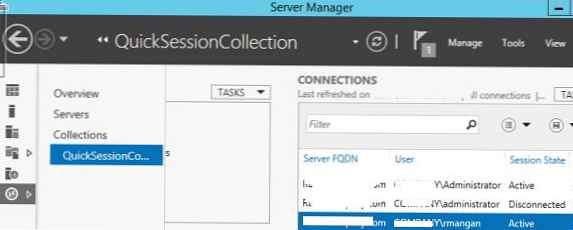

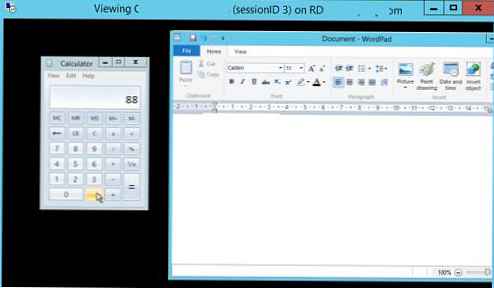

Na uporabniško sejo se lahko povežete s pripomočkom mstsc.exe ali neposredno s konzole Server Manager. To naredite v konzoli Upravitelja strežnikov in odprite QuickSessionCollection

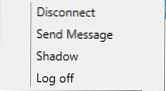

S klikom na sejo uporabnika, ki vas zanima, v kontekstnem meniju izberite Senca..

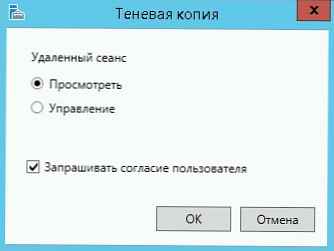

Prikaže se okno z nastavitvami senčne povezave. Vidno (Pogled) in upravljanje (Nadzor) sejo. Možnost lahko tudi omogočite Poziv za uporabnik privolitev (Zahtevajte soglasje uporabnika za povezavo s sejo).

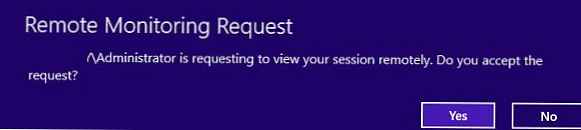

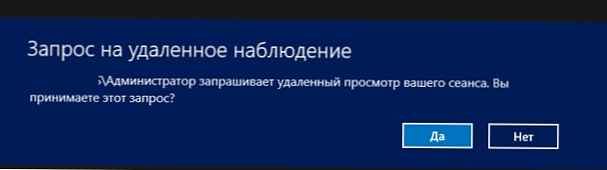

Če je izbrana možnost »Zahtevaj soglasje uporabnika«, bo uporabnik v seji vprašan:

Zahteva za daljinsko spremljanjeWinitpro \ administrator zahteva oddaljeni pogled na vašo sejo. Sprejemate to zahtevo. Winitpro \ administrator zahteva, da si vašo sejo ogleda na daljavo. Ali sprejmete zahtevo?

Če uporabnik potrdi povezavo, bo v načinu gledanja skrbnik videl svoje namizje, vendar ne bo mogel z njim komunicirati.

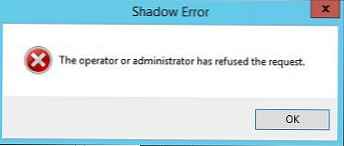

Če uporabnik zavrne povezavo, se prikaže okno:

Napaka v senci: Upravljavec ali skrbnik je zahtevo zavrnil

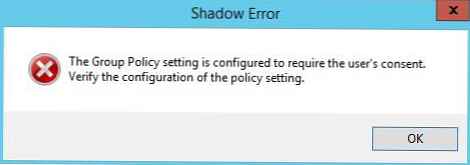

Če se poskusite povezati z uporabniško sejo, ne da bi zahtevali potrditev, se bo prikazala napaka, ki vas obvešča, da to prepoveduje pravilnik skupine:

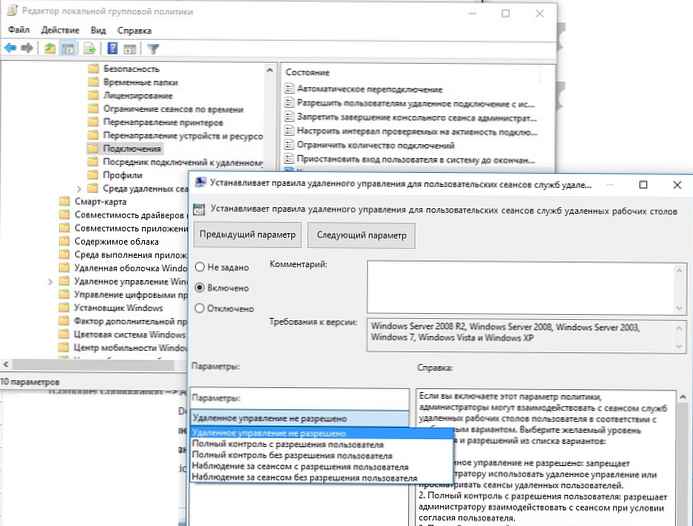

Oddaljene nastavitve upravljanja RDS za uporabniške seje so konfigurirane s pravilnikom Nastavite pravila za oddaljeni nadzor uporabniških sej oddaljenih namiznih storitev (Nastavite pravila za oddaljeni nadzor za uporabniške seje storitev oddaljenega namizja), ki se nahaja pod politikami -> skrbniške predloge -> komponente sistema Windows -> storitve oddaljenega namizja -> oddaljeni gostitelj seje -> povezave (skrbniške predloge -> komponente Windows -> storitve oddaljenega namizja - gostitelj oddaljenega namizja -> povezave) v uporabniške in "računalniške" oddelke GPO. Ta pravilnik ustreza nastavitvi registra dword Senca v podružnici HKLM \ SOFTWARE \ Politike \ Microsoft \ Windows NT \ Terminal Services.

Ta pravilnik vam omogoča, da prek povezave RD Shadow Shadow nastavite naslednje možnosti povezave v senci:

- Ni dovoljen daljinski kontol - daljinski upravljalnik ni dovoljen (vrednost ključa registra Shadow = 0);

- Popoln nadzor z dovoljenjem uporabnika - popoln nadzor z dovoljenjem uporabnika (1);

- Popoln nadzor brez uporabnikovega dovoljenja - popoln nadzor brez uporabniškega dovoljenja (2);

- Ogled seje z dovoljenjem uporabnika - spremljanje seje z dovoljenjem uporabnika (3);

- Ogled seje brez dovoljenja uporabnika - spremljanje seje brez dovoljenja uporabnika (4).

Shadow RDS Shadow iz PowerShell-a

Powershell lahko uporablja tudi funkcijo povezave v senci za uporabniško sejo prek senčne povezave Remote Desktop Services.

Najprej pokažemo, kako pridobiti seznam sej na terminalskem strežniku (uporabniške seje bodo razvrščene v skupine glede na njihov status):

Get-RDUserSession | ft Uporabniško ime, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

Na tem strežniku smo našli tri aktivne terminalske seje. Povežite se z uporabniško sejo z ID-jem seje 3:Mstsc / senca: 3 / nadzor Če želite dobiti seznam vseh sej na strežniku, lahko zaženete ukaz

Če želite dobiti seznam vseh sej na strežniku, lahko zaženete ukaz

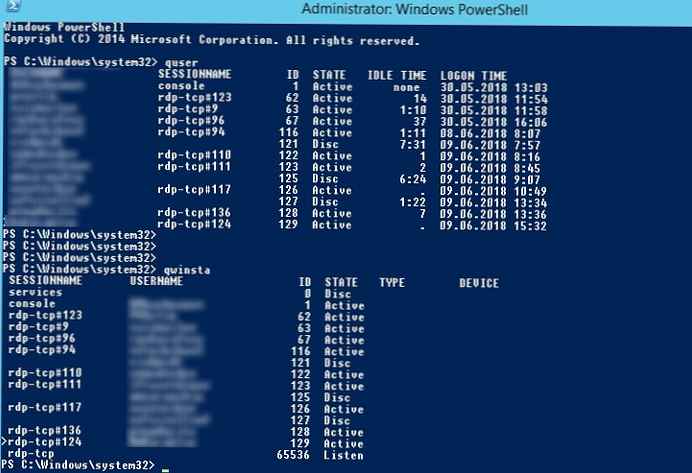

quser

Or

qwinsta

Na zaslonu se prikaže seznam sej RDP, njihov ID in status: aktivna seja (aktivna) ali prekinjena (izključena).

Če želite dobiti seznam sej na oddaljenem strežniku, zaženite ukaz:

poizvedbena seja / strežnik: ime strežnika

Za bolj priročno senčno povezavo s sejami lahko uporabite naslednji skript. Skript vas pozove, da vnesete ime oddaljenega računalnika in prikaže seznam vseh sej in vas pozove, da določite sejo, s katero se želite povezati:

senca.bat

@echo off

set / P rcomp = "Vnesite ime ali IP oddaljenega računalnika:"

poizvedbena seja / strežnik:% rcomp%

set / P rid = "Vnesite ID uporabnika RDP:"

zagon mstsc / senca:% znebite% / v:% rcomp% / nadzor

To datoteko lahko postavite v imenik% Windir% \ System32, zato lahko za povezavo v senci zaženite ukaz. senca.

Če se želite povezati s sejo konzole, lahko uporabite ta skript:

@echo off

set / P rcomp = "Vnesite ime ali IP oddaljenega računalnika:"

za / f "tokens = 3 delims =" %% G v ('poizvedba konzola / strežnik seje:% rcomp%') se nastavi znebiti = %% G

zagon mstsc / senca:% znebite% / v:% rcomp% / nadzor

V računalnikih z Windows 10 in 8.1 lahko uporabite senčno povezavo z namiznimi računalniki uporabnikov.

Kako dovoliti običajnim uporabnikom uporabo senčne povezave

V zgornjih primerih za uporabo senčne povezave za terminalske seje potrebujete lokalne skrbniške pravice na strežniku RDS. Vendar pa lahko dovolite uporabo senčne povezave za povezavo z uporabniškimi sejami in preprostimi uporabniki (ne da bi jim dali strežnik lokalnih skrbniških pravic).

Na primer, želite članom skupine AllowRDSShadow omogočiti uporabo senčne povezave za uporabniške seje, zaženite ukaz:

wmic / namespace: \\ root \ CIMV2 \ TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName = 'RDP-Tcp') CALL AddAccount 'corp \ AllowRDSShadow', 2

Januarja 2018 so uporabniki po namestitvi posodobitve KB4056898 (Windows obliž proti Meltdown in Spectre) naleteli na to, da je senčni dostop prenehal delovati v Windows Server 2012 R2. Ko poskušate vzpostaviti senčno povezavo s tujo sejo, se prikaže sporočilo "Neidentificirana napaka" (v dnevnikih je napaka STATUS_BAD_IMPERSONATION_LEVEL). Podobna težava se je pojavila na kmetiji RDS, ki temelji na sistemu Windows Server 2016.

Če želite rešiti težavo, morate namestiti ločene posodobitve:

- za Windows Server 2016 - KB4057142 (17. januar 2018)

- za Windows Server 2012 R2 - KB4057401 (17. januar 2018)