V tem članku bomo korak za korakom opisali postopek za uvedbo storitve oddaljenega dostopa za neposredni dostop na najnovejši Microsoftovi strežniški platformi - Windows Server 2012 R2. Na splošno storitev neposrednega dostopa vključuje več scenarijev, poskusili bomo razmisliti o najpogostejšem scenariju organizacije DirectAccess storitev.

Preden začnete, se na kratko spomnite, kaj je storitev Directaccess. Komponento DirectAccess je Micrisoft prvič predstavil v sistemu Windows Server 2008 R2 in je bil zasnovan za organiziranje preglednega dostopa oddaljenih računalnikov do notranjih omrežnih virov podjetja. Pri povezovanju prek DA lahko uporabnik v celoti uporablja korporativne in domenske storitve, osebje za podporo IT pa upravlja te računalnike in jih posodablja z vidika varnosti. DirectAccess je v svojem bistvu podoben tradicionalni povezavi VPN s podjetniškim omrežjem. Razmislite glavne razlike med DirectAccess in VPN:

- Če želite vzpostaviti povezavo z DirectAccess, uporabniku ni treba zagnati odjemalca VPN - povezava se vzpostavi samodejno, ko je dostop do interneta

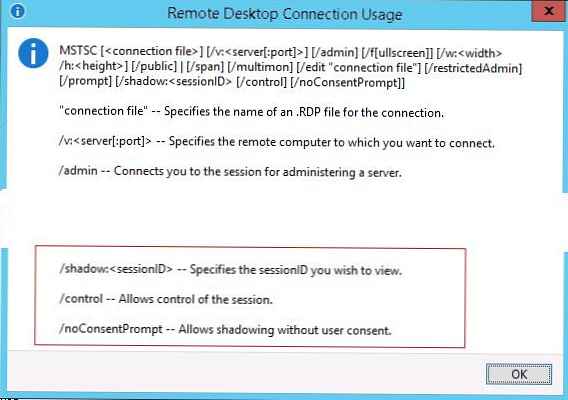

- Če želite vzpostaviti povezavo med odjemalcem DA in strežnikom, morate odpreti samo 443 vrat

- Uporabnikov računalnik mora biti lociran v domeni AD, kar pomeni, da nanj veljajo vsi pravilniki skupine domen (seveda obstajajo triki, ki omogočajo zagon VPN-ja pred vstopom v sistem Windows, vendar tega običajno ne izvajamo)

- Komunikacijski kanal med oddaljenim računalnikom in podjetniškim prehodom je šifriran z robustnimi algoritmi z uporabo IPsec

- Možno je organizirati dvofaktorno overjanje z enkratnim geslom

Katere so glavne razlike med različico DirectAccess v operacijskem sistemu Windows Server 2012/2012 R2 in različico sistema Windows 2008 R2. Glavna razlika je v zmanjšanju potreb po povezani infrastrukturi. Tako na primer:

- Strežnik DirectAccess zdaj ni treba biti robni strežnik, zdaj se lahko nahaja za NAT.

- V primeru, da se Windows 8 Enterprise uporablja kot oddaljeni odjemalci, ni treba namestiti notranje infrastrukture PKI (proxy Kerberos, ki se nahaja na strežniku DA, bo odgovoren za preverjanje pristnosti odjemalca)

- Ni nujno, da je dostopnost IPv6 v notranjem omrežju organizacije

- Podpora za OTP (enkratno geslo) in NAP (zaščita dostopa do omrežja), ne da bi bilo treba uporabiti UAG

Zahteve in infrastruktura, potrebna za uvajanje DirectAccess v Windows Server 2012 R2

- Pravice skrbnika domene in domene Active Directory

- Namenski (priporočen) strežnik DA s sistemom Windows Server 2012 R2, ki je vključen v domeno Windows. Strežnik ima 2 omrežni kartici: eno se nahaja v internem podjetniškem omrežju, drugo pa v omrežju DMZ

- Namensko podomrežje DMZ

- Zunanje ime DNS (resnično ali prek DynDNS) ali IP naslov, dostopen iz interneta, na katerega se bodo povezovali odjemalci DirectAccess

- Konfigurirajte preusmeritev prometa iz vrat TCP 443 na naslov strežnika DA

- Nameščena infrastruktura PKI za izdajo certifikatov. Certifikat mora objaviti predlogo potrdila Spletni strežnik in dovoljeno ga je prejemati samodejno (samodejni vpisniki) (Če se kot odjemalci uporabljajo samo Windows 8 - PKI ni izbran).

- Naročniki so lahko računalniki z izdajami programa Professional / Enterprise Windows 7 in Windows 8.x

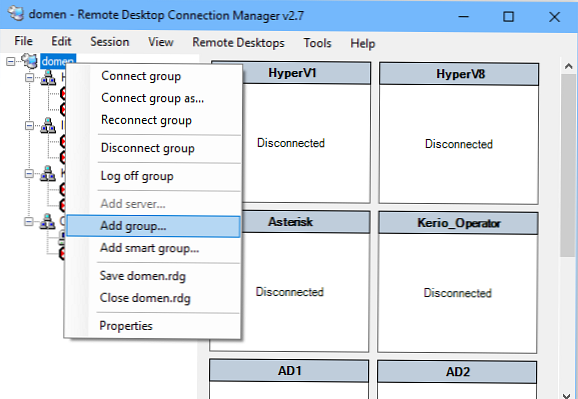

- Skupina AD, ki bo sestavljena iz računalnikov, ki jim je dovoljeno povezovanje v omrežje prek neposrednega dostopa (na primer, ta skupina se imenuje DirectaccessRačunalniki)

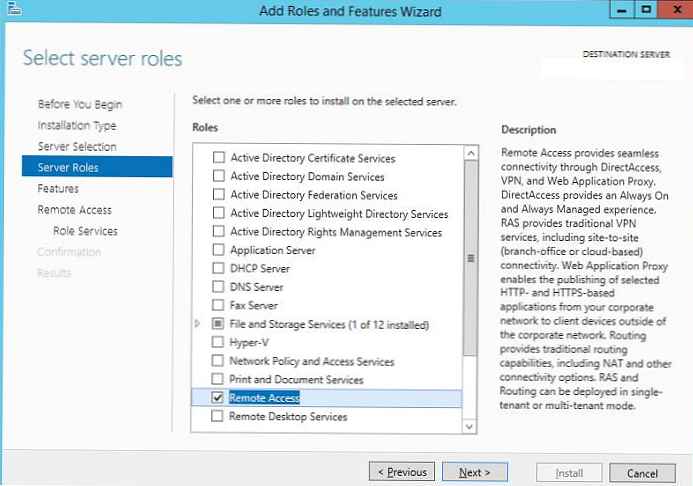

Namestitev vloge za oddaljeni dostop

Zaženite konzolo Upravitelja strežnikov in za namestitev vloge za oddaljeni dostop uporabite čarovnika za dodajanje vlog in funkcij.

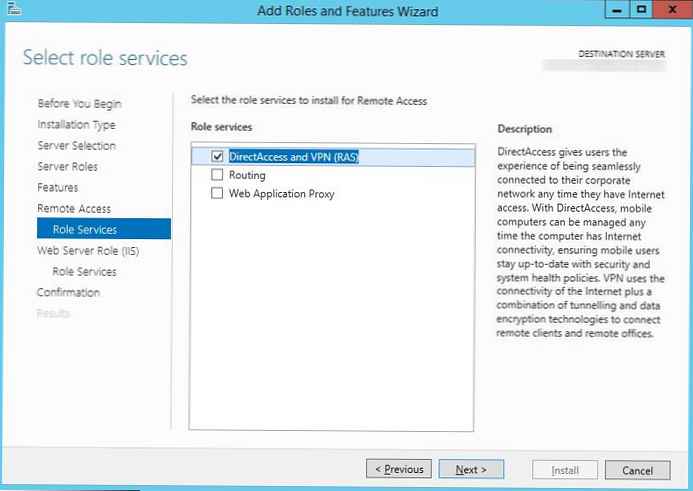

Kot del vloge za oddaljeni dostop morate namestiti storitev DirectAccess in VPN (RAS).

Vse druge odvisnosti so privzeto ostale..

Konfigurirajte neposreden dostop v operacijskem sistemu Windows Server 2012 R2

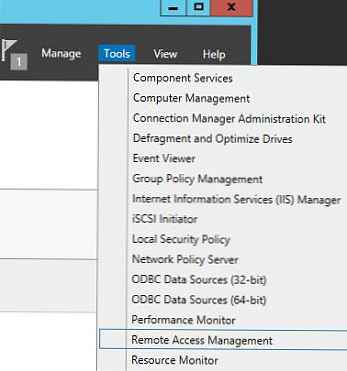

Ko končate z namestitvijo oddaljenega dostopa, odprite vtičnik Orodja -> Upravljanje z oddaljenim dostopom.

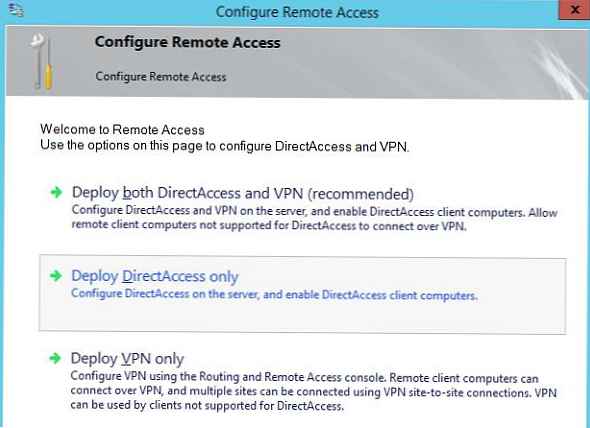

Zažene se čarovnik za konfiguracijo vlog za oddaljeni dostop. Pokažemo, da moramo namestiti samo vlogo DA - Namestite samo DirectAccess.

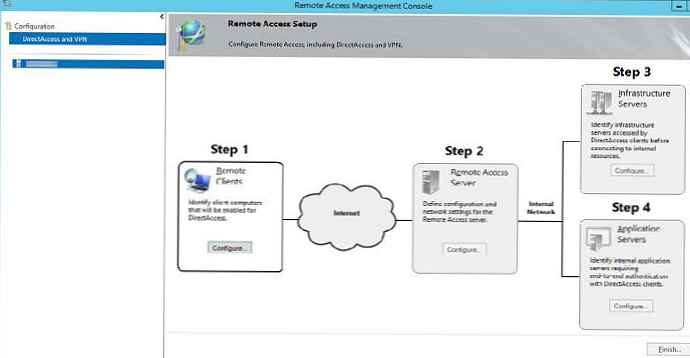

Po tem bi se moralo odpreti okno, v desni polovici katerega so v grafični obliki prikazane štiri stopnje (korak 1 - 4) konfiguracije storitve DA.

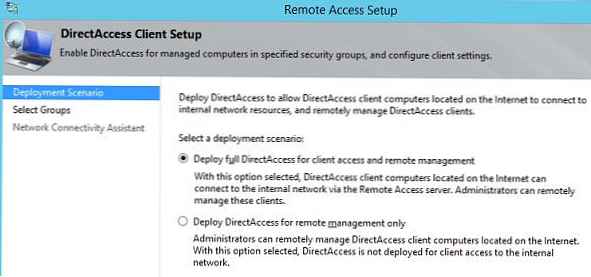

1. faza (1. korak: Oddaljeni odjemalci).

Izpostavljamo, da uvajamo popoln strežnik DirectAccess z možnostjo dostopa do odjemalcev in njihovega daljinskega upravljanja Uvedite popoln DirectAccess za dostop do odjemalcev in daljinsko upravljanje.

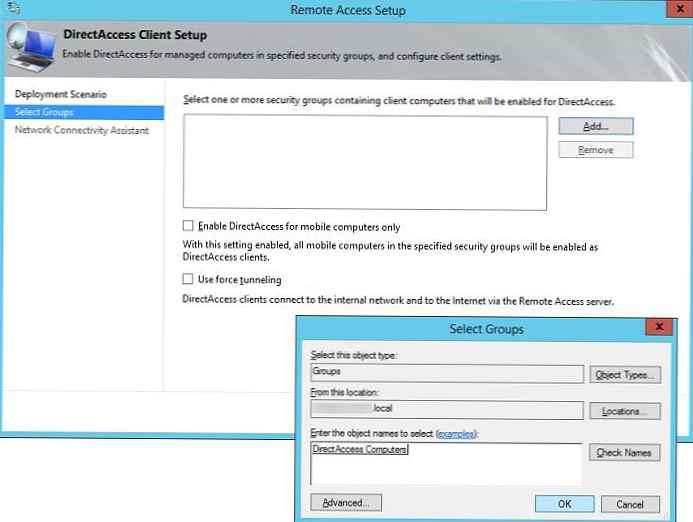

Nato s klikom na gumb Dodaj morate določiti varnostne skupine AD, ki bodo vsebovale račune računalnikov, ki jih je dovoljeno povezati v poslovno omrežje prek neposrednega dostopa (v našem primeru je to skupina DirectAccessComputers).

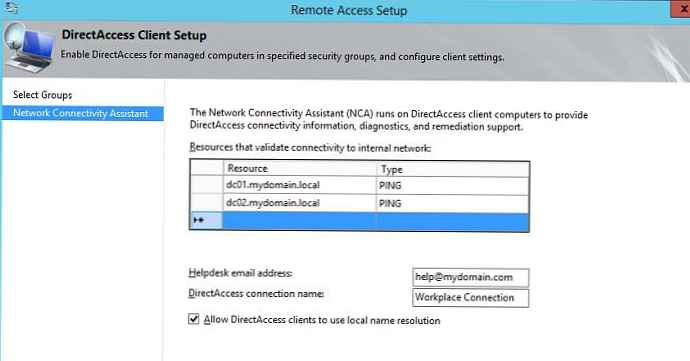

Naslednji korak je določitev seznama notranjih omrežij ali URL-jev, s katerimi lahko stranka preveri (Ping ali HTTP zahteva), da je povezana s poslovnim omrežjem. Tu lahko določite tudi e-poštno sporočilo za kontaktno službo in ime povezave DirectAccess (to bo prikazano v omrežnih povezavah odjemalca). Če je potrebno, lahko omogočite strankam Dovoli DirectAccess možnost, da uporabijo lokalno ločljivost imen, kar odjemalcu omogoča uporabo notranjih DNS strežnikov podjetja (naslove DNS strežnika lahko dobi prek DHCP).

Druga faza (2. korak: strežnik za oddaljeni dostop)

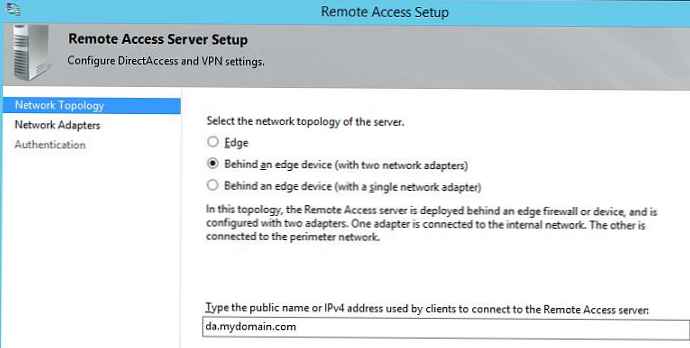

Naslednji korak je konfiguracija strežnika za oddaljeni dostop. Nakazujemo, da je naš strežnik za oddaljeni dostop konfiguracija z dvema omrežnima karticama - Za robno napravo (z dvema omrežnima adapterjema), Ena se nahaja v podjetniškem omrežju, druga pa je neposredno povezana z internetom ali podmrežjo DMZ. Tu morate določiti zunanje ime DNS ali IP naslov v internetu (prav s tega naslova se vrata 443 posredujejo v zunanji vmesnik strežnika DirectAccess), na katerega naj se odjemalci DA povežejo.

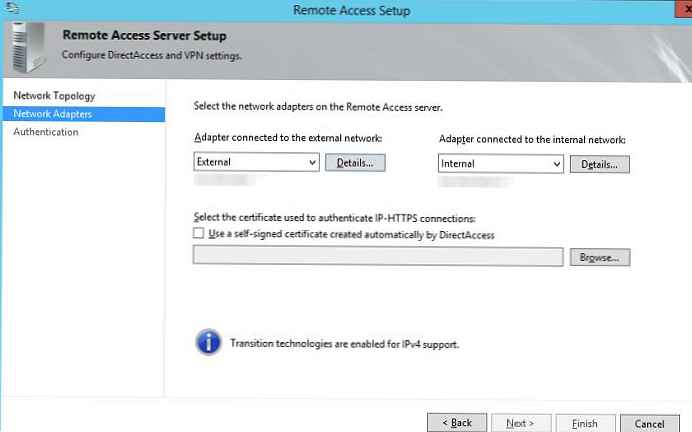

Nato morate določiti, katera omrežna kartica se bo štela za notranjo (Notranje - LAN), in katere zunanje (Zunanja - DMZ).

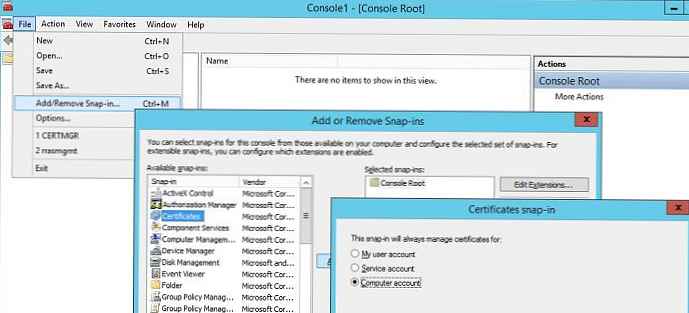

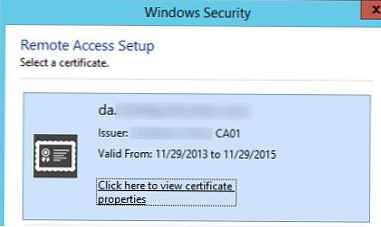

Izvedemo čarovnika za nastavitev strežnika Direct Access in ustvarimo potrdilo strežnika DA. Če želite to narediti, ustvarite nov priključek mmc, ki mu dodamo konzolo Potrdila, upravljanje potrdil lokalnega računalnika (Računalniški račun)

V konzoli za upravljanje potrdil zahtevamo novo osebno potrdilo tako, da z desno miškino tipko kliknemo na razdelek Potrdila (lokalni računalnik) -> Osebna -> Potrdila in izbiro v meniju Vsa opravila-> Zahtevaj novo potrdilo

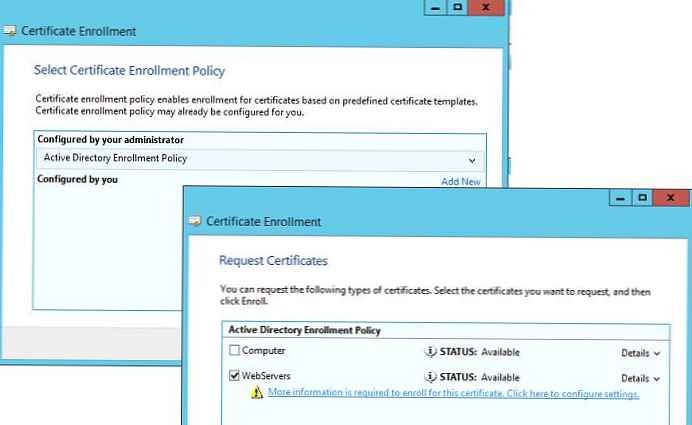

Zahtevajte potrdilo prek pravilnika Pravilnik o vpisu v aktivni imenik. Zanima nas potrdilo, ki temelji na predlogi Spletni strežniki.

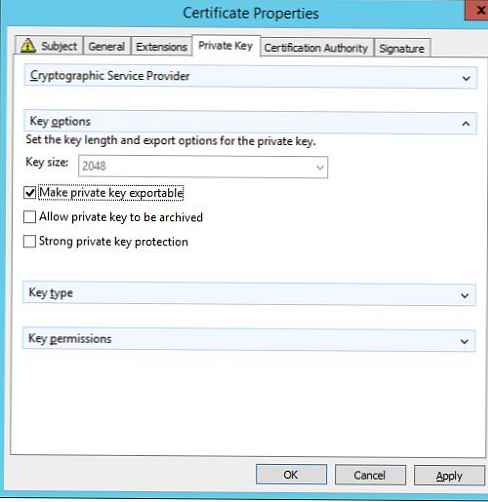

V nastavitvah za zahtevanje novega potrdila na zavihku Predmet izpolnite polja, ki označujejo naše podjetje, in na zavihku Zasebni ključ navedite, da lahko zasebni ključ potrdila izvozite (Zasebni ključ lahko izvozite).

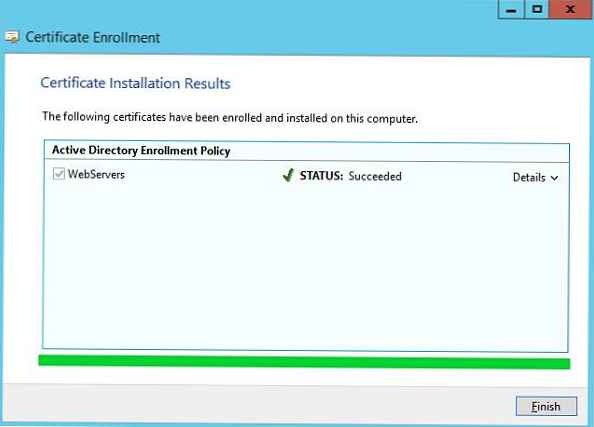

Spremembe shranite in zahtevajte novo potrdilo od CA.

Vrnemo se v okno z nastavitvami strežnika DirectAccess in s klikom na gumb Prebrskaj izberemo ustvarjeno potrdilo.

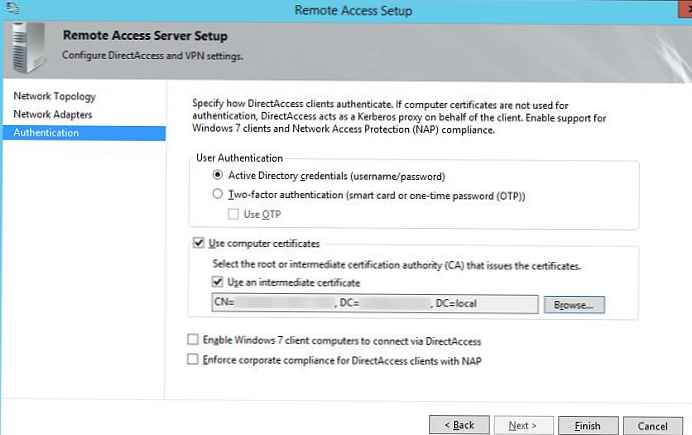

V naslednjem koraku čarovnika bomo izbrali način preverjanja pristnosti za odjemalce neposrednega dostopa. Navedli bomo, da se uporablja overjanje z uporabniškim imenom in geslom AD (Active Directory poverilnice - uporabniško ime / geslo). Opomba potrditveno polje Uporabi računalniška potrdila in Uporabi vmesno potrdilo. S klikom na gumb Brskaj morate določiti certifikacijski organ, ki bo odgovoren za izdajo potrdil stranke.

Namig. Spomnimo se, da če naprave Windows 8 delujejo kot odjemalci, vam ni treba namestiti certifikacijskega centra. Če potrdite potrditveno polje Omogoči, da se odjemalci Windows 7 povežejo prek DirectAccess (PKI bo treba namestiti brez napak, odjemalci v sistemu Windows 7 ne bodo mogli delovati brez njega.

Tretja faza (3. korak: strežniki infrastrukture)

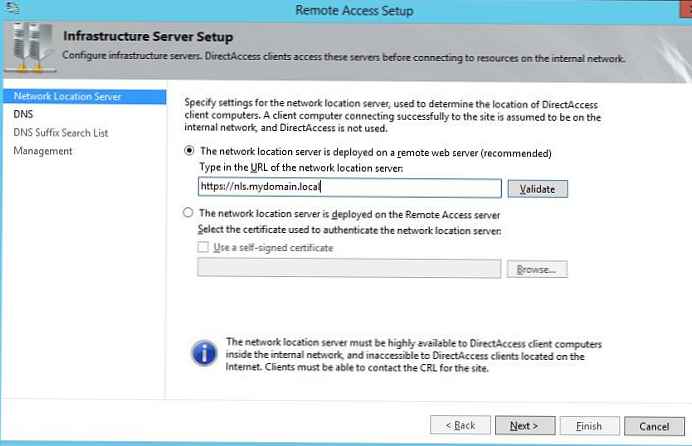

Tretja stopnja je konfiguracija infrastrukturnih strežnikov. Od nas bomo morali navesti naslov omrežnega lokacijskega strežnika, ki se nahaja znotraj korporacijskega omrežja. Strežnik omrežne lokacije - gre za strežnik, s katerim lahko odjemalec ugotovi, da se nahaja v notranjem omrežju organizacije, tj. za povezavo ni treba uporabljati DA. NLS strežnik je lahko kateri koli notranji spletni strežnik (tudi s privzeto stranjo IIS), glavna zahteva je, da strežnik NLS ne sme biti dostopen zunaj poslovnega omrežja.

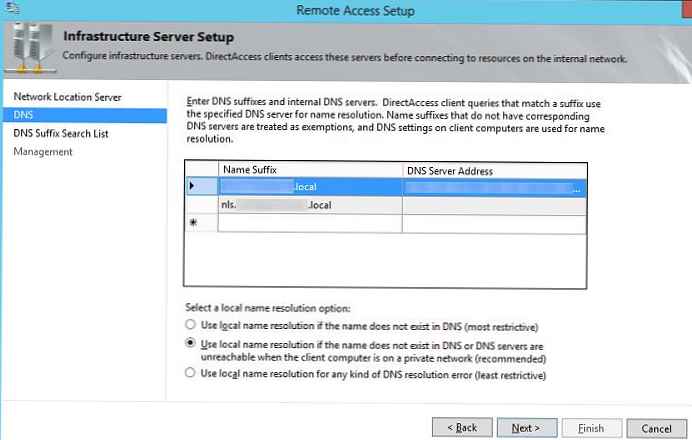

Nato naštejemo DNS strežnike za razreševanje imen s strani odjemalcev. Priporočljivo je zapustiti možnost Uporabite lokalno ločljivost imen, če ime ne obstaja v DNS ali so strežniki DNS nedosegljivi, če je odjemalski računalnik v zasebnem omrežju (priporočljivo).

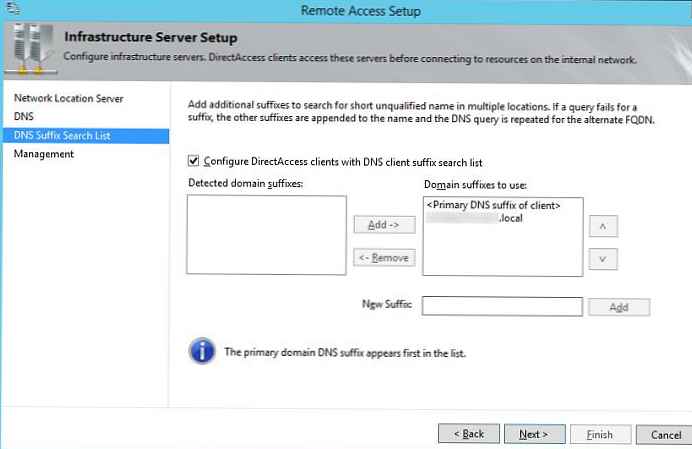

Nato navedite pripone DNS notranjih domen po vrstnem redu glede na njihovo uporabo.

V oknu z nastavitvami ne bomo ničesar določili.

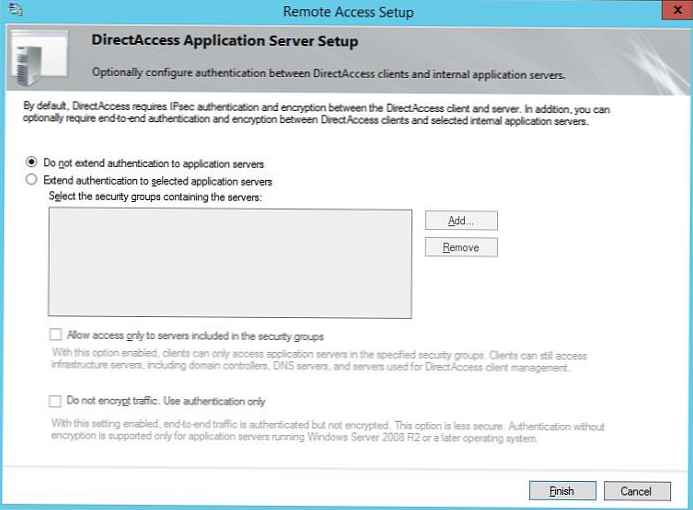

Četrti korak (4. korak: aplikacijski strežniki)

Stopnja nastavitve aplikacijskih strežnikov. Na tej točki lahko konfigurirate dodatno overjanje in šifriranje prometa med notranjimi aplikacijskimi strežniki in odjemalci DA. Tega ne potrebujemo, zato pustite možnost Ne razširite pristnosti na aplikacijske strežnike.

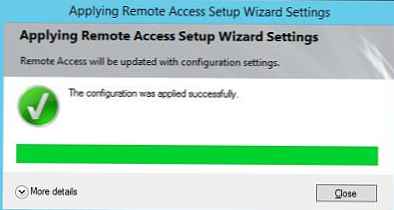

S tem dokončate čarovnika za konfiguracijo vloge za oddaljeni dostop, spremembe moramo samo shraniti.

Ko se čarovnik konča, bo ustvaril dve novi pravilniki skupine, nastavitve odjemalca DirectAccess in nastavitve strežnika DirectAcess, ki sta pritrjeni na koren domene. Lahko jih pustite tam ali povežete z želenim OU.

Preizkušanje neposrednega dostopa na odjemalcu Windows 8

Če želite preizkusiti neposredni dostop od odjemalca, dodajte ta računalnik (spomnimo se, da mora biti računalnik Windows 8.X Enterprise) v skupino DirecAccessCompurers in posodobite pravilnike skupine na njem (gpupdate / force).

Namig. Spomnimo se, da se je v operacijskem sistemu Windows Server 2012 pojavila funkcionalnost brezžičnega vključevanja računalnika v domeno prek DirectAccess, ne da bi bilo treba fizično povezati odjemalčni računalnik s poslovnim omrežjem.Preskusni stroj odklopimo iz korporacijskega omrežja in se povežemo z internetom prek Wi-Fi-ja. Sistem se samodejno poveže s podjetniškim omrežjem prek DirectAccess, kar dokazuje stanje povezave z ikono Workplace Connection (tako smo imenovali svojo povezavo pri nastavitvi strežnika) na seznamu omrežij.

Omrežno povezljivost prek DirectAccess lahko preverite z ukazom PowerShell:

Get- DAConnectionStatus

Če se vrne ConnectedRemotely, potem povezava DA v poslovno omrežje