Privzeti daljinec rdp-dostop na namizje krmilniki domen Samo člani Active Directory skrbniki domen. V tem članku bomo pokazali, kako zagotoviti rdp dostop do krmilnikov domen navadnim uporabnikom brez administrativnih privilegijev..

Mnogi lahko utemeljeno ugovarjajo, zakaj pravzaprav običajni uporabniki potrebujejo oddaljeni dostop do namizja DC. V majhnih in srednje velikih infrastrukturah, ko celotno infrastrukturo oskrbuje več skrbnikov s pravicami skrbnika domene, taka potreba verjetno ne bo potrebna. Vendar pa je v velikih podjetniških omrežjih, ki jih servisira večje število osebja, pogosto potrebno zagotoviti rdp dostop do DC (običajno do podružnic DC-jev ali RODC-jev) različnim skupinam skrbnikov strežnikov, nadzorne skupine, dežurnih administratorjev in drugih tehničnih strokovnjakov. Obstajajo tudi situacije, ko se na enosmernem omrežju razporejajo storitve tretjih oseb, ki jih upravljajo nepridipravi, ki jih je treba tudi nekako servisirati..

Namig. Hkratno sobivanje domenskih storitev Active Directory in vloge storitve Remote Desktop Service (vloga terminalskega strežnika) na istem strežniku ni podprto. Če obstaja samo en fizični strežnik, na katerem želite namestiti tako enosmerne kot tudi terminalske storitve, je bolje uporabiti virtualizacijo, bolj ko Microsoftova licenčna politika dovoljuje zagon dveh virtualnih strežnikov na isti licenci Windows Server 2016/2012 R2 v standardni izdaji.Po napredovanju strežnika v krmilnik domene orodja za upravljanje lokalnih uporabnikov in skupin izginejo iz prigrizkov za upravljanje računalnika. Ko poskušate odpreti konzolo za lokalne uporabnike in skupine (lusrmgr.msc). prikaže se napaka:

Računalnik xxx je krmilnik domene. Tega vtičnika ni mogoče uporabiti na krmilniku domene. Z domenskimi računi se upravlja s priključkom Active Directory za uporabnike in računalnike.

Kot vidite, na krmilniku domene ni lokalnih skupin. Namesto lokalne skupine oddaljenih namiznih uporabnikov DC uporablja vgrajeno domensko skupino Remote Desktop Users (ki se nahaja v vsebniku Builtin). S to skupino lahko upravljate s konzole ADUC ali iz ukazne vrstice v DC.

Na regulatorju domene navajamo sestavo lokalne skupine oddaljenih namiznih uporabnikov:

net localgroup "Uporabniki oddaljenih namizja"

Kot vidite, je prazen. Temu dodajte uporabnika domene itpro (v našem primeru je itpro reden uporabnik domene brez administrativnih privilegijev).

net localgroup "Oddaljeni namizni uporabniki" / dodaj corp \ itpro

Prepričajte se, da je bil uporabnik dodan v skupino.

net localgroup "Uporabniki oddaljenih namizja"

Prav tako lahko preverite, ali je uporabnik zdaj član domene skupine Oddaljeni namizni uporabniki.

Prav tako lahko preverite, ali je uporabnik zdaj član domene skupine Oddaljeni namizni uporabniki.

Vendar pa se tudi po tem uporabnik ne more povezati z enosmernim tokom prek oddaljenega namizja.

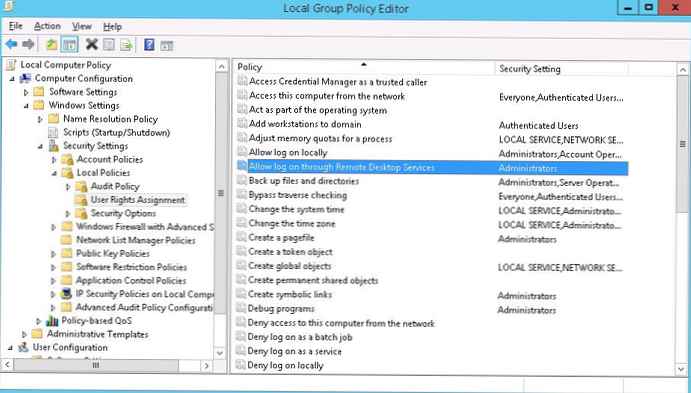

Za prijavo na daljavo potrebujete pravice za prijavo na storitve oddaljenega namizja. To privzeto imajo samo člani skupine skrbnikov. Če skupina, v kateri ste, nima te pravice ali je bila pravica odstranjena iz skupine skrbnikov, vam morate to pravico dodeliti ročno. Dejstvo je, da sposobnost povezovanja z RDP v sistemih Windows določa politika Dovoli dnevnik naprej skozi Storitve na daljavo (v operacijskem sistemu Windows 2003 in starejših se pravilnik imenuje Dovoli prijavo prek terminalskih storitev) Po napredovanju strežnika v DC ostane v tem pravilniku samo skupina skrbnikov (to so skrbniki domen) ...

Dejstvo je, da sposobnost povezovanja z RDP v sistemih Windows določa politika Dovoli dnevnik naprej skozi Storitve na daljavo (v operacijskem sistemu Windows 2003 in starejših se pravilnik imenuje Dovoli prijavo prek terminalskih storitev) Po napredovanju strežnika v DC ostane v tem pravilniku samo skupina skrbnikov (to so skrbniki domen) ...

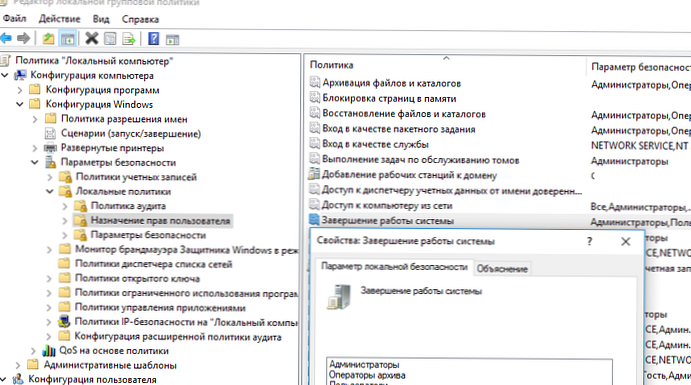

Če želite omogočiti povezavo s člani skupine oddaljenih uporabnikov namizja, morate v krmilniku domene:

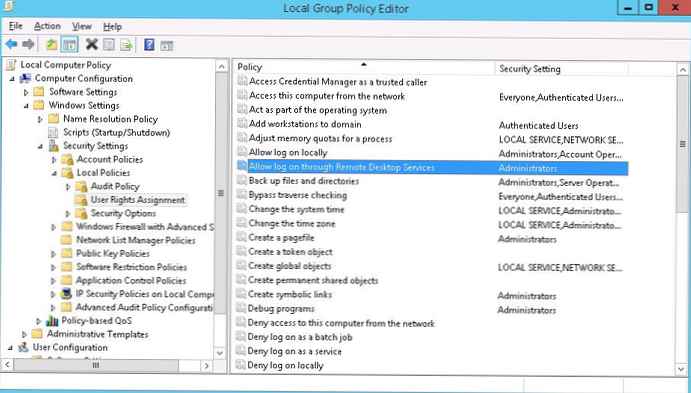

- Zaženite urejevalnik lokalnih pravilnikov (gpedit.msc)

- Pojdite na razdelek Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Lokalne politike -> Dodelitev pravic uporabnikom

- Poiščite pravilnik z imenom Dovoli prijavo prek storitev oddaljenega namizja

- Uredite pravilnik tako, da dodate skupino domen Remote Desktop Users (v obliki zapisa) domena \ Oddaljeni namizni uporabniki) ali neposredno uporabniku ali skupini domene (v obliki zapisa) domena \ ime neke skupine)

- Zaženite posodobitev lokalne politike

gpupdate / force

Upoštevajte, da zahtevane skupine ne bi smele biti prisotne v prijavi za zavrnitev prek pravilnika za storitve na daljavo ima prednost (glej članek Omejevanje dostopa do omrežja v domeni pod lokalnimi računi).

Opomba. Če želite uporabniku omogočiti lokalno prijavo v DC (prek konzole strežnika), morate v pravilnik dodati tudi njegov račun ali skupino, v kateri je član. Dovoli dnevnik naprej lokalno. Naslednje skupine domen imajo to privzeto pravico- Upravljavci računov

- Skrbniki

- Varnostno kopiranje

- Tiskalniki

- Strežniki.

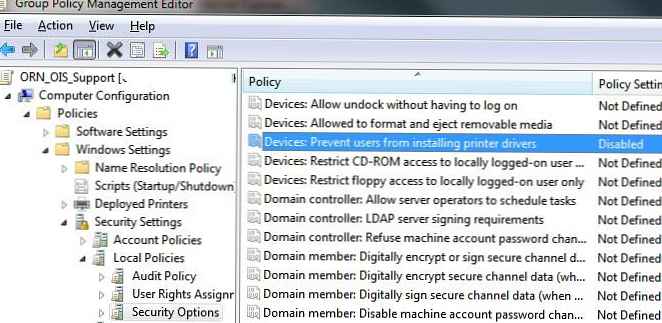

Najbolje je, da v domeni ustvarite novo varnostno skupino, na primer AllowDCLogin in ji dodate uporabniške račune, ki morajo omogočiti oddaljeni dostop do DC. Če morate omogočiti dostop do vseh krmilnikov domen AD naenkrat, namesto da urejate lokalno politiko na vsakem DC-ju, je bolje dodati skupino uporabnikov v domensko politiko privzetih pravilnikov krmilnikov domen (konfiguracija računalnika \ nastavitve Windows \ varnostne nastavitve \ lokalne politike \ uporabnik prek konzole GPMC) Dodelitev pravic -> Dovoli prijavo prek storitev oddaljenega namizja).

Je pomembno. Če spremenite pravilnik o domeni, ne pozabite dodati vanje skupine skrbnikov domene / podjetja, sicer bodo izgubili oddaljeni dostop do krmilnikov domen

Po teh spremembah se bodo določeni uporabniki in skupine lahko rdp povezali z regulatorjem domene. Poskusite uporabiti RDP za povezavo z DC pod uporabniškim računom. Videti mora namizje krmilnika domene. Navadnim uporabnikom se lahko dodeli zagon / ustavitev nekaterih storitev na DC na naslednji način.