V tem članku bomo govorili o značilnostih varnostnih kopij krmilnikov domen Active Directory, poglejte, kako nastaviti samodejno varnostno kopiranje AD z uporabo PowerShell in vgrajenih orodij za Windows Server..

Vsebina:

- Ali moram varnostno kopirati Active Directory?

- Kako preveriti datum zadnje varnostne kopije krmilnika domene Active Directory?

- Varnostno kopiranje krmilnika domene AD z uporabo varnostne kopije sistema Windows Server

- Varnostno kopiranje Active Directory s programom PowerShell

Ali moram varnostno kopirati Active Directory?

Večkrat sem slišal od skrbnikov, ki jih pozna ideja, da če imate več (5, 10 itd.) Geografsko razpršenih krmilnikov domen Active Directory, vam ni treba varnostno kopirati AD, ker na več DC-jih ste že zagotovili veliko odpornost domene. Dejansko je v takšni shemi verjetnost hkratnega izpada vseh DC-jev na 0, in če pade en krmilnik domene, je hitreje namestiti nov DC na mestu in odstraniti starega s pomočjo ntdsutil.

Vendar sem se v svoji praksi srečal z različnimi scenariji, ko se je izkazalo, da so bili vsi krmilniki domen poškodovani: v enem primeru so bili vsi krmilniki domen (v več mestih jih je bilo več kot 20) šifrirani zaradi prestrezanja gesla domene s strani šifrirja prek pripomočka mimikatz (da bi preprečili takšno za sheme glejte članke "Zaščita sistema Windows pred mimikatz" in "Zaščita privilegiranih skrbniških skupin"), v drugem primeru pa domena postavi podvajanje poškodovane datoteke NTDS.DIT.

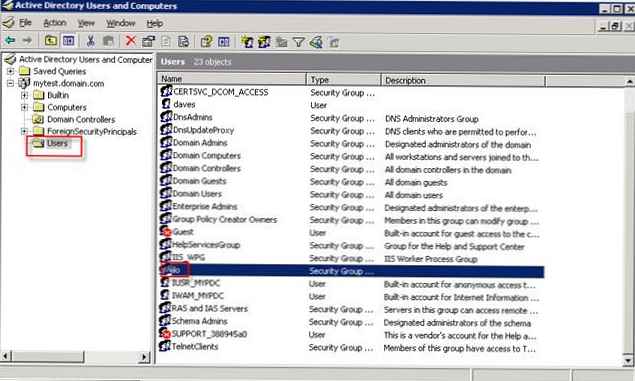

Na splošno je varnostno kopiranje AD možno in potrebno. Vsaj redno morate varnostno kopirati ključne krmilnike domen, lastnike vlog FSMO (Fleksibilne enoprostorne operacije). Seznam krmilnikov domen z vlogami FSMO dobite z ukazom:

poizvedovanje o netdom fsmo

Kako preveriti datum zadnje varnostne kopije krmilnika domene Active Directory?

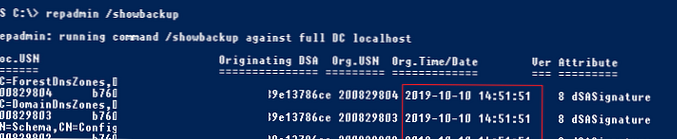

Lahko preverite, kdaj je bila ustvarjena varnostna kopija trenutnega krmilnika domene Active Directory s pomočjo pripomočka repadmin:

repadmin / showbackup

V tem primeru je razvidno, da je bilo nazadnje varnostno kopiranje particij DC in AD 2017-02-18 18:01:32 (najverjetneje to ni bilo storjeno od uvedbe krmilnika domene).

Stanje varnostne kopije vseh DC-jev v domeni lahko dobite z ukazom:

repadmin / showbackup *

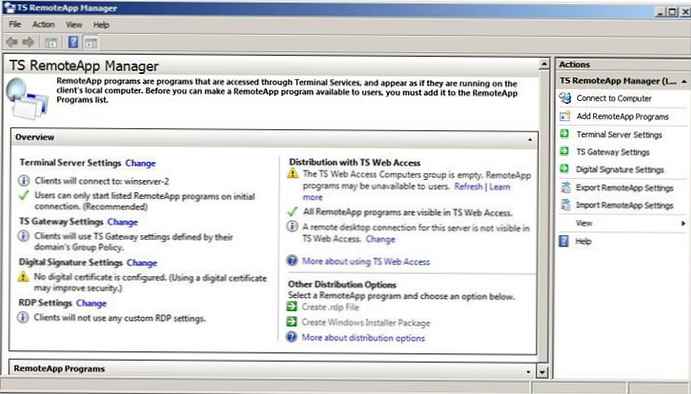

Varnostno kopiranje krmilnika domene AD z uporabo varnostne kopije Windows Server

Če nimate posebne programske opreme za varnostno kopiranje, lahko z vgrajeno varnostno kopijo sistema Windows Server ustvarite varnostne kopije (ta komponenta je nadomestila NTBackup). Naloge za samodejno varnostno kopiranje lahko nastavite v GUI za varnostno kopiranje sistema Windows Server, vendar bo imel nekatere omejitve. Glavna pomanjkljivost je, da bo nova varnostna kopija strežnika vedno prepisala staro..

Ko varnostno kopirate domenski krmilnik prek WSB, ustvarite varnostno kopijo Sistemska stanja (Stanje sistema) Stanje sistema vključuje bazo Active Directory (NTDS.DIT), GPO-je, vsebino imenika SYSVOL, register, metapodatke IIS, bazo podatkov AD CS in druge sistemske datoteke in vire. Varnostna kopija je ustvarjena s storitvijo kopiranja VSS.

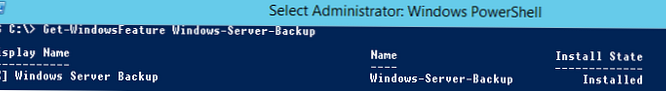

Preverite lahko, ali je komponenta sistema Windows Backup Backup nameščena s pomočjo ukaznega mesta PowerShell Get-WindowsFeature:

Get-WindowsFeature Windows-Server-varnostno kopijo

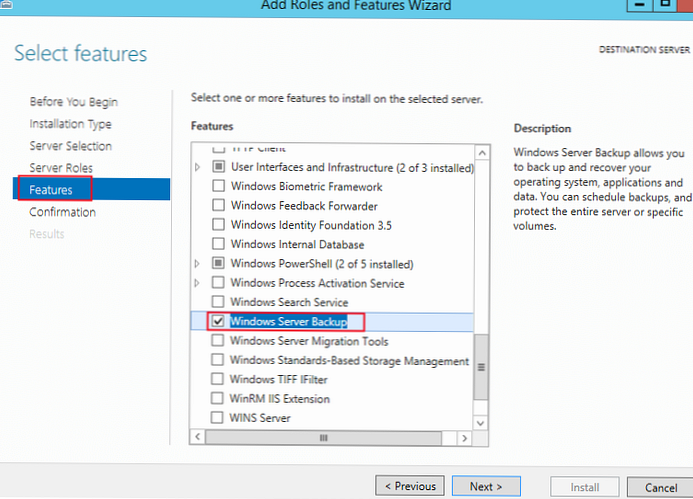

Če komponenta WSB manjka, jo lahko namestite s programom PowerShell:

Dodajanje-Windowsfeature Windows-Server-Backup -Vključi podnajem

Ali pa ga namestite iz upravitelja strežnika -> Funkcije.

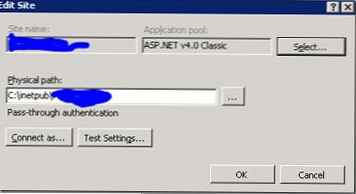

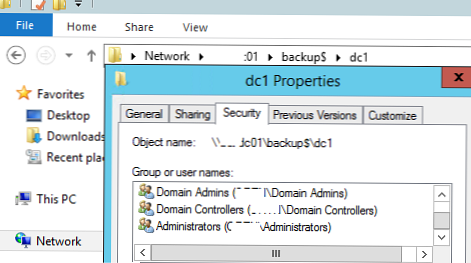

Varnostno kopijo tega krmilnika domene AD shranim v omrežno mapo na ločenem namenskem strežniku za varnostno kopijo. Na primer, pot do imenika bi bila \\ srvbak1 \ backup \ dc01. Konfigurirajte dovoljenja NTFS v tej mapi: v ta imenik odobrite dovoljenja za branje in pisanje samo za Administratorji domene in Krmilniki domen.

Varnostno kopiranje Active Directory s programom PowerShell

Poskusimo ustvariti varnostno kopijo krmilnika domene s pomočjo PowerShell-a. Če želite shraniti več ravni kopij AD, bomo vsako varnostno kopijo shranili v ločen imenik z datumom, ko je bila kopija ustvarjena kot ime mape.

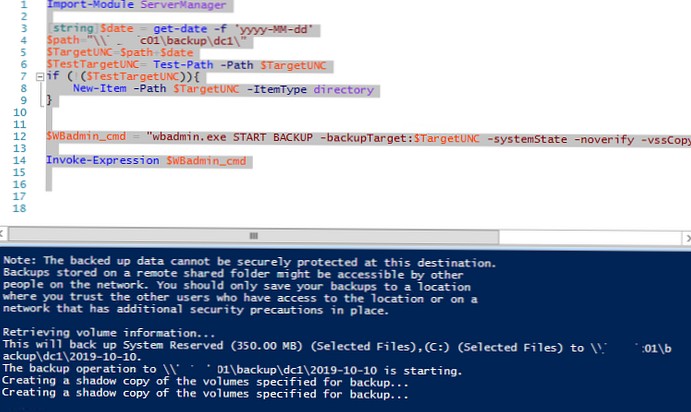

Uvoz-modul ServerManager

[string] $ date = get-date -f 'yyyy-MM-dd'

$ path = ”\\ srvbak1 \ backup \ dc1 \”

$ TargetUNC = $ pot + $ datum

$ TestTargetUNC = Preizkusna pot-Pot $ TargetUNC

if (! ($ TestTargetUNC))

Imenik New-Item-Pot $ TargetUNC -ItemType

$ WBadmin_cmd = "wbadmin.exe START BACKUP -backupTarget: $ TargetUNC -systemState -noverify -vssCopy -quiet"

Poziv-ekspresija $ WBadmin_cmd

Zaženite ta skript. Na konzoli wbadmin naj se prikažejo podatki o postopku ustvarjanja varnostne (senčne) kopije diska:

Začne se operacija varnostnega kopiranja \\ srvbak1 \ backup \ dc1 \ 2019-10-10. Ustvarjanje senčne kopije volumnov, določenih za varnostno kopiranje ...

Podrobna napaka: Ime datoteke, imenika ali sintaksa oznake nosilca ni pravilna. Varnostno kopiranje stanja sistema ni uspelo [10.10.2019 8:31].

Odprl sem dnevnik napak WSB - C: \ Windows \ Dnevniki \ WindowsServerBackup \ Backup_Error-10-10-2019_08-30-24.log.

Datoteka vsebuje eno napako:

Napaka pri varnostnem kopiranju C: \ windows \\ systemroot \ med naštevanjem: Napaka [0x8007007b] Ime datoteke, imenika ali sintaksa oznake nosilca ni pravilna.

Če pogledam naprej, bom rekel, da je bila težava v napačni poti v enem od gonilnikov orodij VMWware Tools.

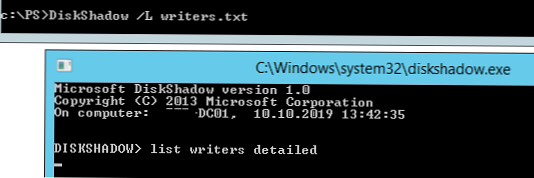

Če želite popraviti to napako, odprite ukazni poziv s skrbniškimi pravicami in zaženite:

DiskShadow / L piscev.txt

seznam piscev podrobno

Ko ustvarite seznam, vtipkajte in odprite datoteko »C: \ Windows \ System32 \ pisali.txt«. V njej poiščite vrstico z »okna \\”.

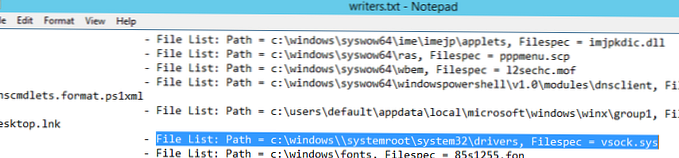

V mojem primeru najdeni niz izgleda takole:

Seznam datotek: Pot = c: \ windows \\ systemroot \ system32 \ gonilniki, Filespec = vsock.sys

Kot vidite, je napačna pot do gonilnika VSOCK.SYS uporabljena.

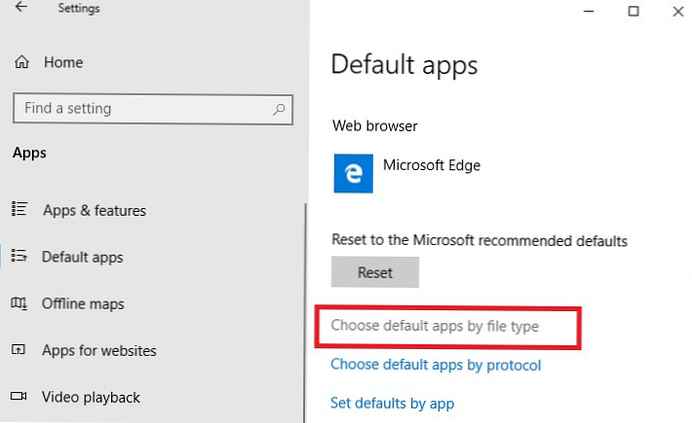

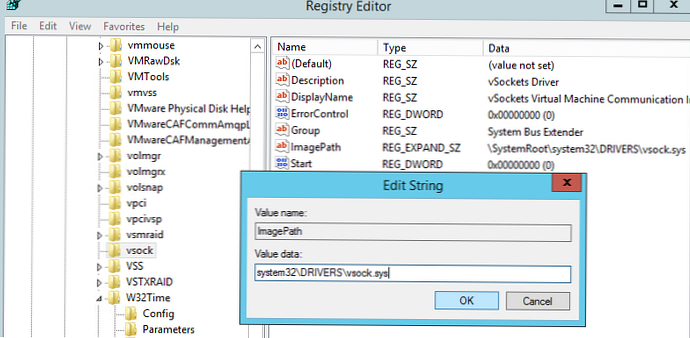

Če želite popraviti pot, odprite urejevalnik registra in pojdite na razdelek HKLM \ SYSTEM \ CurrentControlSet \ Services \ vsock.

Spremenite vrednost ImagePath s\ systemroot \ system32 \ DRIVERS \ vsock.sys

naprejSystem32 \ DRIVERS \ vsock.sys

Ponovno zaženite skript za varnostno kopiranje.

Če je bilo varnostno kopiranje uspešno, se v dnevniku prikažejo naslednja sporočila:

Operacija varnostnega kopiranja je uspešno zaključena. Varnostno kopiranje glasnosti (C :) je uspešno zaključeno. Varnostno kopiranje stanja sistema je uspešno zaključeno [10.10.2019 9:52].

Preverite datume zadnje varnostne kopije v DC:

repadmin / showbackup

Zdaj je tukaj razvidno, da je bilo zadnjič izvedeno varnostno kopijo regulatorja domene danes.

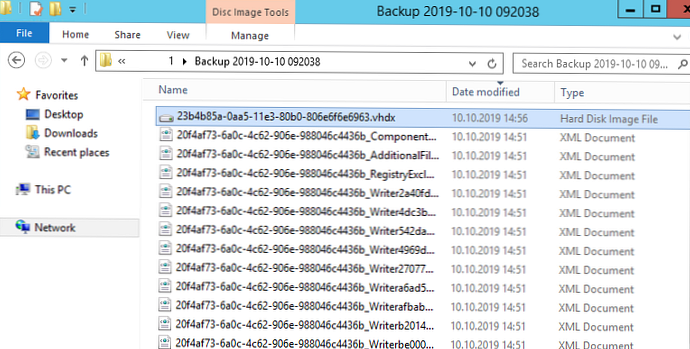

Na rezervnem strežniku je velikost imenika z varnostno kopijo krmilnika domene približno 9 GB. V bistvu imate na izhodu datoteko vhdx, ki jo lahko uporabite za obnovo OS prek WSB ali ročno namestite datoteko vhdx in iz nje kopirate potrebne datoteke ali mape.

$ WBadmin_cmd = "wbadmin start backup -backuptarget: $ path -include: C: \ Windows \ NTDS \ ntds.dit -quiet"

Poziv-ekspresija $ WBadmin_cmd

Velikost takšne varnostne kopije bo le 50-500 MB, odvisno od velikosti baze AD.

Za samodejno varnostno kopiranje morate v DC ustvariti skript c: \ ps \ backup_ad.ps1. Ta skript je treba izvajati po načrtu prek programa za načrtovanje opravil. Nalogo načrtovalca lahko ustvarite iz GUI-ja ali iz PowerShell-a. Glavna zahteva je, da se mora naloga izvajati v imenu sistema, če je omogočena možnost Zaženi z najvišjimi privilegiji. Za dnevno varnostno kopijo krmilnika domene AD ustvarite to nalogo:

$ Trigger = Novo načrtovanoTaskTrigger -Od 01:00 -Dnevno

$ User = "NT ORGAN \ SISTEM"

$ Action = New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "c: \ ps \ backup_ad.ps1"

Registriraj-ScheduledTask -TaskName "StartupScript_PS" -Trigger $ Trigger -User $ User -Action $ Action -RunLevel Highest -Force

Tako smo nastavili varnostno kopijo stanja AD in v naslednjem članku bomo govorili o načinih obnovitve AD-ja iz obstoječe varnostne kopije krmilnika domene.