Pri servisiranju velikih omrežij se sistemski skrbniki pogosto srečujejo s težavami s preverjanjem pristnosti omrežne opreme. Zlasti je težko organizirati normalno delo več skrbnikov omrežij po posameznih računih na veliki količini opreme (morate vzdrževati in posodabljati bazo lokalnih računov na vsaki napravi). Logična rešitev bi bila odobritev obstoječe baze računov - Active Directory. V tem članku bomo ugotovili, kako konfigurirati Preverjanje pristnosti domene Active Directory na aktivni mrežni opremi (stikala, usmerjevalniki).

Vsa omrežna oprema priljubljenih ponudnikov (CISCO, HP, Huawei) ne podpira funkcionalnosti za neposreden dostop do direktorija LDAP in takšna rešitev ne bo univerzalna. Protokol je primeren za rešitev naše težave. AAA (avtorizacija in računovodstvo), dejansko postanejo standard za omrežno opremo. Odjemalec AAA (omrežna naprava) pošlje strežniku pooblaščene uporabniške podatke RADIJUS in na podlagi svojega odgovora odloča o odobritvi / zavrnitvi dostopa.

Protokol Oddaljeni klic za preverjanje pristnosti v uporabniški službi (RADIUS) v sistemu Windows Server 2012 je vloga vključena R2 NPS (strežnik omrežne politike). V prvem delu članka bomo namestili in konfigurirali vlogo Network Policy Server, v drugem pa bomo na primeru prikazali značilne konfiguracije omrežnih naprav s podporo RADUIS Stikala HP Procurve in Oprema Cisco.

Vsebina:

- Namestite in konfigurirajte strežnik z vlogo Network Policy Server

- Konfiguracija omrežne opreme za delo s strežnikom RADUIS

Namestite in konfigurirajte strežnik z vlogo Network Policy Server

Praviloma je priporočljivo namestiti strežnik z vlogo NPS na namenski strežnik (ni priporočljivo, da bi to vlogo nameščali na krmilnik domene). V tem primeru bomo vlogo NPS namestili na strežnik, v katerem je nameščen Windows Server 2012 R2.

Odprta konzola Upravitelj strežnikov in določiti vlogo Strežnik omrežne politike (ki se nahaja v oddelku Omrežna politika in storitve dostopa).

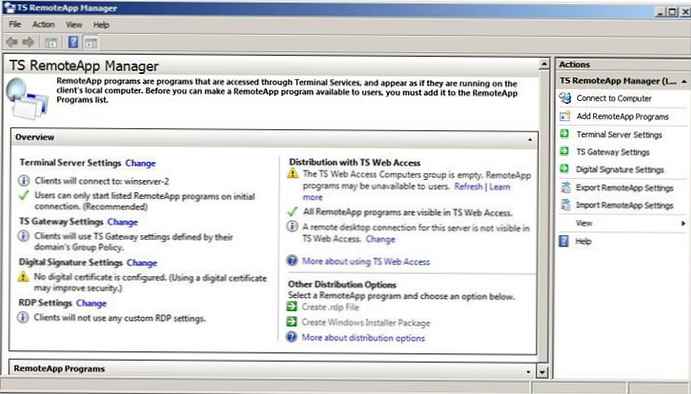

Po končani namestitvi zaženite konzolo MMC za upravljanje omrežnih politik. Zanimajo nas naslednji trije deli konzole:

Po končani namestitvi zaženite konzolo MMC za upravljanje omrežnih politik. Zanimajo nas naslednji trije deli konzole:

- Stranke RADIUS - vsebuje seznam naprav, ki se lahko potrdijo na strežniku

- Zahtevaj pravila za povezavo - določa vrste naprav, ki jih lahko potrdijo

- Mrežne politike - pravila za preverjanje pristnosti

Dodajte novega odjemalca RADIUS (to bo stikalo HP ProCurve Switch 5400zl) tako, da z desno miškino tipko kliknete na razdelek Stranke RADIUS in izbira Novo. Označujemo:

Dodajte novega odjemalca RADIUS (to bo stikalo HP ProCurve Switch 5400zl) tako, da z desno miškino tipko kliknete na razdelek Stranke RADIUS in izbira Novo. Označujemo:

- Prijazno ime: sw-HP-5400-1

- Naslov (IP ali DNS): 10.10.10.2

- Skupna skrivnost (geslo / tajni ključ): geslo lahko določite ročno (mora biti precej zapleteno) ali ga ustvarite s posebnim gumbom (generirano geslo je treba kopirati, ker ga bo v prihodnosti treba določiti na omrežni napravi).

Onemogoči standardni pravilnik (Uporabite preverjanje pristnosti Windows za vse uporabnike) v razdelku Zahteve za povezovanje s klikom na RMB in izberite Onemogoči.

Onemogoči standardni pravilnik (Uporabite preverjanje pristnosti Windows za vse uporabnike) v razdelku Zahteve za povezovanje s klikom na RMB in izberite Onemogoči.

Ustvarite nov pravilnik z imenom Network-Switches-AAA in kliknite na. V razdelku Pogoj ustvari novo stanje. Iščemo odsek Radijski odjemalci RADIUS in izberite Stranki prijazno ime.

Označujemo vrednost sw-?. I.e. pogoj velja za vse odjemalce RADIUS, ki se začnejo z znaki: "sw-". Kliknite Next-> Next-> Next in se strinjate z vsemi standardnimi nastavitvami..

Označujemo vrednost sw-?. I.e. pogoj velja za vse odjemalce RADIUS, ki se začnejo z znaki: "sw-". Kliknite Next-> Next-> Next in se strinjate z vsemi standardnimi nastavitvami..

Nadalje v razdelku Omrežne politike ustvarite nov pravilnik za preverjanje pristnosti. Navedite njeno ime, na primer Pravilnik o pristnosti omrežnih stikal za omrežne skrbnike. Ustvarimo dva pogoja: v prvem pogoju Skupine Windows, določite skupino domen, katere člane je mogoče overiti (računi omrežnega skrbnika v našem primeru so vključeni v skupino AD Admins Network) Drugi pogoj Vrsta preverjanja pristnosti, izbira PAP kot protokola za preverjanje pristnosti.

Nato v oknu Konfiguriraj metode preverjanja pristnosti počistite vse vrste pristnosti, razen Nešifrirano preverjanje pristnosti (PAP. SPAP).

Nato v oknu Konfiguriraj metode preverjanja pristnosti počistite vse vrste pristnosti, razen Nešifrirano preverjanje pristnosti (PAP. SPAP).

V oknu Konfigurirajte nastavitve spremenite vrednost atributa Vrsta storitve naprej Upravni.

V drugih primerih se strinjamo s standardnimi nastavitvami in zaključimo čarovnika.

V drugih primerih se strinjamo s standardnimi nastavitvami in zaključimo čarovnika.

In končno, premaknite novo politiko na prvo mesto na seznamu pravilnikov.

Konfiguracija omrežne opreme za delo s strežnikom RADUIS

Ostaja nam konfiguracija naše omrežne opreme za delo s strežnikom Radius. Povežite se s stikalom HP ProCurve 5400 in spremenite njegovo konfiguracijo (spremenite IP naslov strežnika Raduis in geslo na svoje).

aaa avtentikacijska konzola omogoči radij lokalna aaa avtentikacija telnet prijava radius lokalna aaa overjanje telnet omogoči radius local aaa preverjanje pristnosti ssh prijava radius lokalna aaa preverjanje pristnosti ssh omogoči radius local aaa preverjanje pristnosti prijava privzeti način radius-strežniški ključ VAŠ-SECRET-KEY gostiteljski radij-strežnik 10.10 .10.44 VAŠ-SECRET-KEY auth-port 1645 ac-port 1646 radius-server gostitelj 10.10.10.44 auth-port 1645 gostitelj strežnika radius 10.10.10.44 acct-port 1646

Namig. Če ste zaradi varnostnih razlogov prepovedali povezovanje z omrežno opremo prek telneta, morate te vrstice iz konfiguracije izbrisati:

aaa preverjanje pristnosti telnet prijava radius lokalna aaa avtentikacija telnet omogoči radius local

Brez zapiranja konzole okna stikala (to je pomembno!, v nasprotnem primeru, če gre kaj narobe, se ne boste mogli več povezati s stikalom), odprite drugo sejo telnet. Pojavi se novo okno za avtorizacijo, v katerem boste morali navesti ime in geslo računa. Podatke o svojem računu poskusite vnesti v AD (mora biti član skupine Network Admins). Če je povezava vzpostavljena - vse ste naredili pravilno!

Za stikalo Cisco lahko konfiguracija, ki uporablja domene za preverjanje pristnosti in avtorizacijo, izgleda tako:

Za stikalo Cisco lahko konfiguracija, ki uporablja domene za preverjanje pristnosti in avtorizacijo, izgleda tako:

aaa gostiteljski radijski strežnik novega modela 10.10.10.44 auth-port 1645 acct-port 1646 ključ VAŠO TAJNO-KLJUČJE aaa overjanje prijava privzeta skupina polmer lokalna aaa pooblastitev exec privzeta skupina polmer lokalna ip radius izvor vmesnik Vlan421 vrstica con 0 vrstica vty 0 4 vrstica vty 5 15Opomba. V tej konfiguraciji se strežnik RADIUS najprej uporabi za preverjanje pristnosti, če pa ni na voljo, lokalni račun.

Za Cisco ASA bo konfiguracija izgledala tako:

aaa-strežnik RADIUS protokol radius aaa-strežnik RADIUS gostitelj 10.10.10.44 ključ VAŠ-SECRET-KEY polmer-skupni-pw YOUR-SECRET-KEY aaa avtentikacijska telnet konzola RADIUS LOCAL aaa avtentikacija ssh konzola RADIUS LOCAL aaa overjanje http konzola RADIUS LOCAL http konzola RADIUS LOCAL

Namig. Če nekaj ne deluje, preverite:

- Ali se skrivni ključi ujemajo na strežniku NPS in na stikalu (za preskus lahko uporabite preprosto geslo).

- Ali je v konfiguraciji naveden pravilen naslov strežnika NPS. Ali pinguje??

- Ali požarni zidovi blokirajo vrata 1645 in 1646 med stikalom in strežnikom?

- Previdno preučite dnevnike strežnika NPS