Nastavitve skupinske politike (GPP) - močna širitev tehnologije Windows Group Policy, ki poenostavlja delo pri postavljanju in upravljanju voznega parka računalnikov in je neke vrste nadomestek za skripte v GPO. Ena od značilnosti GPP je zmožnost upravljanja gesla za lokalne in storitvene račune, ki jih pogosto uporabljajo številni skrbniki, ki se niti ne zavedajo negotovosti te tehnologije. V tem članku bomo govorili o tem, zakaj ne bi smeli uporabljati funkcij skupinskih pravilnikov za upravljanje gesla..

V nastavitvah skupinskih pravilnikov je 5 različnih pravilnikov, ki omogočajo nastavitev gesla za uporabnika / skrbnika.

- Lokalni računi (Lokalni uporabniki in skupina) - z uporabo GPP lahko skrbnik ustvari / spremeni lokalni račun in nastavi geslo (dovolj pogosto se ta pravilnik uporablja za spreminjanje lokalnega skrbniškega gesla na vseh računalnikih v organizaciji)

- Omrežni pogoni (Drive Maps) - GPP vam omogoča, da uporabnika povežete (zamenjate) z določenim uporabniškim imenom in geslom

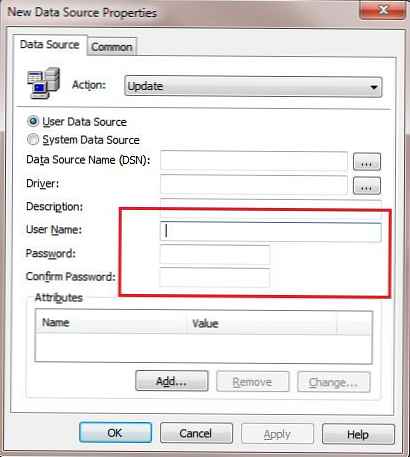

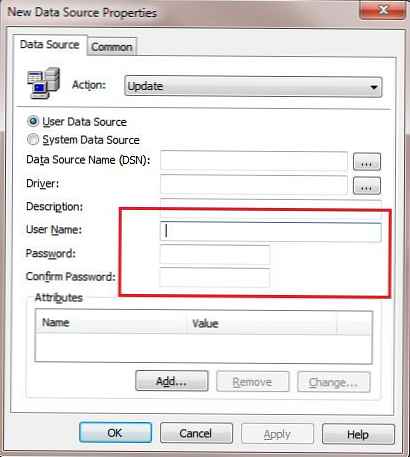

- Viri podatkov (Viri podatkov) - pri ustvarjanju vira podatkov lahko nastavite uporabniško ime in geslo računa, pod katerim bo vzpostavljena povezava.

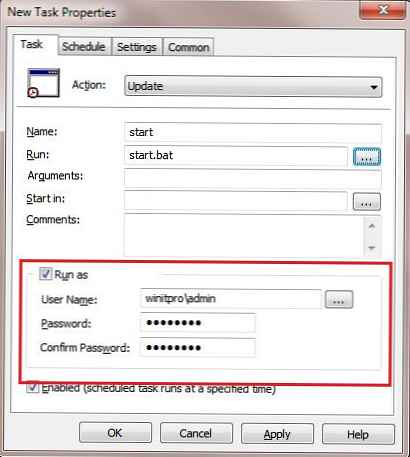

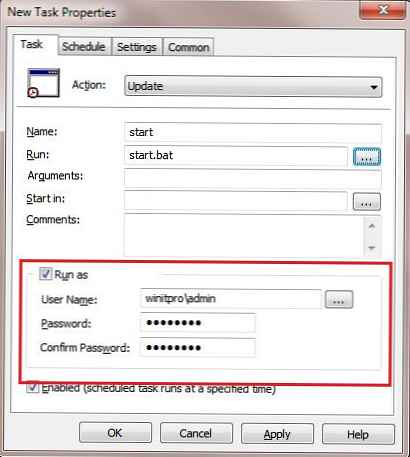

- Naloge načrtovalca Windows (Načrtovane naloge) - naloge načrtovalca lahko izvajate od določenega uporabnika

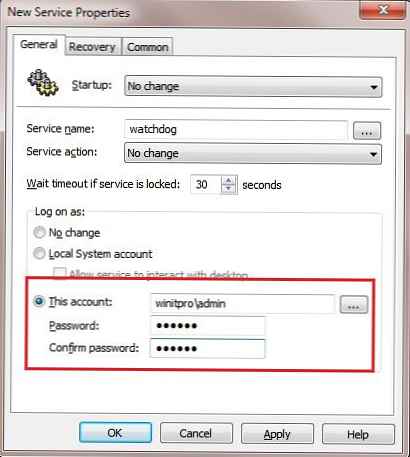

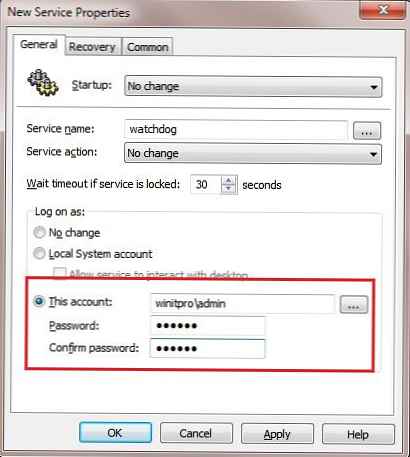

- Storitve (Storitve) - GPP vam omogoča, da določite račun in geslo, iz katerega se bo zagnala določena storitev (namesto računa za lokalni sistem)

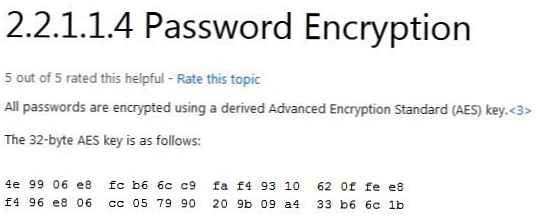

Ko skrbnik shrani geslo v katerega koli od zgornjih pravilnikov GPP, ga shrani v ustrezni imenik GPO v posebni datoteki XML in nato shrani na krmilnike domen v mapi SYSVOL. Geslo v datoteki XML je shranjeno v šifrirani obliki, vendar se za šifriranje / dešifriranje gesla uporablja izredno nestabilen simetrični algoritem AES 32 (tudi sam Microsoft to ugotavlja).

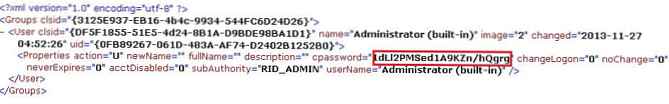

Recimo, da skrbnik uporablja GPP za konfiguriranje pravilnika, ki spremeni lokalno skrbniško geslo na vseh računalnikih. V tem primeru bo sistem shranil šifrirano geslo v imenik GPO v datoteko groups.xml. Poglejmo vsebino te datoteke (datoteka v našem primeru je shranjena v imeniku \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Politike \ POLICY_ID \ Machine \ Preferences \ Skupine):

Je pomembno. Dostop do datotek, shranjenih v GPO, je na voljo vsem pooblaščenim uporabnikom domene. To pomeni, da si lahko geslo ogledate v šifrirani obliki katerikoli uporabnika.

Šifrirano geslo je vsebovano v vrednosti polja CPASSWORD. Najbolj zanimivo je, da je Microsoft sam na MSDN-ju objavil javni 32-bitni ključ AES, ki se uporablja za šifriranje gesla (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

V skladu s tem nič ne prepreči strokovnjaku, da napiše skript, ki vam omogoča, da dešifrirate vrednost gesla, shranjenega v datoteki XML (algoritem AES je simetričen in, če imate šifrirni ključ, lahko preprosto dobite izhodiščno besedilo).

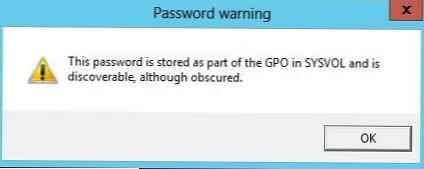

Opomba. Skript, ki vam omogoča, da dešifrirate geslo, shranjeno v GPP, lahko dobite tukaj: Get-GPPPassword. Seveda ta skript objavljamo v informativne namene in ga v nobenem primeru ne bi smeli uporabljati v sebične namene.V operacijskem sistemu Windows Server 2012 / Windows Server 2012 R2 so razvijalci Microsft dodali opozorilo o negotovosti glede shranjevanja gesel v tej obliki. Ko poskušate določiti geslo prek GPP-ja, se prikaže opozorilno okno:

To geslo je shranjeno kot del GPO v sistemu SYSOL in je odkrito, čeprav prikrito.

Pomembno je omeniti tudi dejstvo, da je od leta 2012 prisoten modul MetaSploit za sprejemanje in dešifriranje gesel, shranjenih v GPP. To pomeni, da lahko napadalci skoraj samodejno realizirajo ta vektor napada..

No, nameravate v prihodnosti uporabljati nastavitve skupinske politike za upravljanje gesla.?

Namig. Microsoft ponuja LAPS kot rešitev za upravljanje lokalnih skrbniških gesel. Več o tem preberite v članku MS LAPS - Upravljanje gesel za lokalne skrbnike v domeni