Ena pomembnejših varnostnih izboljšav za operacijski sistem Windows (začenši z Vista) je bila uvedba funkcije za nadzor uporabniških računov (UAC). Nadzor uporabniških računov zahteva potrditev uporabnika vsakič, ko se zažene program, ki poskuša spremeniti sistemske nastavitve. Eden od stranskih učinkov UAC je nezmožnost dostopa do povezave (skozi neto uporabo) omrežne pogone iz programov, ki delujejo v privilegiranem načinu (Zaženi kot skrbnik). To pomeni, da ko zaženete ukazno vrstico ali upravitelja datotek (istega poveljnika Total) z dvignjenimi pravicami, ne bodo vsebovale (nedostopne) črke pogonov nameščenih mrežnih map.

V tej opombi bomo pokazali, kako v sistemih Windows 10, Windows 8.1 in Windows 7 odobriti dostop do omrežnih pogonov iz programov, ki delujejo v privilegiranem načinu (teči kot skrbnik). Težava se kaže tako v omrežnih mapah, ki so povezane s skupinskimi pravilniki, kot tudi v neodvisno od map povezanih uporabnikov.

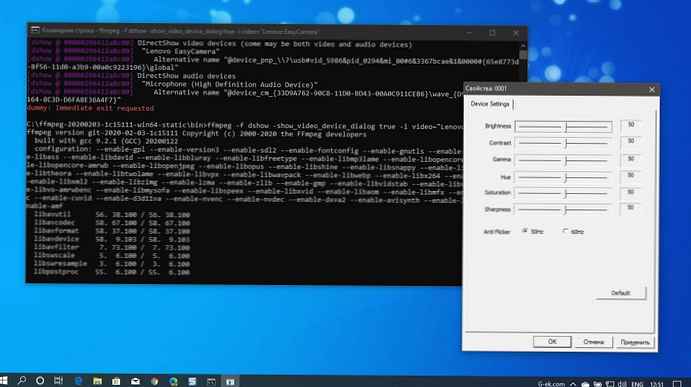

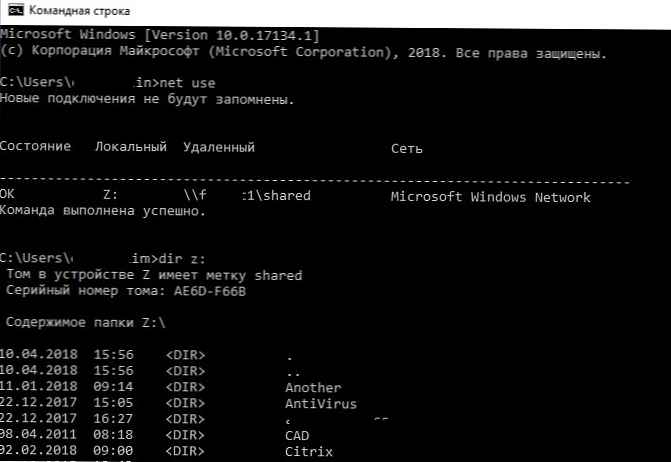

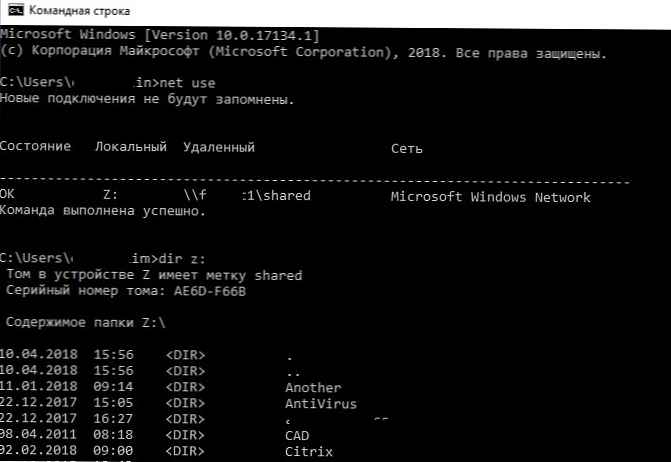

Je pomembno. Močno ne priporočamo, da bi popolnoma onemogočili UAC, tudi za eno posebno aplikacijo.Ko je UAC omogočen iz "privilegirane" aplikacije v sistemu Windows, ne morete dostopati do omrežnega pogona, povezanega v običajnem načinu. Pokažimo, kako je težava videti Prepričajte se, da imate na primer v ukazni vrstici, ki se začne s pravicami rednega uporabnika sistema, dostop do vsebine povezanega omrežnega pogona Z: \.

Če v istem uporabniku odprete okno ukaznega poziva s skrbniškimi pravicami, se ob poskusu dostopa do istega pogona prikaže sporočilo, da določene poti ni bilo mogoče najti:

Sistem ne najde podane poti..

Takšno vedenje sistema lahko povzroči številne nevšečnosti, ko se aplikacije pogosto zaženejo v privilegiranem načinu. Aplikacije lahko zaženete brez skrbniških privilegijev, vendar to ni vedno uporabno.

Zakaj se to dogaja? Ta funkcija je povezana z mehanizmom UAC za uporabnika z lokalnimi skrbniškimi pravicami. Dejstvo je, da se takšen uporabnik, ko se prijavi v sistem, ustvari dva žetona dostopa: en dostopni žeton z onemogočenimi skrbniškimi pravicami (filtriran dostopni žeton - iz katerega se zažene večina programov) in polnopravni skrbniški žeton s polnimi pravicami v sistemu (v tem okviru vsi programi, ki so prejeli potrdilo o višini pravic v UAC, se izvajajo).

Če uporabljate ukaz whoami / vsi primerjate trenutne privilegije istega uporabnika v dveh sejah cmd.exe (redni in privilegirani), vidite, da so zelo različni. Naslednja tabela prikazuje razlike v skupinah in trenutnih poverilnicah v vsaki seji..

| Redna uporabniška seja | Privilegirano uporabniško zasedanje | |

| Dostopna skupina | Oznaka obvezna \ Oznaka srednje stopnje S-1-16-8192 | Obvezna oznaka \ Oznaka visoke obvezne ravni S-1-16-12288 |

| Privilegiji | SeLockMemoryPrivilege SeMachineAccountPrivilege SeShutdownPrivilege SeChangeNotifyPrivilege SeUndockPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege | SeLockMemoryPrivilege SeIncreaseQuotaPrivilege SeMachineAccountPrivilege SeSecurityPrivilege SeTakeOwnnershipPrivilege SeLoadDriverPrivilege SeSystemProfilePrivilege SeSystemtimePrivilege SeProfileSingleProcessPrivilege SeIncreaseBasePriorityPrivilege SeCreatePagefilePrivilege SeBackupPrivilege SeRestorePrivilege SeShutdownPrivilege SeSystemEnvironmentPrivilege SeChangeNotifyPrivilege SeRemoteShutdownPrivilege SeUndockPrivilege SeManageVolumePrivilege Prilagojena lastnost SeCreateGlobalPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege SeCreateSymbolicLinkPrivilege SeDelegateSessionUserImpersonatePrivilege |

Ko je omogočen UAC, se lahko aplikacije pod istim uporabnikom zaženejo v dveh kontekstih (privilegiran in neprivilegiran). Pri povezovanju mrežnih map v skupni rabi sistem ustvari simbolne povezave (DosDevices), ki shrani preslikavo črk pogona in poti UNC. Te povezave so povezane s trenutno sejo trenutnega žetona dostopa do procesa in niso dostopne iz drugega žetona.

V skladu s tem se lahko pojavi tudi obratna težava: če ima uporabnik v svojem računalniku pravice skrbnika, potem ko povežete omrežne pogone prek prijavnih skriptov skupinskih pravilnikov, opravil načrtovalcev ali SCCM (ki delujejo z višjimi privilegiji), ti pogoni uporabniku niso vidni v programu Windows Explorer (neprivilegiran postopek).

Opomba. V operacijskem sistemu Windows Server lahko zaženete Windows Explorer s povišanimi privilegiji.Kot rešitev lahko priporočite povezavo (prek neto uporaba ali rundll32 SHELL32.dll, SHHelpShortcuts_RunDLL Connect) omrežni pogoni v kontekstu ukaznega poziva, ki se izvaja s skrbniškimi pravicami. Toda ta rešitev ni vedno uporabna in ni zelo priročna..

Obstaja preprostejša rešitev, za njegovo izvajanje morate v registru narediti naslednje spremembe:

- Odpri urejevalnik registra (regedit.exe).

- Pojdite na registrski ključ HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Politike \ Sistem .

- Ustvari nov parameter (tipa DWORD) z imenom Omogoči Povezane povezave in vrednost 1 .

Namig. To lahko storite z enim ukazom:reg dodajte "HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System" / v "EnableLinkedConnections" / t REG_DWORD / d 0x00000001 / f - Znova zaženite računalnik (ali znova zaženite storitev LanmanWorkstation).

Po ponovnem zagonu preverite, ali uporabnik vidi omrežne pogone iz programov, ki se izvajajo s skrbniškimi pravicami. Velja tudi obratno, vsi omrežni pogoni, povezani v okviru privilegirane seje, bodo na voljo v redni seji.

Kako deluje?. Potem ko bo omogočil vpis v register EnableLinkedConnections, bo storitev LanmanWorkstation in LSA preverila drugi dostopni žeton, povezan s trenutno uporabniško sejo. Če je takšen dostopni žeton najden, bo seznam preslikanih omrežnih pogonov kopiran iz enega žetona v drugega. Tako bodo omrežni pogoni, priključeni v privilegiran način, vidni v običajnem načinu in obratno.

Namig. Alternativna rešitev je ustvariti simbolično povezavo do imenika ciljnega omrežja. Na primer, takomklink / D c: \ docs \\ msk-fs1 \ docs

Dostop do tega imenika bo mogoč v običajnem in privilegiranem načinu. Med pomanjkljivostmi metode ugotavljamo, da se dostop do mape v skupni rabi izvaja s privilegiji trenutnega uporabnika. Tako kot v primeru uporabe omrežja ne morete uporabljati drugega uporabniškega računa.