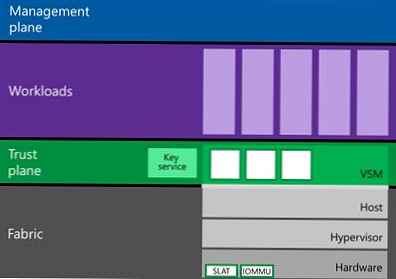

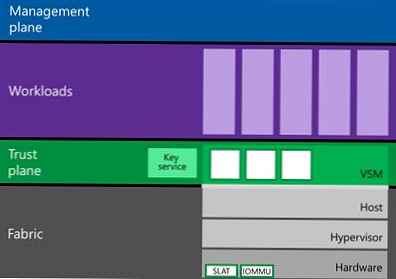

Windows 10 Enterprise (in samo v tej izdaji) ima novo komponento Hyper-V, imenovano Navidezni Varno Način (VSM). VSM je varen vsebnik (virtualni stroj), ki deluje na hipervizorju in ločen od gostiteljskega sistema Windows 10 in njegovega jedra. Varnostne komponente sistema delujejo znotraj tega varnega virtualnega vsebnika. V VSM-u ni mogoče izvesti nobene kode drugih proizvajalcev in celovitost kode se nenehno preverja zaradi sprememb. Ta arhitektura vam omogoča, da zaščitite podatke v VSM, tudi če je gostiteljsko jedro Windows 10 ogroženo, ker tudi jedro nima neposrednega dostopa do VSM.

VSM vsebnika ni mogoče povezati z omrežjem in v njem nihče ne more pridobiti administrativnih privilegijev. Znotraj vsebnika Virtual Secure Mode se lahko shranijo šifrirni ključi, podatki o avtorizaciji uporabnika in druge informacije, ki so kritične z vidika kompromisa. Tako napadalec ne bo mogel več prodreti v korporacijsko infrastrukturo z uporabo lokalno predpomnjenih podatkov o uporabniških računih domene.

V VSM lahko delujejo naslednje sistemske komponente:

V VSM lahko delujejo naslednje sistemske komponente:

- LSASS (Lokalno Varnost Podsistem Storitev) - komponenta, ki je odgovorna za avtorizacijo in izolacijo lokalnih uporabnikov (sistem je tako zaščiten pred napadi, kot so "daj hash" in pripomočki, kot je mimikatz). To pomeni, da gesel (in / ali hash-ov) uporabnikov, registriranih v sistemu, ne more dobiti niti uporabnik z lokalnimi skrbniškimi pravicami.

- Navidezni TPM (vTPM) - sintetični TPM za gostujoče stroje, potreben za šifriranje vsebine pogona

- Sistem nadzora integritete kode OS - zaščita sistemske kode pred spremembami

Za uporabo načina VSM so okolju predstavljene naslednje strojne zahteve:

- Podpora za UEFI, Secure Boot in Trusted Platform Module (TPM) za varno shranjevanje ključev

- Podpora za virtualizacijo strojne opreme (vsaj VT-x ali AMD-V)

Kako omogočiti virtualni varni način (VSM) v sistemu Windows 10

Poglejmo, kako omogočiti virtualni varni način sistema Windows 10 (v našem primeru je to Build 10130).

- UEFI Secure Boot mora biti omogočen.

- V domeno mora biti vključen Windows 10 (VSM - ščiti samo uporabniške račune domene, ne pa tudi lokalnih).

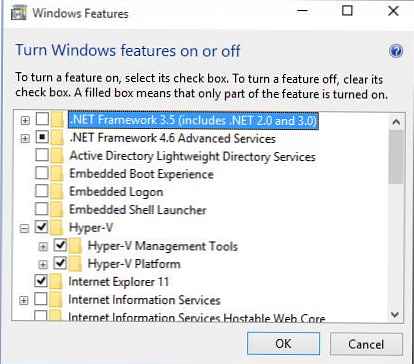

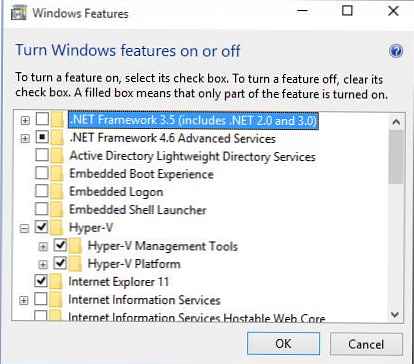

- Vloga Hyper-V v operacijskem sistemu Windows 10 mora biti nameščena (v našem primeru ste morali najprej namestiti Hyper-V platformo in šele nato orodja za upravljanje Hyper-V).

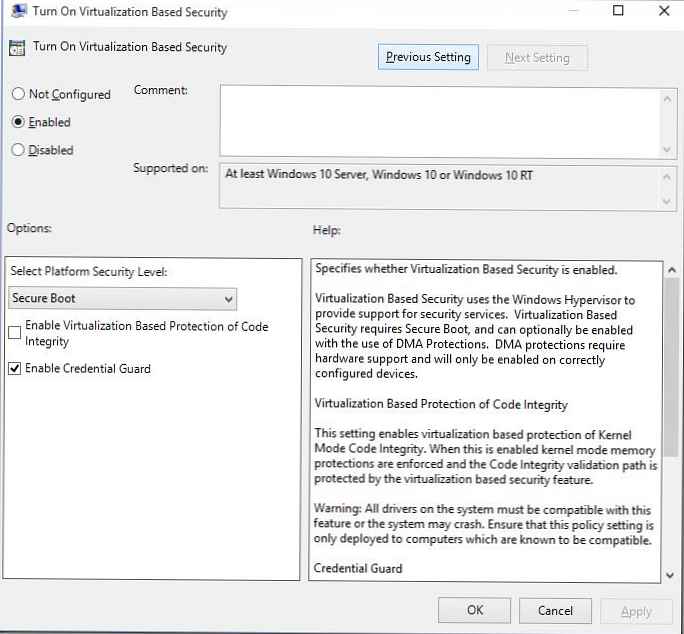

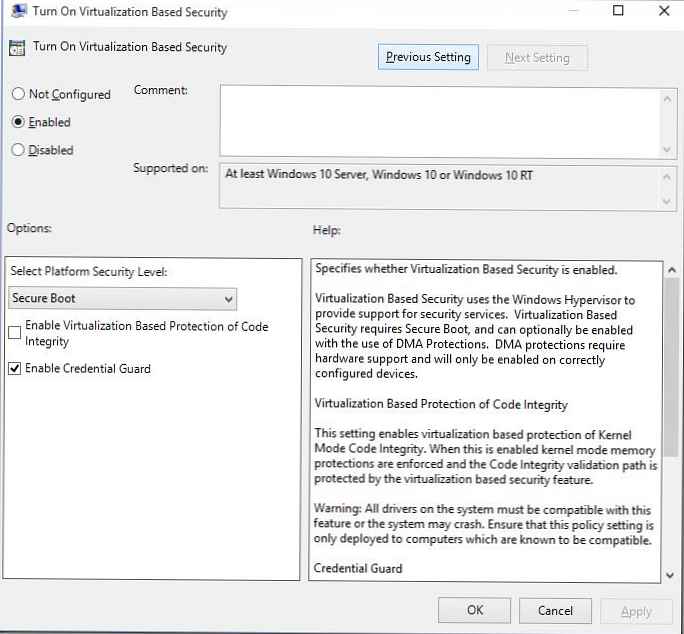

- Navidezni varni način (VSM) mora omogočiti poseben pravilnik v urejevalniku pravilnikov skupin gpedit.msc: Konfiguracija računalnika -> Sistem -> Device Guard -> Vklopite varnost na podlagi virtualizacije. Vključite pravilnik v odstavku Izberite raven varnosti platforme izberi Varen škorenj, in tudi označite „Omogoči zaščito poverilnice”(LSA izolacija).

- In nazadnje, konfigurirajte BCD za zagon sistema Windows 10 v načinu VSM

bcdedit / set vsmlaunchtype auto - Znova zaženite računalnik

Preverite VSM

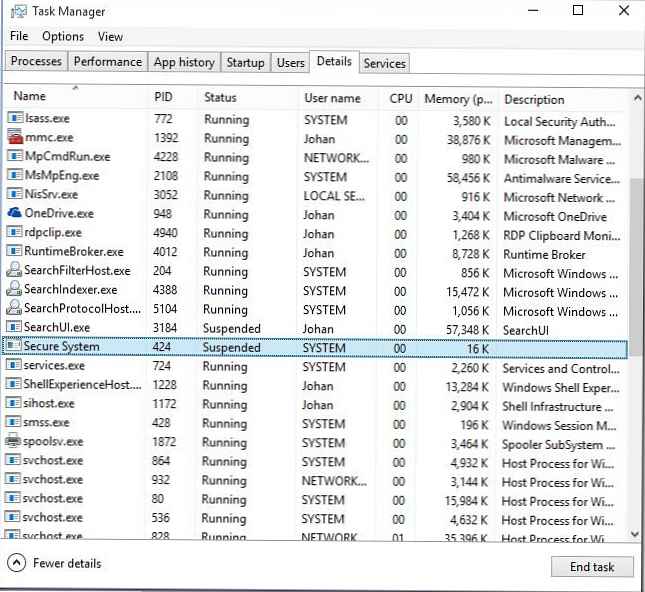

Preverite, ali je VSM po postopku aktiven Varen sistem v upravitelju opravil.

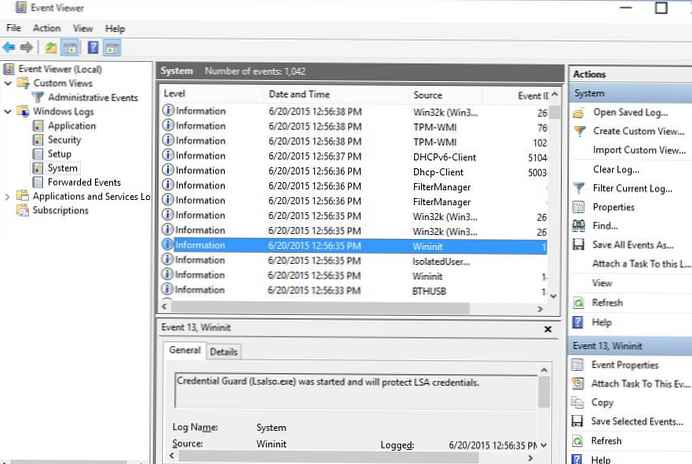

Ali po dogodku "Zaupna skrbnica (Lsalso.exe) se je začela in bo varovala poverilnice LSA“V sistemskem dnevniku.

Ali po dogodku "Zaupna skrbnica (Lsalso.exe) se je začela in bo varovala poverilnice LSA“V sistemskem dnevniku.

Varnostno testiranje VSM

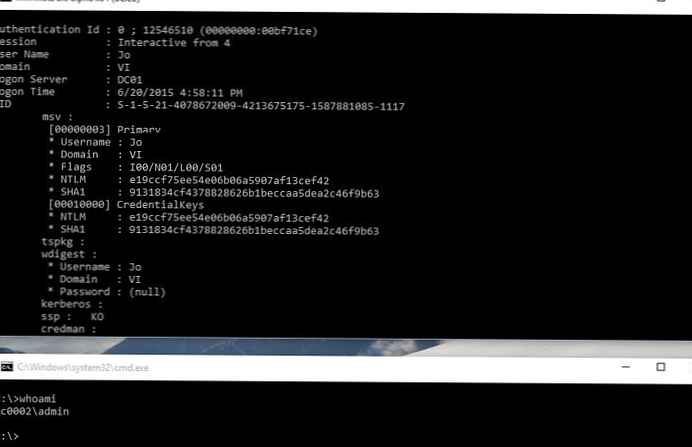

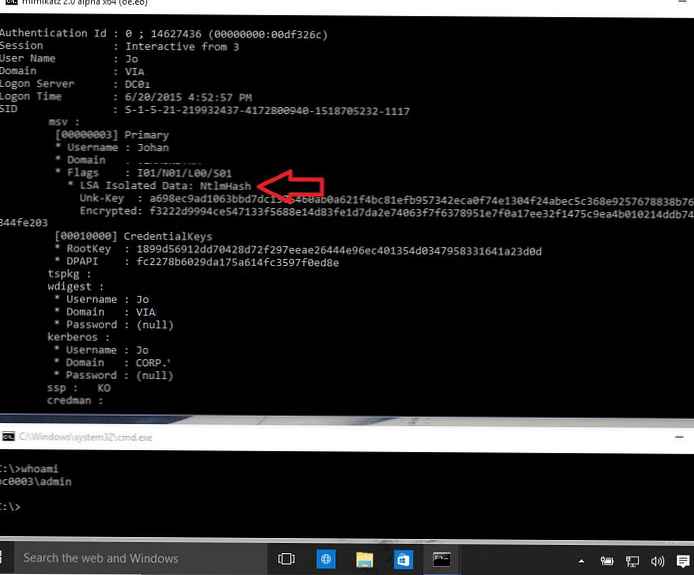

Torej, v računalnikih z omogočenim načinom VSM se registrirajte pod domenskim računom in pod lokalnim skrbnikom zaženite naslednji ukaz mimikatz:

privilegij mimikatz.exe :: odpravljanje napak: izhod izhoda

Vidimo, da LSA deluje v izoliranem okolju in da ne bo mogoče dobiti razpršil uporabniškega gesla.

Če izvedemo isto operacijo na računalniku z onemogočenim VSM, dobimo hash-u za geslo uporabnika NTLM, ki ga lahko uporabimo za napade "pass-the-hash".

Če izvedemo isto operacijo na računalniku z onemogočenim VSM, dobimo hash-u za geslo uporabnika NTLM, ki ga lahko uporabimo za napade "pass-the-hash".