Uporaba lokalnih računov (vključno z lokalnim skrbnikom) za dostop do omrežja v okoljih Active Directory je iz več razlogov nezaželena. Veliko računalnikov pogosto uporablja isto ime in geslo lokalnega skrbnika, kar lahko ogrozi številne sisteme, kadar je en računalnik ogrožen (grožnja napada Prenesi) Poleg tega je dostop do lokalnih računov preko omrežja težko personificirati in slediti centralno, ker podobna dejstva niso zabeležena na krmilnikih AD domene.

Da bi zmanjšali tveganja, se skrbniki zatečejo k preimenovanju imena običajnega lokalnega računa skrbnika Windows. Uporaba sistema, ki občasno spreminja geslo lokalnega skrbnika v edinstveno domeno v vseh računalnikih (na primer rešitev MS Local Administrator Password), lahko znatno poveča varnost lokalnih skrbniških računov. Toda ta rešitev ne bo mogla rešiti problema omejevanja dostopa do omrežja pod lokalnimi računi, ker računalniki imajo lahko več kot en lokalni račun.

S pravilnikom lahko omejite dostop do omrežja za lokalne račune. Zavrni dostop do to računalnik iz the omrežje. Težava pa je v tem, da boste morali v tem pravilniku izrecno navesti vsa imena računov, ki jim je treba zavrniti dostop.

Windows 8.1 in Windows Server 2012 R2 sta predstavila dve novi varnostni skupini z novimi SID-ji. To pomeni, da je zdaj na voljo priložnost, da ne navedete vseh možnih možnosti SID za lokalne račune, temveč uporabite skupni SID.

| S-1-5-113 | NT ORGAN \ Lokalni račun | Vsi lokalni račun |

| S-1-5-114 | NT ORGORITY \ Lokalni račun in član skupine Administrators | Vsi lokalni skrbniški računi |

Te skupine so dodane v uporabnikov dostopni žeton, ko se prijavi pod lokalni račun.

Na strežniku, v katerem je nameščen Windows Server 2012 R2, preverite, ali sta lokalnemu skrbniškemu računu dodeljena dva nova NT ORHORITY \ Local account (SID S-1-5-113) in NT AUTHORITY \ Local account and member of Administrators group (SID S-1- 5-114):

Whoami / vsi

To funkcijo lahko dodate v Windows 7, Windows 8, Windows Server 2008 R2 in Windows Server 2012 z namestitvijo posodobitve KB 2871997 (posodobitev za junij 2014).

To funkcijo lahko dodate v Windows 7, Windows 8, Windows Server 2008 R2 in Windows Server 2012 z namestitvijo posodobitve KB 2871997 (posodobitev za junij 2014).

Svoj SID lahko v sistemu preverite, ali te skupine obstajajo na naslednji način:

$ objSID = Nov objektni sistem.Security.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Če skript vrne NT Organ \ Lokalni račun, je ta lokalna skupina (s tem SID-om) na voljo.

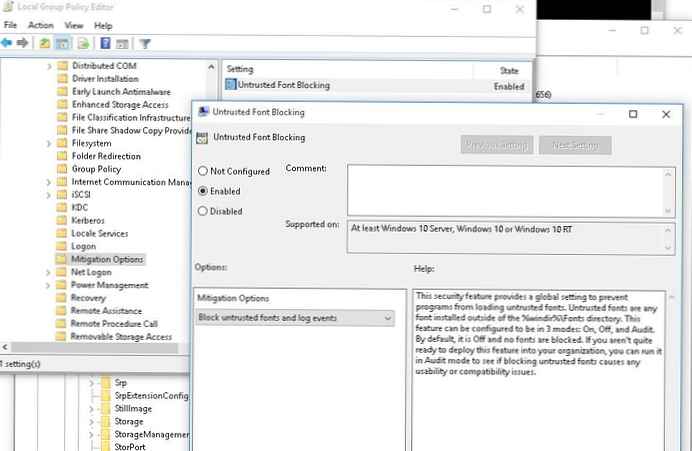

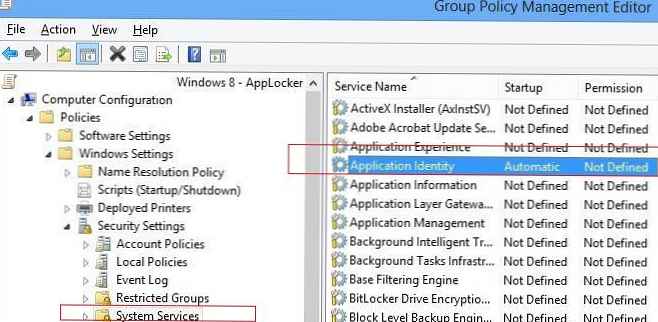

Če želite omejiti dostop do omrežja v lokalnih računih s temi SID-ji v žetonu, lahko uporabite naslednje pravilnike, ki se nahajajo v razdelku Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Lokalne politike -> Dodelitev pravic uporabnikom.

- Prepovedati dostop do tega računalnika iz omrežja - Zavrnjen dostop do računalnika iz omrežja

- Zavrni dnevnik naprej skozi Oddaljeni Namizje Storitve - Zavrni prijavo prek storitve z oddaljenega namizja

Dodaj v podatke o pravilnikih Lokalni račun in Lokalni račun in član skupine Administratorji in posodobite pravilnik s gpupdate / force.

Po uporabi tega pravilnika je dostop do omrežja prek lokalnih računov zavrnjen do tega računalnika. Ko torej poskusite vzpostaviti sejo RDP pod računom .\skrbnik prikaže se sporočilo o napaki.

Po uporabi tega pravilnika je dostop do omrežja prek lokalnih računov zavrnjen do tega računalnika. Ko torej poskusite vzpostaviti sejo RDP pod računom .\skrbnik prikaže se sporočilo o napaki.

Tako lahko omejite dostop do omrežja po lokalnih računih ne glede na njihova imena in povečate raven varnosti poslovnega okolja.