Googlovi inženirji so oktobra objavili kritične informacije o ranljivosti Različica SSL 3.0, prejel smešno ime POODLE (Padding Oracle On Downgraed Legacy Encryption ali Pudlica 🙂). Ranljivost omogoča napadalcu dostop do informacij, šifriranih s SSLv3, s pomočjo človeka v srednjem napadu. Na ranljivosti vplivajo tako strežniki kot odjemalci, ki se lahko povežejo prek SSLv3.

Na splošno situacija ne preseneča, saj protokol SSL 3.0, prvič predstavljena leta 1996, stara je bila že 18 let in je moralno zastarela. V večini praktičnih nalog ga je že zamenjal kriptografski protokol TLS (različice 1.0, 1.1 in 1.2).

Za zaščito pred ranljivostjo se v celoti priporoča POODLE. onemogočite podporo za SSLv3 tako na strani odjemalca kot na strani strežnika še naprej uporabljati samo TLS. Za uporabnike zastarele programske opreme (na primer z uporabo IIS 6 v operacijskem sistemu Windows XP) to pomeni, da ne bodo mogli več gledati strani HTTPS in uporabljati drugih storitev SSL. V primeru, da podpora za SSLv3 ni popolnoma onemogočena in je privzeto predlagano, da uporabite močnejše šifriranje, bo še vedno prišlo do ranljivosti POODLE. To je posledica posebnosti izbire in pogajanja o šifrirnem protokolu med odjemalcem in strežnikom, ker če pride do napake pri uporabi TLS, se samodejno preklopi na SSL.

Priporočamo, da preverite vse svoje storitve, ki lahko uporabljajo SSL / TLS v kateri koli obliki in onemogočijo podporo za SSLv3. Na spletnem strežniku lahko preverite ranljivosti s spletnim testom, na primer tukaj: http://poodlebleed.com/.

Vsebina:

- Onemogočite SSLv3 v sistemu Windows na sistemski ravni

- Onemogoči SSLv2 (Windows 2008 / Server in novejši)

- Omogočite TLS 1.1 in TLS 1.2 v operacijskem sistemu Windows Server 2008 R2 in novejših

- Pomožni sistem za upravljanje kriptografskih protokolov v sistemu Windows Server

Onemogočite SSLv3 v sistemu Windows na sistemski ravni

V operacijskem sistemu Windows se prek registra upravlja podpora protokola SSL / TLS.

Namig. Preden spremenite te spremembe, priporočamo, da ustvarite varnostno kopijo določene veje s pomočjo funkcije urejevalnika registra Izvoz.V tem primeru bomo pokazali, kako v celoti onemogočiti SSLv3 v sistemu Windows Server 2012 R2 na sistemski ravni (tako na ravni odjemalca kot na strežniku):

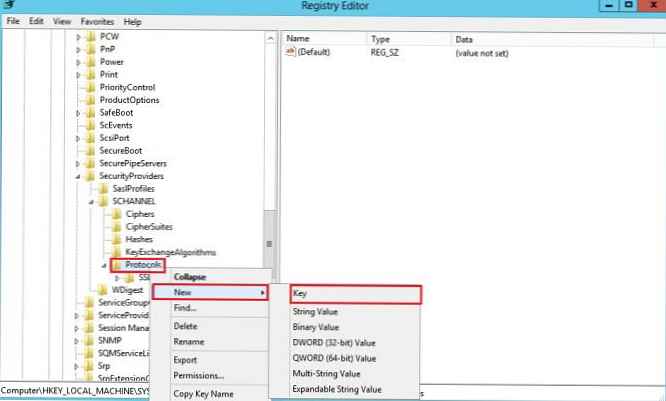

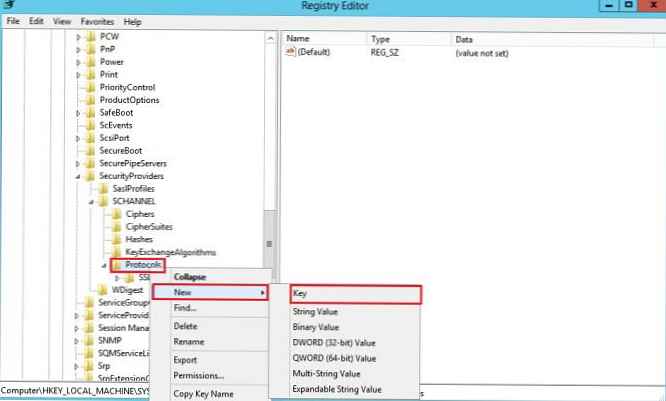

- Odprite urejevalnik registra (regedit.exe) s skrbniškimi pravicami

- Pojdi na podružnico HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Ustvari nov razdelek z imenom SSL 3,0 ( Novo-> Ključ)

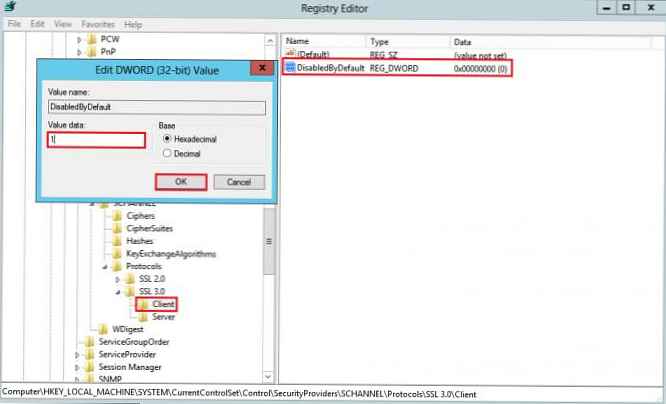

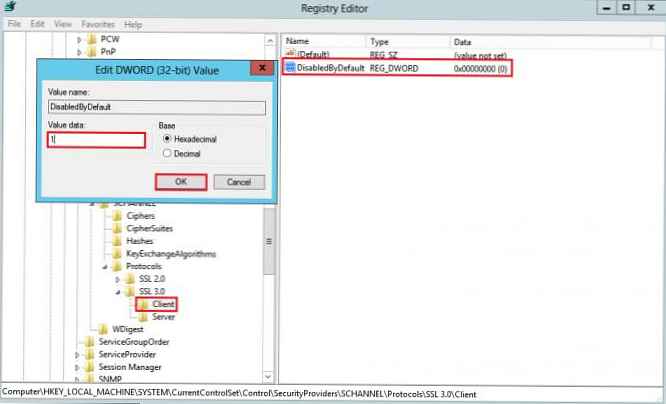

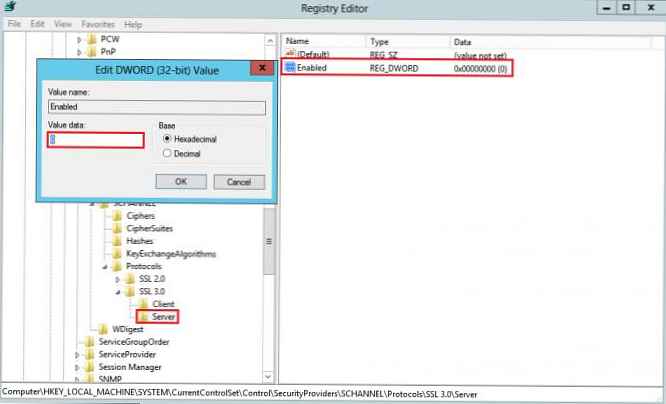

- V ustvarjenem razdelkuSSL 3.0 ustvarite še dva pododdelka z imeni Naročnik in Strežnik.

- Nato v razdelku odjemalec ustvarite nov 32-bitni parameter DWORD z imenom DisabledByDefault

- Kot ključna vrednost DisabledByDefault navesti 1.

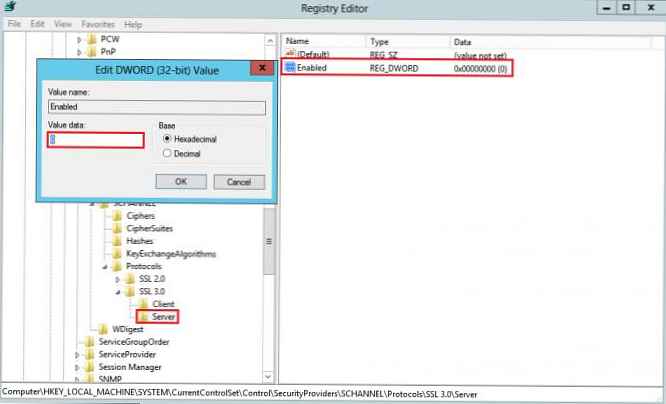

- Nato v podružnici strežnika ustvarite nov DWORD (32-bitni) parameter z imenom Omogočeno in vrednost 0.

- Da spremembe začnejo veljati, morate znova zagnati strežnik

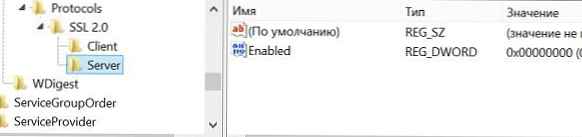

Onemogoči SSLv2 (Windows 2008 / Server in novejši)

OS pred sistemom Windows 7 / Windows Server 2008 R2 privzame še manj varen in zapuščen protokol SSL v2, ki jih je treba tudi zaradi varnostnih razlogov onemogočiti (v novejših različicah sistema Windows je SSLv2 na ravni odjemalca privzeto onemogočen in se uporabljata samo SSLv3 in TLS1.0). Če želite onemogočiti SSLv2, morate ponoviti zgornji postopek, samo za registrski ključ SSL 2.0.

V sistemu Windows 2008/2012 je SSLv2 na ravni odjemalca privzeto onemogočen.

Omogočite TLS 1.1 in TLS 1.2 v operacijskem sistemu Windows Server 2008 R2 in novejših

Windows Server 2008 R2 / Windows 7 in novejše različice podpirajo algoritme za šifriranje TLS 1.1 in TLS 1.2, vendar so ti protokoli privzeto onemogočeni. Podpora za TLS 1.1 in TLS 1.2 lahko v teh različicah sistema Windows omogočite v podobnem scenariju.

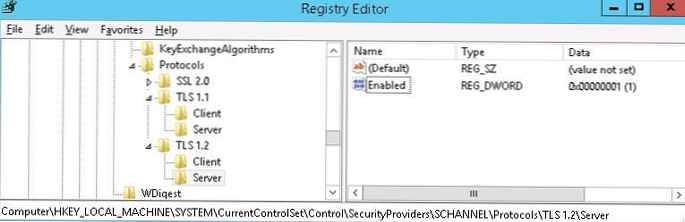

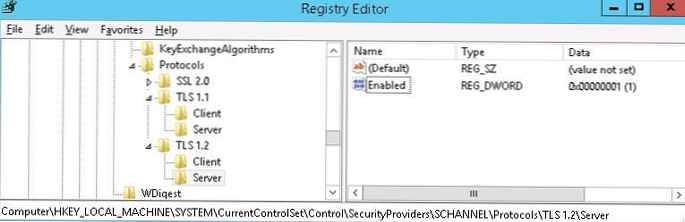

- V urejevalniku registra odprite podružnico HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protokoli

- Ustvari dva razdelka TLS 1.1 in TLS 1.2

- V vsakem odseku ustvarite pododdelek z imeni Naročnik in Strežnik

- V vsakem oddelku odjemalca in strežnika ustvarite tipko DWORD:

- DisabledByDefault z vrednostjo 0

- Omogočeno z vrednostjo 1

- Po spremembah je treba strežnik znova zagnati..

Pomožni sistem za upravljanje kriptografskih protokolov v sistemu Windows Server

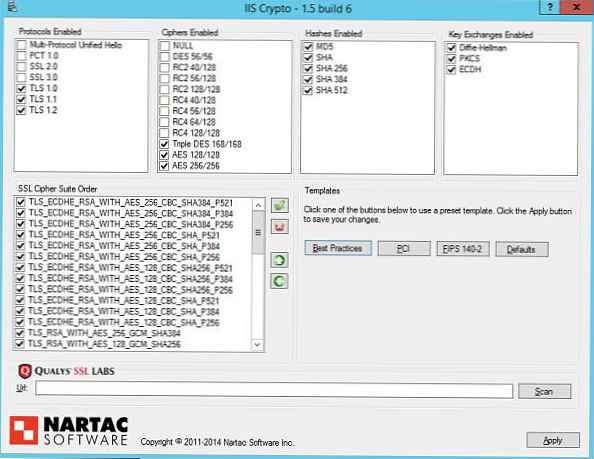

Obstaja brezplačen program IIS Crypto, ki vam omogoča priročno upravljanje nastavitev kriptografskih protokolov v sistemih Windows Server 2003, 2008 in 2012. S pomočjo tega pripomočka lahko kateri koli protokol šifriranja omogočite ali onemogočite v samo dveh klikih.

Program že ima več predlog, ki omogočajo hitro uporabo prednastavitev za različne varnostne nastavitve.