Prejšnji teden so bile razkrite podrobnosti o glavnih ranljivosti strojne opreme, ki jih najdemo v procesorjih Intel, ARM in AMD. Izvajanje teh ranljivosti omogoča napadalcu z lokalnim dostopom do sistema dostop do branja podatkov iz privilegiranega pomnilnika sistemskega jedra. Obe ugotovljeni ranljivosti sta prisotni v procesorski tehnologiji špekulativnega izvajanja navodil, ki sodobnim procesorjem omogoča, da "predvidijo", katera navodila je treba izvesti v prihodnosti, kar vodi k splošnemu povečanju zmogljivosti sistema.

Vsebina:

- Razumevanje ranljivosti zrušenja

- Osnovne informacije o ranljivosti spektra

- Kako preveriti, ali je vaš sistem ranljiv

- Posodobitev vdelane programske opreme

- Posodobitve varnosti Windows za zaščito pred ranljivostmi Meltdown in Spectre

- Kaj storiti, če obliž ni nameščen

- Poslabšanje zmogljivosti sistema po namestitvi varnostnih posodobitev Meltdown in Spectre

Razumevanje ranljivosti zrušenja

Ranljivost Zlom (CVE-2017-5754) vpliva samo na procesorje Intel in ARM (procesorji AMD niso prizadeti).

Izvajanje ranljivosti Meltdown omogoča prekinitev izolacije med uporabniškimi aplikacijami in jedrom OS. Napadalec lahko dobi dostop do zaščitenih podatkov, ki jih obdeluje jedro OS. Skoraj vsi modeli procesorjev Intel, izdani v zadnjih 13 letih (razen procesorjev Intel Itanium in Intel Atom pred letom 2013), so izpostavljeni tej ranljivosti.

Osnovne informacije o ranljivosti spektra

Ranljivost Spectre (CVE-2017-5753 in CVE-2017-5715) Ta ranljivost je prisotna na obeh Intelovih procesorjih z ARM in AMD. Ko izvajate ranljivost iz enega programa, lahko dostopate do pomnilnika drugega programa ali storitve (ukradite gesla, osebne podatke itd.). Izvedba napada z ranljivostjo Spectre je veliko težja kot izvedba prek Meltdown-a, vendar se je v skladu s tem težje braniti pred njim..

Kako preveriti, ali je vaš sistem ranljiv

Microsoft je izdal poseben modul Powershell Špekulacijski nadzorl preizkusiti prisotnost ranljivosti procesorja v vašem sistemu (preveri tako prisotnost posodobitve BIOS-a / strojne programske opreme kot popravek za Windows).

Modul SpeculationControl lahko namestite prek upravitelja paketov iz Powershell galerije:

Shrani-Modul -Ime SpeculationControl -Path c: \ tmp \ SpeculationControl

Namestite-modul -ime SpeculationControl

Ali pa jih prenesite kot zip arhiv iz TechNet-a.

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Uvozni modul. \ SpeculationControl.psd1

Get-SpeculationControlSettings

V mojem primeru je modul vrnil naslednje podatke:

Nastavitve nadzora špekulacije za CVE-2017-5715 [vbrizgavanje ciljne injekcije]Strojna podpora za ublažitev ciljne podružnice za ublažitev injekcije je napačna

Prisotna je podpora Windows OS za ublažitev ubrizgavanja ciljne podružnice: napačno

Omogočena je podpora operacijskega sistema Windows za ublažitev ciljne podružnice: napačno

Nastavitve nadzora špekulacije za CVE-2017-5754 [lopov predpomnilnik podatkov]

Strojna oprema zahteva senčenje VA jedra: Res

Prisotna je podpora Windows OS za senco VA jedra: False

Podpora za Windows OS za senco VA jedra je omogočena: False

Predlagana dejanja

* Namestite posodobitev BIOS-a / vdelane programske opreme, ki jo je zagotovil OEM naprave, ki omogoča strojno podporo za zmanjšanje ciljne podružnice.

* Namestite zadnje razpoložljive posodobitve za Windows s podporo za ublažitev špekulacij.

* Sledite navodilom za omogočanje podpore za Windows Client za ublažitev nadzora špekulacij, opisanih v https://support.microsoft.com/help/4073119

BTIHardwarePresent: napačno

BTIWindowsSupportPresent: Lažno

BTIWindowsSupportEnabled: Lažno

BTIDisabledBySystemPolicy: Lažno

BTIDisabledByNoHardwareSupport: Lažno

KVAShadowRequired: Res

KVAShadowWindowsSupportPresent: napačno

KVAShadowWindowsSupportEnabled: napačno

KVAShadowPcidEnabled: Lažno

Kot lahko vidite, je v tem primeru računalnik ranljiv tako za Meltdown (CVE-2017-5754) kot za Spectre (CVE-2017-5715). Za Windows ni nobene posodobitve strojne programske opreme ali popravka.

Ne pozabite vrniti pravilnika o izvršbi na izvirnik:Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Posodobitev vdelane programske opreme

Ker težava je povezana s strojno opremo. Najprej morate preveriti, ali je na spletnem mestu prodajalca posodobitev BIOS-a / strojne programske opreme za vaš sistem. Če takšne programske opreme še ni, morate vsaj namestiti varnostne posodobitve, ki blokirajo dostop do pomnilnika drugih na ravni OS.

Posodobitve varnosti Windows za zaščito pred ranljivostmi Meltdown in Spectre

Microsoft je hitro objavil varnostne posodobitve, ki bi morale zaščititi operacijski sistem Windows pred izvajanjem napadov zaradi ranljivosti Meltdown in Spectre.

Posodobljene so bile posodobitve za Windows 10 in Windows 7 / Windows Server 2008 R2 (KB4056897) in Windows 8.1 / Windows Server 2012 R2 (KB4056898).

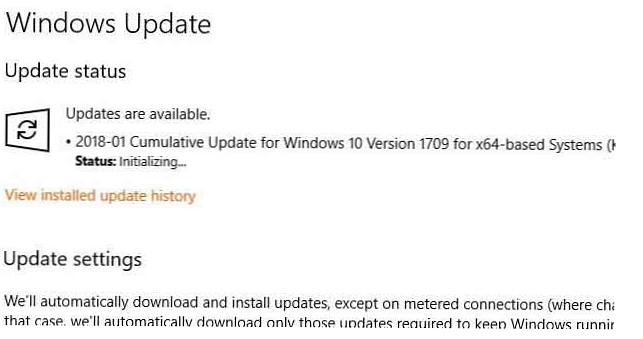

Posodobitve je treba samodejno namestiti v računalnik prek sistema Windows Update / WSUS.

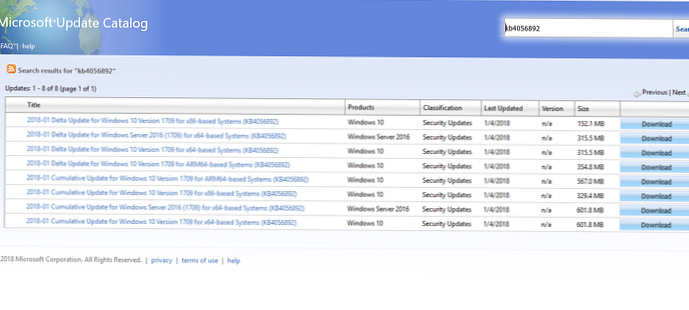

Če želite ročno prenesti in namestiti posodobitev, lahko uporabite naslednje povezave do kataloga Windows Update.

- Windows 10 1507 - KB4056893 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056893

- Windows 10 1511 - KB4056888 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056888

- Windows 10 1607 - KB4056890 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056890

- Windows 10 1703 - KB4056891 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056891

- Windows 10 1709 - KB4056892 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056892

- Windows 8.1 x86 / x64 in Windows Server 2012 R2 (KB4056898): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

- Windows 7 SP1 x86 / x64, Windows Server 2008 R2 in Windows Embedded Standard 7 (KB4056897): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Kaj storiti, če obliž ni nameščen

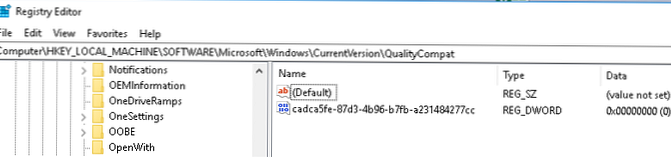

Nekateri protivirusni programi drugih proizvajalcev lahko blokirajo namestitev posodobitev, ki pokrivajo ranljivosti Meltdown in Spectre. V tem primeru je priporočljivo v podružnici registra HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat poišči ključ cadca5fe-87d3-4b96-b7fb-a231484277cc, spremeni svojo vrednost v 0 in znova zaženite računalnik.

reg dodajte "HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat" / v cadca5fe-87d3-4b96-b7fb-a231484277cc / t REG_DWORD / d 0 / f

Po ponovnem zagonu morate poskušati znova namestiti posodobitev.

Obstajajo tudi informacije o nezdružljivosti nekaterih protivirusov s temi posodobitvami, ker dostopajo do pomnilnika jedra na podoben način kot Meltdown.

Če se posodobitev ne namesti z napako 0x80070643, preverite, ali je obliž že nameščen ali se različica popravka ne ujema z različico OS.

V nekaterih primerih, ko namestite posodobitev KB4056894 na Windows 7, se sistem zruši v BSOD po ponovnem zagonu z napako 0x000000c4 in ustavi nalaganje. V tem primeru bo pomagala le odstranitev posodobitve prek zagonskega / obnovitvenega diska (podobno kot v tem članku).

dir d:dism / image: d: \ /remove-package/packagename:Package_for_RollupFix~31bf3856ad364e35~amd64~~7601.24002.1.4 / norestart

Poslabšanje zmogljivosti sistema po namestitvi varnostnih posodobitev Meltdown in Spectre

Glede na razpoložljive informacije te posodobitve sistema Windows zmanjšajo skupno delovanje sistema za 5-30%, odvisno od različice procesorja in uporabljene programske opreme. Opaženo je tudi povečanje temperature CPU-ja. To je posledica dejstva, da se delovna shema jedra Windows s pomnilnikom bistveno spremeni. Tako se klici upočasnijo s spremembo ravni privilegijev - sistemski klici morajo dodatno preiti na drugo tabelo strani, ki opisuje ves pomnilnik jedra OS

Zaščito lahko začasno onemogočite tako, da spremenite naslednje registrske ključe:

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje pomnilnika" / v FeatureSettingsOverride / t REG_DWORD / d 3 / f

reg dodaj "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje pomnilnika" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Omogoči zaščito:

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje pomnilnika" / v FeatureSettingsOverride / t REG_DWORD / d 0 / f

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje pomnilnika" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Po informacijah družbe Intel pri Skylakeu in novejših procesorjih je padec zmogljivosti nepomemben. Očitno bodo uporabniki večjih obremenitev strežnikov v oblaku z visoko gostoto VM-jev / storitev najbolj občutili zmanjšanje zmogljivosti..