V tem članku bomo analizirali metodologijo za uporabo funkcionalnika Upravitelj virov datotek (FSRM) na datotečnem strežniku Windows Server 2012 R2 za odkrivanje in blokiranje delati ransomware virusi (Encoder Trojans, Ransomware ali CryptoLocker). Zlasti bomo ugotovili, kako namestiti storitev FSRM, konfigurirati zaznavanje določenih vrst datotek in, če so takšne datoteke zaznane, blokirati uporabnikov dostop do imenika na datotečnem strežniku.

Vsebina:

- Zaznavanje šifrantov s FSRM

- Konfigurirajte nastavitve SMTP FSRM za pošiljanje e-poštnih obvestil

- Ustvarite skupino razširitev datotek, ki jo je ustvaril ransomware

- Konfigurirajte predloge zaslona datotek

- Uporaba predloge datotečnega zaslona na disk ali mapo

- Samodejno blokira dostop do uporabnika, okuženega s šifrirjem

- Varnostno testiranje FSRM

Zaznavanje šifrantov s FSRM

Če komponenta File Server Resource Manager še ni nameščena na strežniku, jo je mogoče namestiti z grafično konzolo Server Manager ali iz ukazne vrstice PowerShell:

Namestite-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Preverimo, ali je vloga vzpostavljena:

Get-WindowsFeature -Name FS-Resource-Manager

Po namestitvi komponente je treba strežnik znova zagnati.

Po namestitvi komponente je treba strežnik znova zagnati.

Konfigurirajte nastavitve SMTP FSRM za pošiljanje e-poštnih obvestil

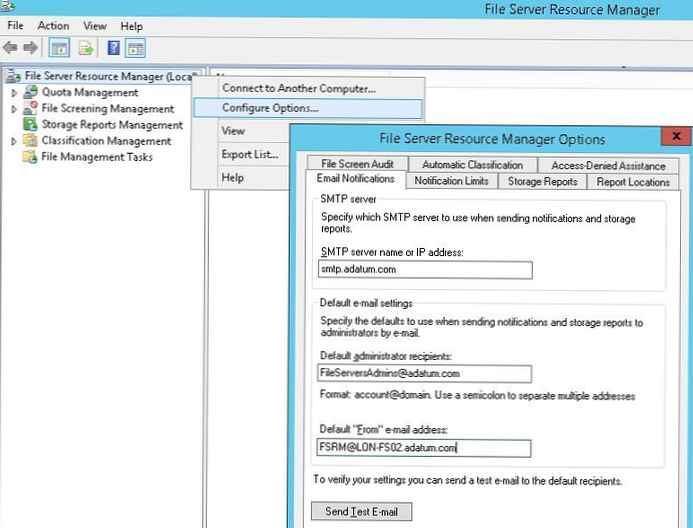

Naslednji korak je konfiguracija parametrov SMTP storitve FSRM, s pomočjo katere lahko skrbnik konfigurira pošiljanje e-poštnih obvestil v svoj nabiralnik. Če želite to narediti, zaženite konzolo fsrm.msc, z desno miškino tipko kliknite koren konzole File Server Resource Manager in izberite Konfigurirajte Možnosti.

Določite naslov strežnika SMTP, skrbniški nabiralnik in ime pošiljatelja.

Namig. Če nimate notranjega poštnega strežnika, lahko konfigurirate posredovanje preko releja SMTP na zunanje nabiralnike.

Pravilnost nastavitev strežnika SMTP lahko preverite tako, da s tipko pošljete testno pismo Pošlji testno e-pošto.

Prav tako lahko konfigurirate nastavitve SMTP storitve FSRM s pomočjo Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Ustvarite skupino razširitev datotek, ki jo je ustvaril ransomware

Naslednji korak je ustvariti skupino datotek, ki bo vsebovala znane končnice in imena datotek, ki jih šifrirji ustvarijo v postopku.

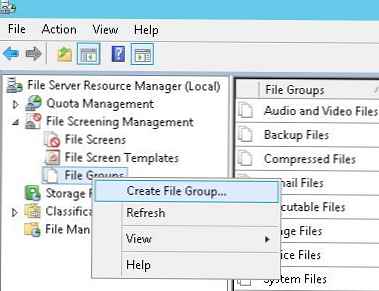

Ta seznam je mogoče nastaviti s konzolo FSRM. Če želite to narediti, razširite odsek Upravljanje pregledovanja datotek -> Skupine datotek in izberite Ustvari skupino datotek.

Določiti morate ime skupine (na primer, Kripto datoteke) in na seznam s pomočjo polja dodajte vse znane razširitve Datoteke, ki jih je treba vključiti.

Določiti morate ime skupine (na primer, Kripto datoteke) in na seznam s pomočjo polja dodajte vse znane razširitve Datoteke, ki jih je treba vključiti.

Seznam znanih razširitev datotek, ki jih ustvarijo šifrirji, je precej velik, zato ga je veliko lažje ustvariti s programom PowerShell.

Seznam znanih razširitev datotek, ki jih ustvarijo šifrirji, je precej velik, zato ga je veliko lažje ustvariti s programom PowerShell.

V operacijskem sistemu Windows Server 2012 lahko s programom PowerShell ustvarite skupino datotek takole:

New FsrmFileGroup -Ime "kripto-files" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "Resto_files * .txt", "Resto_files.txt", "RECOVERY_KEY.TXT", "kako dešifrirati aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "decryptAllFiles * .txt", "decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

V Windows Server 2008 R2 boste morali uporabiti pripomoček filescrn.exe:

filescrn.exe filegroup dodatek / filegroup: "kripto-files" / člani: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | obnovi_files * .txt | obnovi_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .tttt | * .micro | * .encrypted | *. zaklenjen | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. dobro | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

Namig. Seznam znanih razširitev datotek različnih šifrirjev lahko sestavite sami ali uporabite pripravljene občasno posodobljene sezname, ki jih vzdržujejo navdušenci:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

V drugem primeru je mogoče trenutni seznam razširitev datotek za FSRM prenesti neposredno s spletnega strežnika z uporabo Invoke-WebRequest

new-FsrmFileGroup -name "Skupine datotek proti rani programske opreme" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | pretvoriti iz-json |% $ _.filters)

Ali pa uporabite končano datoteko: crypto_extensions.txt. To datoteko lahko shranite na disk in posodobite z njo ustvarjeno skupino datotek FSRM:

$ ext_list = Pridobite vsebino. \ crypto_extensions.txt

Set-FsrmFileGroup -Name "Kripto-datoteke" -IncludePattern ($ ext_list)

Konfigurirajte predloge zaslona datotek

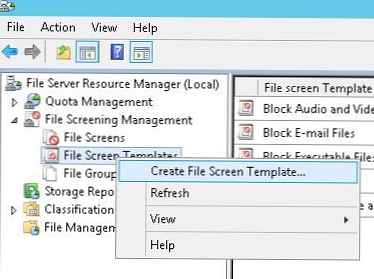

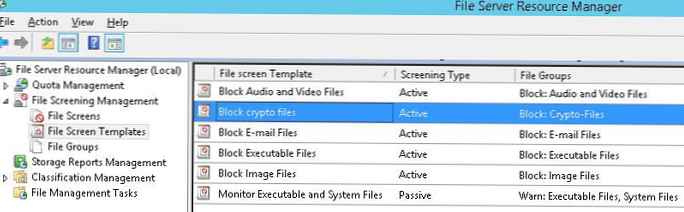

Ustvarite novo predlogo za zaslon datotek, ki definira dejanja, ki jih mora FSRM izvesti, ko zazna določene datoteke. To naredite v konzoli FSRM Upravljanje datotek -> Predloge datotek. Ustvari novo predlogo Ustvari predlogo zaslona datoteke.

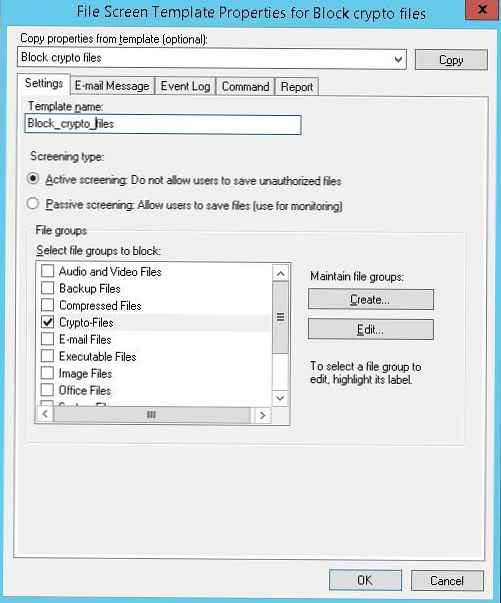

Na zavihku z nastavitvami določite ime predloge “Block_crypto_files”, Vrsta presejanja - Aktivno presejanje (prepovedano je ustvariti določene vrste datotek) in na seznamu skupin datotek izberite Crypto-Files.

Na zavihku z nastavitvami določite ime predloge “Block_crypto_files”, Vrsta presejanja - Aktivno presejanje (prepovedano je ustvariti določene vrste datotek) in na seznamu skupin datotek izberite Crypto-Files.

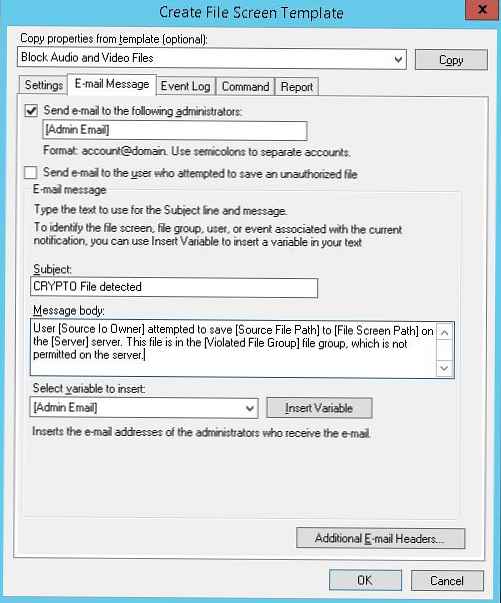

Zavihek E-poštno sporočilo omogočite pošiljanje e-poštnih obvestil s prilagoditvijo besedila obvestil po vaši meri.

Zavihek E-poštno sporočilo omogočite pošiljanje e-poštnih obvestil s prilagoditvijo besedila obvestil po vaši meri.

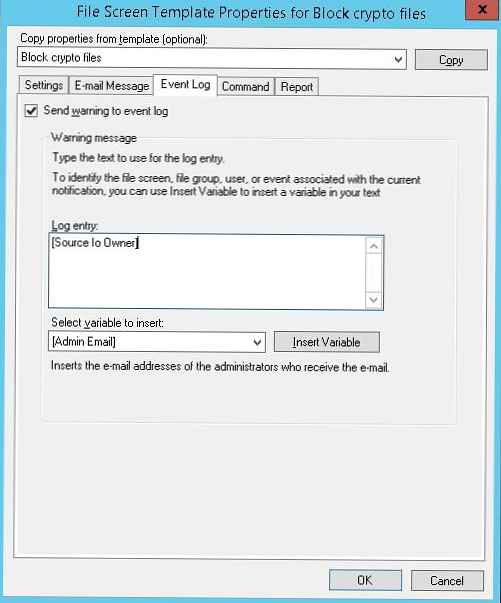

Zavihek Dogodek Dnevnik omogočite beleženje dogodkov v sistemskem dnevniku. Z navedbo, da zapiše samo uporabniško ime: [Vir Io lastnik]

Zavihek Dogodek Dnevnik omogočite beleženje dogodkov v sistemskem dnevniku. Z navedbo, da zapiše samo uporabniško ime: [Vir Io lastnik]

Zavihek Ukaz Lahko določite dejanje, ki naj se izvede, ko je zaznana ta vrsta datoteke. Več o tem v nadaljevanju..

Spremembe shranite. Na seznamu predlog mora biti prikazana še ena predloga..

Uporaba predloge datotečnega zaslona na disk ali mapo

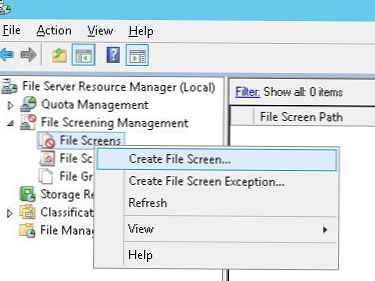

Ostaja dodeljena ustvarjena predloga disku ali omrežni mapi na strežniku. Ustvari novo pravilo v konzoli FSRM Ustvari zaslon datotek.

V polju Pot do zaslona do datoteke morate določiti lokalni disk ali pot do imenika, za katerega želimo omogočiti zaščitni sistem šifriranja, na seznamu predlog pa izberite predlogo Block_crypto_files, ki je bila ustvarjena prej.

V polju Pot do zaslona do datoteke morate določiti lokalni disk ali pot do imenika, za katerega želimo omogočiti zaščitni sistem šifriranja, na seznamu predlog pa izberite predlogo Block_crypto_files, ki je bila ustvarjena prej.

Samodejno blokira dostop do uporabnika, okuženega s šifrirjem

Ostaja konfigurirati dejanje, ki ga bo FSRM izvedel, ko zazna datoteke, ki jih ustvarijo šifrirji. Uporabili bomo pripravljen scenarij: Zaščitite datotečni strežnik pred Ransomware z uporabo FSRM in Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Kaj naredi ta scenarij? Ko poskušate v mrežni imenik napisati "prepovedano" vrsto datoteke, FSRM zažene ta skript, ki analizira dnevnik dogodkov in uporabniku prepoveduje pisanje na ravni kroglic, poskusil je napisati prepovedano vrsto datoteke od spodaj. Tako bomo blokirali dostop okuženega uporabnika do omrežne mape.

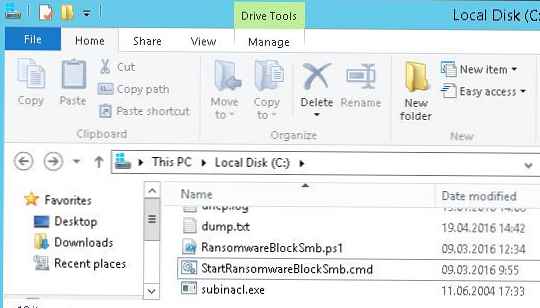

Prenesite navedeni skript in ga razpastite v koren imenika C: \ na datotečnem strežniku. Kopirajte pripomoček v isto mapo Subinacl (potrebna za spremembo dovoljenj v omrežnem imeniku). V katalogu naj se pojavijo naslednje datoteke:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Opomba. V skriptu PS sem moral spremeniti vrstice:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

in

if ($ Rule -match "Kripto-datoteke")

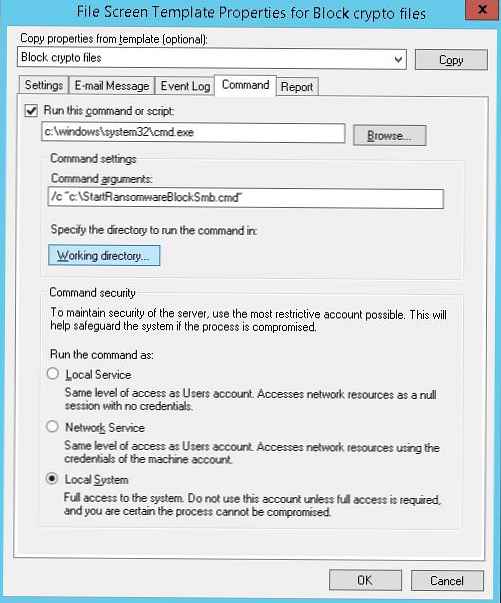

Ostane v nastavitvah predloge "Blokiraj kripto datoteke" na zavihku Ukaz navedite, da se mora ukazna vrstica začeti z argumentom StartRansomwareBlockSmb.cmd:

Zaženite ta ukaz ali skript: c: \ windows \ system32 \ cmd.exe

Argumenti ukazov: / c „c: \ StartRansomwareBlockSmb.cmd“

Ukaz mora biti izveden s pravicami lokalnega sistema (Lokalno Sistem).

Varnostno testiranje FSRM

Preizkusimo, kako deluje zaščita FSRM pred šifrirji. Zakaj bi ustvarili datoteko s poljubno razširitvijo v zaščitenem imeniku in jo poskusili spremeniti v prepovedano .locky.

Ko poskuša shraniti prepovedano datoteko, bo FSRM zabeležil dogodek:

ID dogodka: 8215

Vir: SRMSVC

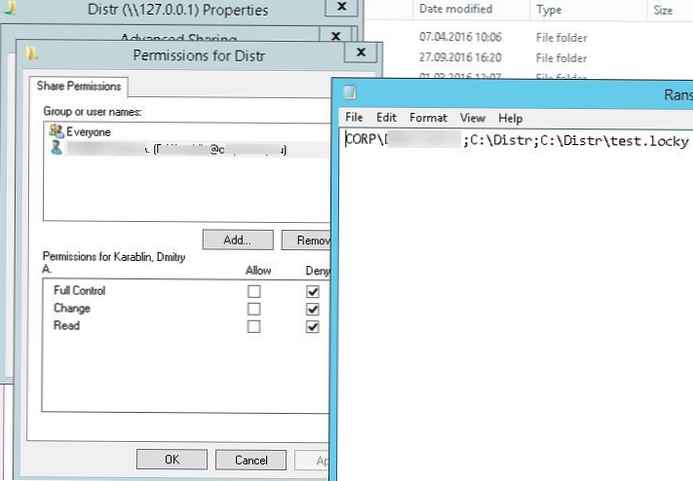

Skript RansomwareBlockSmb.ps1, ki temelji na podatkih dogodka, bo trenutnemu uporabniku prepovedal dostop do tega imenika z nastavitvijo osebnega zanika v dovolilnicah z žogo:

Zaščita deluje! V korenu diska v dnevniku lahko vidite imenik in uporabnika, iz katerega je skušal zagnati šifrir.

Zaščita deluje! V korenu diska v dnevniku lahko vidite imenik in uporabnika, iz katerega je skušal zagnati šifrir.

Če želite zagotoviti še višjo raven zaščite, lahko s črnega seznama datotek preklopite na belo, ko se na datotečni strežnik lahko shranijo samo datoteke dovoljenih vrst.

Tako smo preučili, kako uporabiti FSRM za samodejni blokiranje dostopa do omrežnih imenikov uporabnikom, katerih računalniki so okuženi z virusom šifriranja. Seveda uporaba FSRM v tem načinu ne more dati 100-odstotne garancije za zaščito datotek na strežnikih iz tega razreda virusov, a kot ena izmed ešalonov zaščite je tehnika sama sebi primerna. V naslednjih člankih bomo preučili več možnosti za boj proti kriptografskim virusom:

- Kako obnoviti uporabniške datoteke iz posnetkov VSS, potem ko jih je okužil šifrir

- Blokirajte viruse in izsiljevalno programsko opremo s programsko politiko omejevanja