V tem članku sem poskušal zbrati osnovna organizacijska in tehnična pravila za uporabo skrbniških računov v organizaciji, katerih cilj je izboljšati varnost v domeni Windows. Uporaba teh priporočil bo znatno povečala zaščito računalnikov domen Active Directory pred napadi, podobnimi poletnemu incidentu z odkupno programsko opremo Petya, ena od tehnik distribucije med računalniki domene (poleg ranljivosti v SMBv1) je bil oddaljeni dostop z uporabo skrbniških poverilnic, pridobljenih iz pomnilnika (z uporabo pripomočka, podobnega Mimikatz). Mogoče so nekatera priporočila sporna ali neuporabna za določene primere, vendar si morate še vedno prizadevati za njih..

Torej smo v prejšnjem članku preučili osnovne načine zaščite pred izvlečenjem gesel iz pomnilnika z uporabo Mimikatza. Vendar so lahko vsi ti tehnični ukrepi neuporabni, če v domeni Windows ne veljajo osnovna pravila za zavarovanje administrativnih računov..

Osnovno pravilo za uporabo - največja omejitev upravnih privilegijev, tako za uporabnike kot za skrbnike. Prizadevati si je treba, da se uporabnikom in podpornim skupinam zagotovijo samo tiste pravice, ki so potrebne za vsakodnevna opravila.

Osnovni seznam pravil:

- Račune skrbnikov domene / organizacije je treba uporabljati samo za upravljanje domene in nadzornikov domene. Teh računov ne morete uporabljati za dostop do delovnih postaj in njihovo upravljanje. Podobna zahteva bi morala veljati za skrbniške račune strežnika.

- Za skrbniške račune domene je priporočljivo uporabiti dvofaktorno overjanje

- Na svojih delovnih postajah morajo skrbniki delati po računih s pravicami rednega uporabnika

- Za zaščito privilegiranih računov (domena, Exchange, skrbniki strežnikov) razmislite o uporabi skupine zaščitenih uporabnikov (Zaščiteni uporabniki)

- Prepreči uporabo neosebnih splošnih upravnih računov. Vsi skrbniški računi morajo biti personificirani

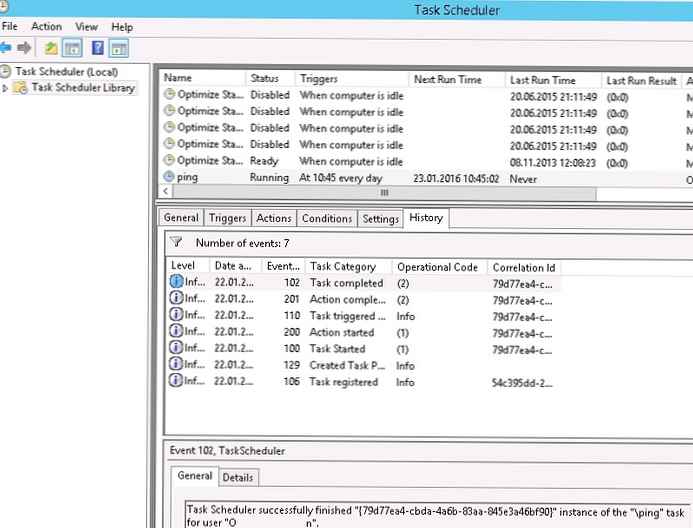

- Storitev ne morete zagnati prek skrbniških računov (še bolj pa skrbnika domene), priporočljivo je uporabljati namenske račune ali upravljane račune storitev .

- Onemogočanje uporabnikov pod pravicami lokalnega skrbnika

Seveda je treba politikom zagotoviti zadostno dolžino in zapletenost gesla tako za uporabnike kot skrbnike in pogoje blokiranja. Govorim o politikah odsekov Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Politike računa (glej članek https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Politika gesla

- Pravilnik o izklopu računa

Lahko postavite strožje zahteve glede dolžine in shranjene zgodovine gesel za skrbnike z uporabo natančno definiranih geselskih politik.

Lahko postavite strožje zahteve glede dolžine in shranjene zgodovine gesel za skrbnike z uporabo natančno definiranih geselskih politik.

Kar zadeva vgrajen račun v uporabnikovih računalnikih. Na vseh računalnikih ne morete uporabljati istih lokalnih skrbniških gesel. Priporočljivo je, da na splošno onemogočite (ali vsaj preimenujete) lokalni skrbniški račun. Če želite redno spreminjati geslo tega računa v edinstveno v vsakem računalniku v omrežju, lahko uporabite LAPS.

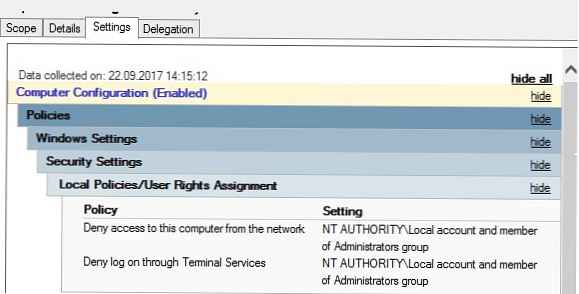

Skupinski pravilniki morajo zavrniti dostop do omrežja z lokalnimi računi in oddaljeno prijavo v RDP. Ti pravilniki so v razdelku. Konfiguracija računalnika -> Nastavitve sistema Windows -> Varnostne nastavitve -> Lokalne politike -> Dodelitev pravic uporabnikom.

- Prepovedati dostop do tega računalnika iz omrežja - Prepovedati dostop do tega računalnika iz omrežja

- Zavrni prijavo prek storitev oddaljenega namizja - Zavrni prijavo v storitve na daljavo

- Zavrni dnevnik naprej kot a šarža službo - Zavrni prijavo kot paketno opravilo

- Zavrni dnevnik naprej kot a storitev - Zavrni prijavo kot storitev

Po koncu administrativne seje (namestitev programske opreme, nastavitev sistema itd.) Je bolje znova zagnati uporabnikov računalnik. Na strežnikih RDS prisilno zaustavite prekinljene seje s pomočjo pravilnikov v razdelku Konfiguracija računalnika-> Politike-> Skrbniške predloge-> Komponente sistema Windows>> Oddaljene namizne storitve-> Gostitelj oddaljenega namizja -> Časi seje.

Po koncu administrativne seje (namestitev programske opreme, nastavitev sistema itd.) Je bolje znova zagnati uporabnikov računalnik. Na strežnikih RDS prisilno zaustavite prekinljene seje s pomočjo pravilnikov v razdelku Konfiguracija računalnika-> Politike-> Skrbniške predloge-> Komponente sistema Windows>> Oddaljene namizne storitve-> Gostitelj oddaljenega namizja -> Časi seje.

V domeni s sistemom Windows Server 2016 lahko uporabite novo funkcijo začasnega članstva v skupini za začasno dodelitev upravnih pravic.

V tem sem opisal prednostna pravila, ki vam bodo pomagala povečati raven zaščite za administrativne račune v vaši domeni Windows. Ta članek seveda ne predstavlja popolnega vodnika o zaščiti in omejevanju pravic skrbniških računov, vendar bo morda postal vaše izhodišče za gradnjo varne infrastrukture. Za nadaljnje preučevanje teme priporočam začeti s študijo Microsoftove dokumentacije: Najboljše prakse za zaščito Active Directory.