Zaščita pred izkoriščanjem (Exploit Guard) - To je nova funkcija programa Windows Defender v sistemu Windows 10 1709, ki je kombinirana in izboljšana različica Microsoftovega orodja EMET. Exploit Guard je zasnovan za zaščito vašega računalnika pred podvigi in okužbo vašega sistema z zlonamerno programsko opremo. Zaščite pred izkoriščanjem vam ni treba posebej aktivirati, to se zgodi samodejno, vendar le, ko je Windows Defender vklopljen.

Privzete nastavitve Exploit Guard lahko spremenite v varnostnem centru Windows Defender.

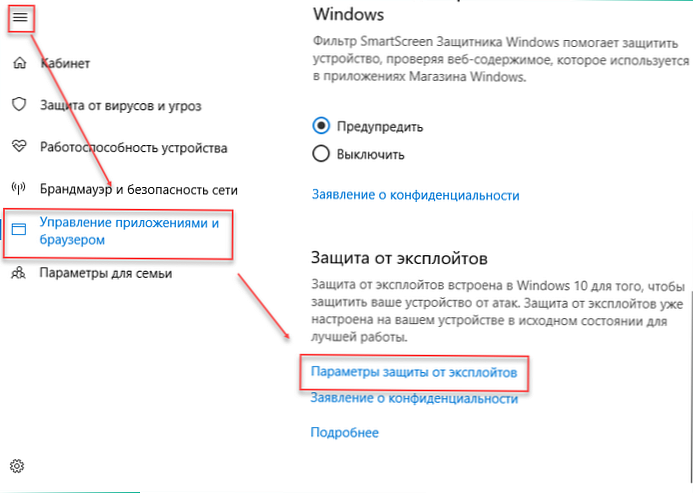

- Do njega lahko dostopate prek menija Start ali Nastavitve (Windows + I). Nastavitve bodo izvedene prek Varnostnega centra in ne Nastavitve Defenderja. Upoštevajte to pri hitrem iskanju..

- V oknu, ki se prikaže, pojdite v meni "Upravljanje aplikacij in brskalnika".

- Pomaknite se do dna in izberite "Izkoristi nastavitve preprečevanja".

Obstajata dve glavni kategoriji za spreminjanje konfiguracij v računalniku. Vsako od njih podrobneje razmislimo..

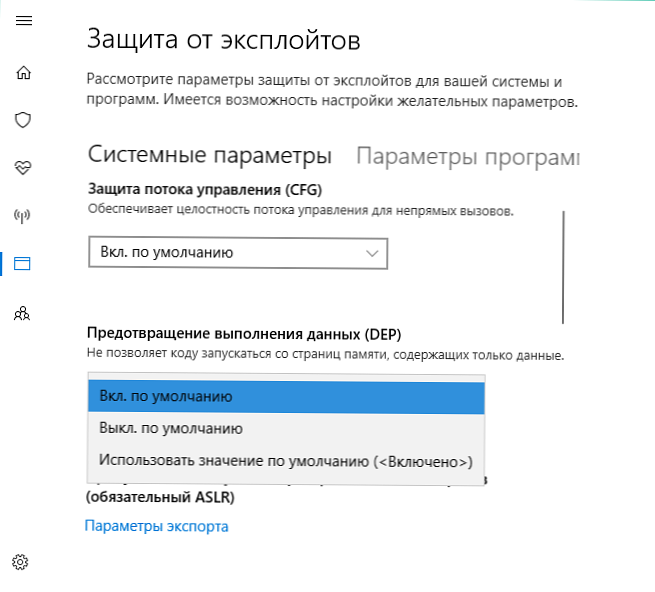

Sistemski parametri

Tu je prikazan seznam zaščitnih mehanizmov sistema Windows, ki so na voljo uporabniku. Stanje je označeno poleg - vklopljeno, izklopljeno. Na voljo:

- CFG. Zaščita krmilnega toka in zagotavljanje njegove integritete za klice v posrednih klicih (privzeto omogočeno).

- SEHOP. Preverjanje izjemnih verig in zagotavljanje integritete med oddajo.

- DEP Preprečevanje izvajanja podatkov (privzeto omogočeno).

- Obvezni ASLR. Prisili naključno razdelitev slik, ki se ne ujemajo / DYNAMICBASE (privzeto izklopljeno).

- Nizek ASLR. Naključna dodelitev dodelitve pomnilnika. (privzeto omogočeno).

- Preverite celovitost kopice. Če najdete škodo, se postopek samodejno konča. (privzeto omogočeno).

Uporabnik jih lahko onemogoči samostojno.

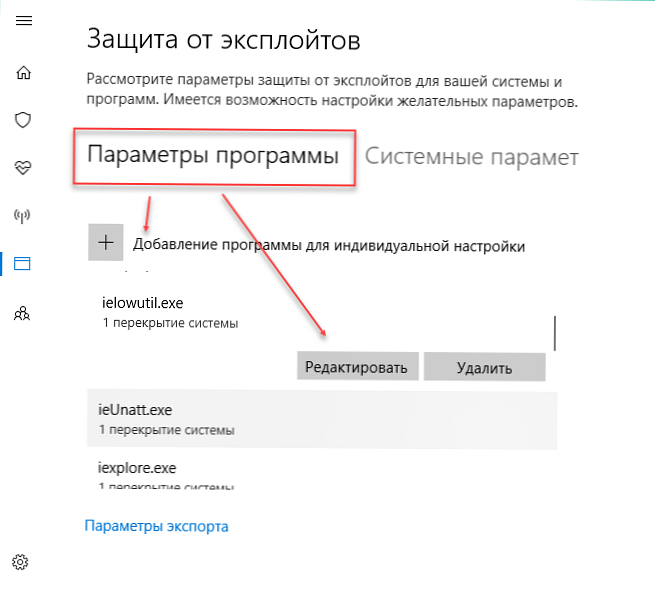

Nastavitve programa

V tem razdelku lahko ločeno uredite dodatne nastavitve zaščite za vsako izvedljivo datoteko in jih dodate na seznam izključitev. Če je programska oprema v nasprotju s katerim koli modulom, ki je aktiviran v sistemskih parametrih, ga lahko onemogočite. Hkrati bodo nastavitve drugih programov ostale enake.

Možnost deluje na istem principu kot izjeme v Microsoftovem orodju EMET. Tu so privzeto že nameščeni nekateri običajni programi Windows..

Tukaj lahko na seznam dodate novo izvedljivo datoteko s klikom na gumb "Dodaj program za posamezne nastavitve". Če želite to narediti, navedite ime programa ali natančno pot do njega. Po tem se bo pojavil na seznamu.

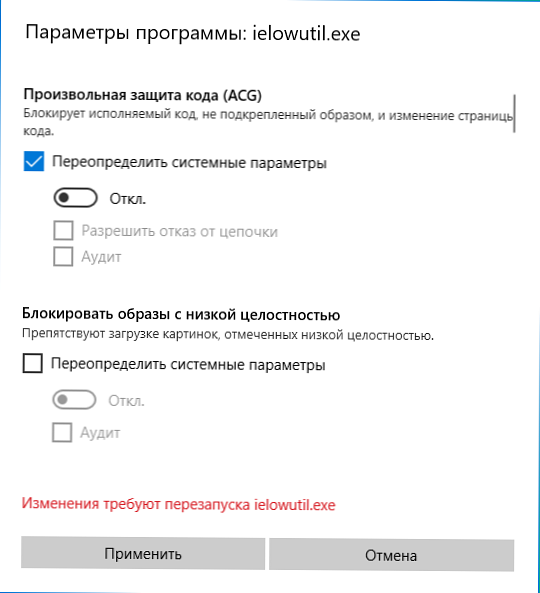

Uporabnik lahko ureja parametre za vsak posamezen program. Če želite to narediti, ga izberite na seznamu in kliknite »Uredi«, nato pa silovito izklopite / vklopite želeno možnost. Po želji je program mogoče odstraniti s seznama izjem..

Za urejanje so na voljo samo tisti parametri, ki jih ni mogoče konfigurirati s sistemsko kategorijo. Za nekatere možnosti je na voljo revizija. Po aktiviranju bo Windows zapisal dogodke v sistemski dnevnik, kar je priročno za nadaljnjo analizo..

Uvoz in izvoz nastavitev

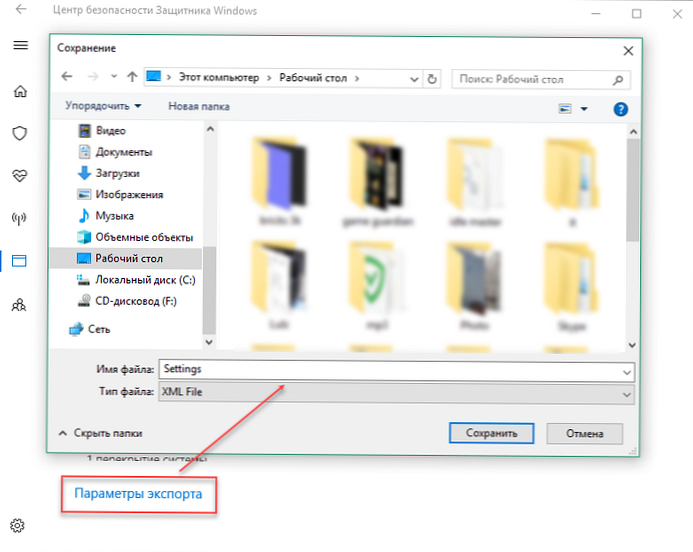

Trenutne nastavitve Exploit Guard lahko izvozite prek varnostnega centra Windows Defender. Če želite to narediti, samo kliknite ustrezen gumb in shranite datoteko v formatu XML.

Nastavitve lahko izvozite tudi v ukazni vrstici Windows PowerShell. Za to obstaja ukaz:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Uporabniki \ Alex \ Desktop \ Settings.xml

Za uvoz morate zamenjati cmdlet Pridite naprej Set in po analogiji s primerom navedite ime in pot do datoteke.

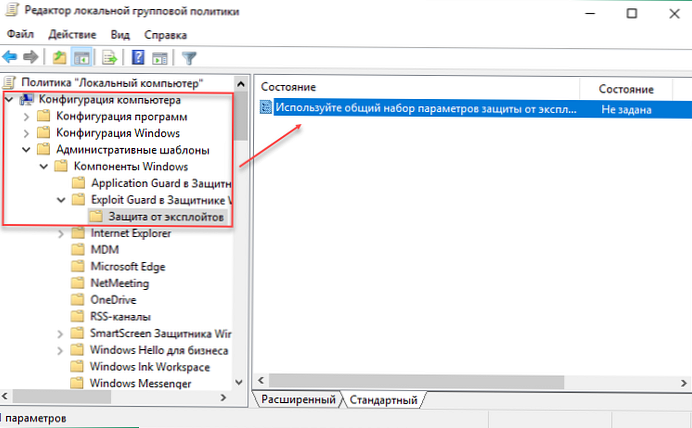

V urejevalnik lokalnih pravilnikov gpedit.msc lahko namestite obstoječo datoteko XML z nastavitvami:

- Na levi strani zaslona pojdite na vezo urejevalnika Konfiguracija računalnika -> Administrativne predloge -> Komponente Windows -> Izkoristi zaščito v programu Windows Defender -> Zaščita pred podvigi. Odprta politika Uporabite skupni nabor možnosti zaščite izkoriščanja.

- Spremenite vrednost v »Omogočeno« in v polju, ki se prikaže, podajte pot ali URL do obstoječe datoteke XML s konfiguracijo.

Spremembe shranite s klikom na »Uporabi«. Nastavitve začnejo veljati takoj, zato ponovni zagon računalnika ni potreben.

Konfigurirajte Exploit Guard s programom PowerShell

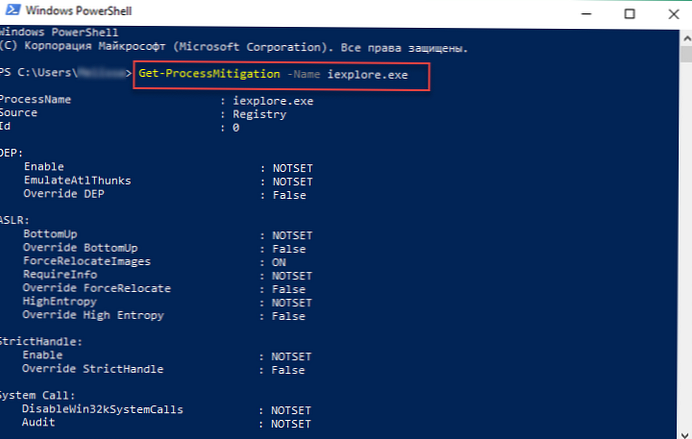

Za urejanje seznama varnostnih modulov lahko uporabite ukazno vrstico Windows PowerShell..

Tu so na voljo naslednji ukazi:

Get-ProcessMitigation -Name iexplore.exe- Pridobite seznam vseh zaščitnih ukrepov za izbrani postopek. V tem primeru je iexplore.exe, lahko določite katero koli drugo. Namesto imena programa lahko določite točno pot.- Pogoj OBVESTILO (ni nastavljeno) za kategorijo sistemskih parametrov pomeni, da so nastavljene privzete vrednosti, za kategorijo programov tukaj vnesite parameter, katerim bodo dodeljeni zaščitni ukrepi.

- -Set z dodatno ekipo Zmanjševanje procesov uporablja se za urejanje vsake posamezne vrednosti. Če želite aktivirati SEHOP za določeno izvedljivo datoteko (v našem primeru test.exe) na naslovu C: \ Uporabniki \ Alex \ Desktop \ test.exe, uporabite ukaz v PowerShellu:

Set-ProcessMitigation -Ime C: \ Uporabniki \ Alex \ Desktop \ test.exe -Omogoči SEHOP - Če želite uporabiti ta ukrep za vse datoteke in ne za določen program, uporabite ukaz:

Set-Processmitigation -System -Enable SEHOP - -Omogoči - vklopite, -Onemogoči - prekinite povezavo.

- Cmdlet -Odstrani se uporablja za obnavljanje privzetih nastavitev in je označeno takoj za -Ime.

- -Omogoči ali -Onemogoči AuditDynamicCode - omogočite ali onemogočite revizijo.

Pri vnosu ukazov upoštevajte, da mora biti vsak posamezen parameter merjenja ločen z vejico. Njihov seznam si lahko ogledate tukaj v PowerShellu. Pojavijo se po vnosu ukaza. Get-ProcessMitigation -Name process_name.exe.