Nadaljujemo z nizom člankov o metodah boja proti kriptografskim virusom. Nazadnje smo si ogledali preprost način proaktivne zaščite pred ransomware na datotečnih strežnikih z uporabo FSRM. Danes bomo govorili o načinu obnovitve podatkov, ki vam omogoča neboleče obnavljanje datotek v primerih, ko je virus že prebil in šifriral dokumente v uporabnikovem računalniku.

Najlažji način za vrnitev izvirnih podatkov po šifriranju dokumentov s trojanskim šifrirjem je obnovitev podatkov iz varnostne kopije. In če je še vedno mogoče organizirati centralizirano varnostno kopiranje podatkov na strežnikih, je varnostno kopiranje podatkov iz uporabnikovih računalnikov veliko težje. Na srečo ima Windows že vgrajen mehanizem za varnostno kopiranje. - senčne kopije, ustvaril Volume Shadow Copy Service (VSS).

Če želite obnoviti stare različice datotek iz posnetkov VSS, morate izpolniti naslednje pogoje:

- VSS mora biti omogočen za zaščitene količine

- mora biti dovolj prostora na disku za shranjevanje slik (vsaj 10-20%)

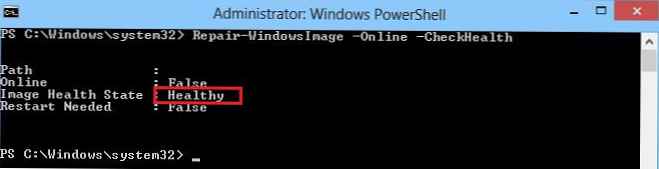

- uporabnik v svojem računalniku ne bi smel imeti lokalnih skrbniških pravic (večina sodobnih šifrirjev, ki delujejo s skrbniškimi pravicami, izbriše vse razpoložljive posnetke VSS) in zaščita uporabniških računov (UAC) je omogočena

Razmislite o mehanizmu za centralizirano upravljanje politik posnetkov v domenskem okolju Active Directory, da omogočite obnovitev podatkov po napadu virusa šifrirja.

Vsebina:

- Omogočanje VSS v računalnikih z uporabo GPO

- Kopiranje vshadow.exe v računalnike uporabnikov z uporabo GPO

- Skript PowerShell za ustvarjanje posnetkov v senci vseh zvezkov

- Naloga načrtovalca za ustvarjanje posnetkov VSS

- Obnovite izvirne podatke iz senčne kopije zvezka

- Zaključek

Omogočanje VSS v računalnikih z uporabo GPO

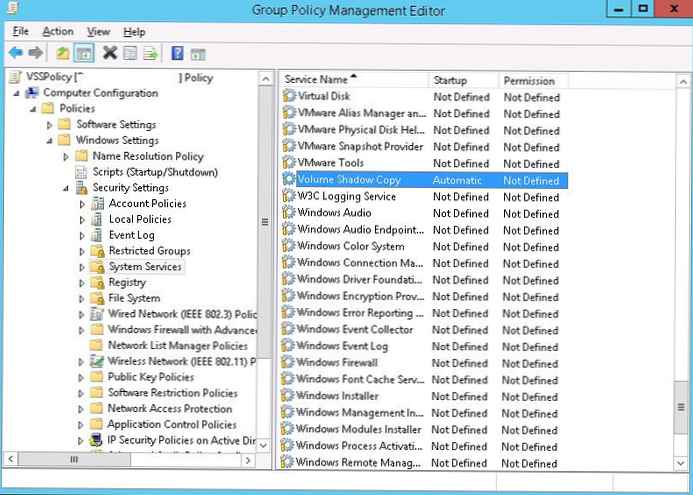

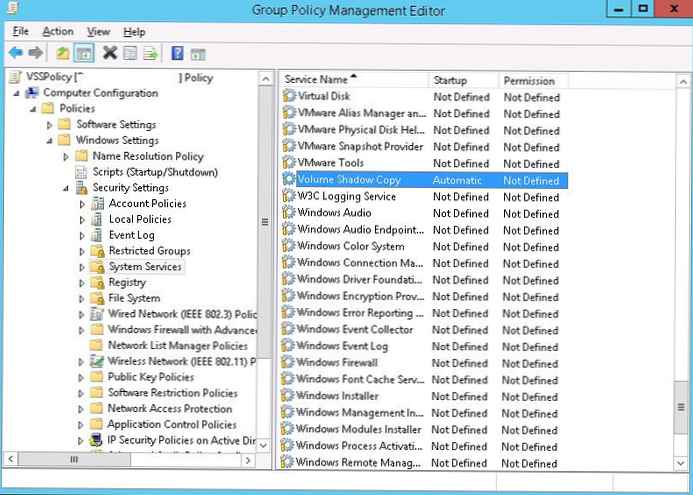

Najprej bomo ustvarili skupinsko politiko, ki bi vključevala storitev Volume Shadow Copy Service (VSS) v računalnikih uporabnikov. Če želite to narediti, v konzoli GPMC.msc ustvarite nov GPO z imenom Vsspolicy in ga dodelite OU uporabnikom z računalniki.

Preidimo na način urejanja GPO. Nato v razdelku Računalnik Konfiguracija->Windows Nastavitve->Varnost Nastavitve->Sistem Storitev na seznamu storitev, ki jih potrebujete za iskanje storitve Zvezek Senca Kopiraj in zanjo nastavite vrsto zagona Samodejno.

Kopiranje vshadow.exe v računalnike uporabnikov z uporabo GPO

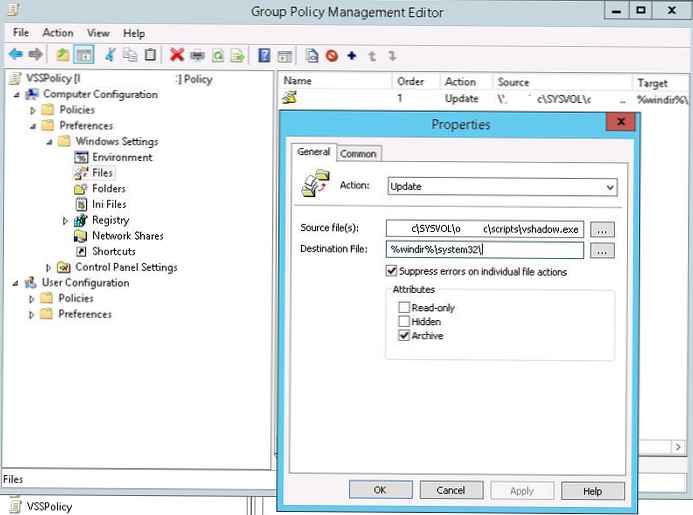

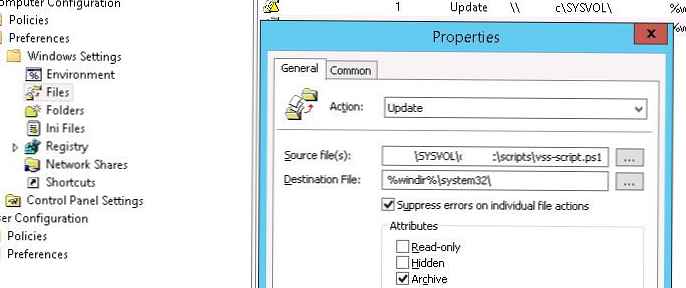

Za ustvarjanje in upravljanje senčnih kopij na računalnikih uporabnikov potrebujemo pripomoček vshadow.exe iz Windows SDK. V tem primeru bomo uporabili vshadow iz SDK-ja za Windows 7 x64 (v mojem primeru je pravilno deloval tako v sistemu Windows 7 kot Windows 10 x64). Z GPP kopirajte datoteko vshadow.exe v imenik% windir% \ system32 na vseh računalnikih.

Namig. Datoteko vshadow.exe lahko prenesete s te povezave: vshadow-7 × 64.zipTo storite v razdelku o politikah Konfiguracija računalnika -> Nastavitve -> Nastavitve sistema Windows -> Datoteke ustvarite nov pravilnik, ki kopira datoteko vshadow.exe iz imenika \\domain.loc \ SYSVOL \domain.loc \ scriptpts \ (datoteko je treba prej kopirati tukaj) v katalog % windir% \ system32 \ vshadow.exe (morate navesti ime datoteke v ciljnem naslovu). Ta pravilnik lahko konfigurirate tako, da deluje samo enkrat (Uporabi se enkrat in ne uporabljaj več).

Skript PowerShell za ustvarjanje posnetkov v senci vseh zvezkov

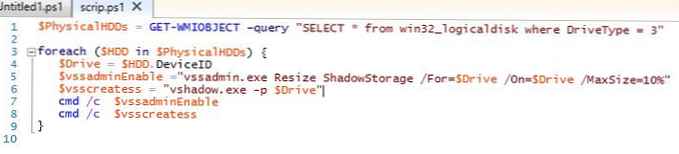

Nato potrebujemo skript, ki bi določil seznam diskov v sistemu, omogočil senčno snemanje za vse in ustvaril nov posnetek VSS. Dobil sem naslednji scenarij:

$ HDDs = GET-WMIOBJECT - poizvedba "SELECT * iz win32_logicaldisk, kjer DriveType = 3"

foreach ($ HDD v $ HDD-jih)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Spremeni velikost ShadowStorage / For = $ Drive / On = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Prvi izraz vam omogoča, da najdete vse diske v sistemu, nato pa za vsak disk pripomoček vshadow aktivira senčne kopije, ki naj zasedejo največ 10% prostora in ustvari novo kopijo.

Prvi izraz vam omogoča, da najdete vse diske v sistemu, nato pa za vsak disk pripomoček vshadow aktivira senčne kopije, ki naj zasedejo največ 10% prostora in ustvari novo kopijo.

Ta skript bo shranjen v datoteko vss-skripta.ps1 in tudi kopirati v računalnike uporabnikov prek GPO.

Naloga načrtovalca za ustvarjanje posnetkov VSS

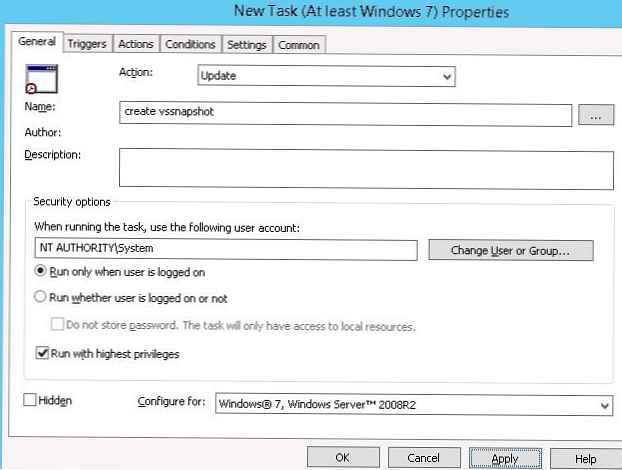

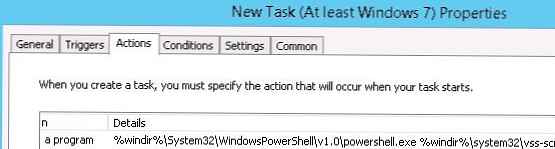

Še zadnja stvar je, da ustvarite nalogo načrtovalca na vseh osebnih računalnikih, ki bi redno izvajala skript PowerShell vss-script.ps1 in ustvarila nov posnetek diska vss. Najlažji način za ustvarjanje naloge je GPP. Za to v razdelku Računalnik Konfiguracija -> Nastavitve -> Po načrtih Naloge ustvarite novo nalogo načrtovalca (Nova-> Načrtovana naloga (vsaj Windows 7) z imenom: ustvariti vssnapshot, ki deluje kot NT ORGAN \Sistem z dvignjenimi pravicami.

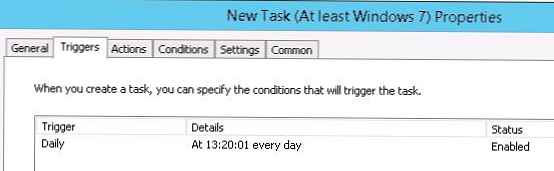

Recimo, da bi se morala naloga začeti vsak dan v času kosila ob 13:20 (tukaj morate samostojno premisliti potrebno frekvenco ustvarjanja slik).

Recimo, da bi se morala naloga začeti vsak dan v času kosila ob 13:20 (tukaj morate samostojno premisliti potrebno frekvenco ustvarjanja slik).

Zaženite skript:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Zaženite skript:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

z argumentom% windir% \ system32 \ vss-script.ps1

Namig. Prav tako je treba poskrbeti za oblikovanje tedenske naloge, da lahko planer izbriše stare posnetke VSS. Če želite to narediti, ustvarite novo nalogo za načrtovalnik, ki izvaja skript, podoben prvemu, vendar z vrsticami:

$ vssadminDeleteOld = "vshadow.exe -do =% $ Drive"

cmd / c $ vssadminDeleteOld

Obnovite izvirne podatke iz senčne kopije zvezka

V primeru, da je šifrir kljub temu prispel do uporabnikovega osebnega računalnika in opravil svoje umazano delo, lahko po tem, ko ga je izkoreninil iz sistema, skrbnik obnovi uporabnikove dokumente iz zadnjega posnetka.

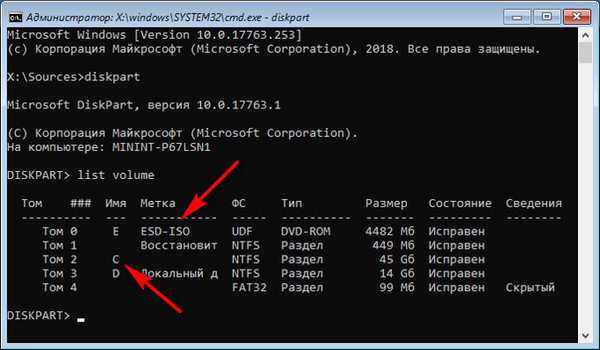

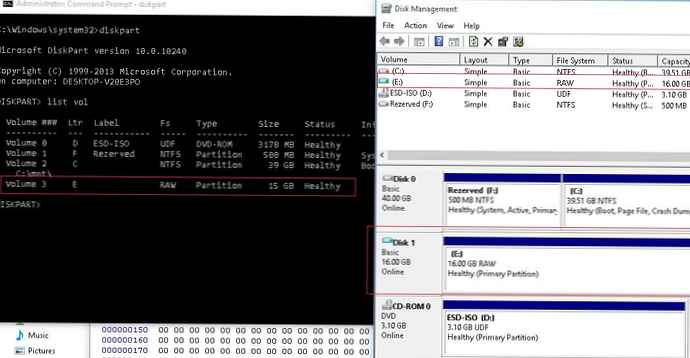

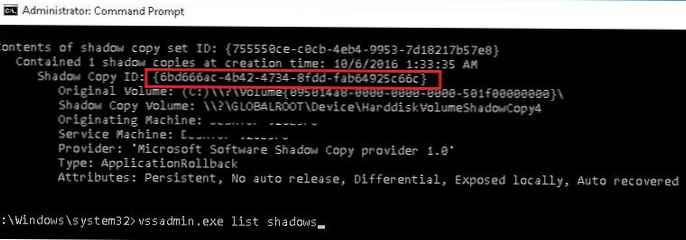

Z ukazom se lahko prikaže seznam vseh posnetkov, ki so na voljo:

seznam senc vssadmin.exe

V našem primeru smo zadnji posnetek posneli 6.6.2016 1:33:35 z imenom Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

V našem primeru smo zadnji posnetek posneli 6.6.2016 1:33:35 z imenom Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

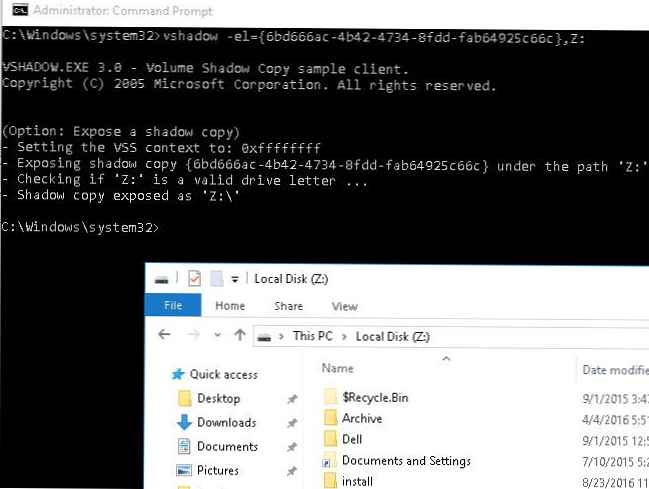

Prebrani posnetek namestimo kot ločen sistemski pogon s svojim ID-jem:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Zdaj uporabite File Explorer ali kateri koli upravitelj datotek, kopirajte izvirne datoteke iz pogona Z:, ki je vsebina posnetka povezanega diska.

Zdaj uporabite File Explorer ali kateri koli upravitelj datotek, kopirajte izvirne datoteke iz pogona Z:, ki je vsebina posnetka povezanega diska.

Če želite disk odklopiti s posnetkom:

mountvol Z: \ / D

Zaključek

Seveda senčne kopije VSS niso metoda boja proti kriptografskim virusom in ne prekličejo integriranega pristopa k organizaciji omrežne varnosti pred virusi (antivirusi, blokiranje zagona izvršljivih datotek z uporabo pravil SRP ali AppLocker, filtrov ugleda SmartScreen itd.). Vendar pa je po mojem mnenju enostavnost in dostopnost mehanizma senčnih kopij zvezkov velika prednost tega preprostega načina obnavljanja šifriranih podatkov, kar je zelo verjetno koristno v primeru okužbe, ki prodira v uporabnikov računalnik.